昨天,我们揭示了一个令人不安的真相:基于计算复杂度的传统密码(如 RSA),在未来的量子计算机面前不堪一击。

既然数学靠不住了,我们还能依靠什么?答案是:物理宇宙的底层代码。

量子保密通信之所以被认为是"无条件安全"的,并非因为它用了更复杂的算法,而是因为它利用了量子力学中最诡异、最反直觉的两个特性------叠加(Superposition) 与纠缠(Entanglement)。

如果你觉得这两个词听起来像玄学,别担心。今天我们将剥开它们神秘的外衣,从那只著名的"薛定谔的猫"讲到描述它们的数学公式。你会发现,这些看似疯狂的理论,恰恰是我们构建未来安全大厦的最坚固基石。

量子叠加态 (Superposition) ------ 既是 0 也是 1

在经典世界里,确定的状态是常态。 你的灯泡要么开(1),要么关(0);硬币要么正面(1),要么反面(0)。不可能存在一种状态,既是正面又是反面。

但在量子世界,这种"不可能"不仅存在,而且是常态。

【通俗理解】薛定谔的那只猫

为了嘲讽这个荒谬的概念,物理学家薛定谔提出了那个著名的思想实验:

把一只猫关在装有少量镭和氰化物的盒子里。镭有 50% 的概率衰变。如果衰变,就会触发机关打碎毒药瓶,猫就会死;如果没有衰变,猫就活着。

在打开盒子观测之前,量子力学认为:原子处于"衰变"和"未衰变"的叠加态。因此,这只猫也处于**"既死又活"**的叠加态。

注意,这不是说"猫可能死了也可能活着(我们不知道)",而是说猫的真实物理状态就是**"死+活"的混合体** 。直到你打开盒子看一眼(进行测量),猫的状态才会瞬间**坍缩(Collapse)**成"死"或"活"中的某一种确定状态。

【硬核视角】量子比特与布洛赫球

对于技术人员来说,我们不能只聊猫。我们需要数学语言来精确描述这种状态。

在经典计算机中,一个比特 只能取 。 而在量子计算中,一个量子比特 (Qubit) 的状态 是基态 和 的线性组合。

我们用狄拉克符号 (Bra-ket notation) 来表示:

这里的 和 被称为概率幅 (Probability Amplitudes),它们是复数(Complex Numbers)。

关键规则: 当你测量这个量子比特时,你不会看到叠加态,你只会得到 0 或 1。

-

得到 0 的概率是

-

得到 1 的概率是

-

因为概率总和必须为 100%,所以必须满足归一化条件:

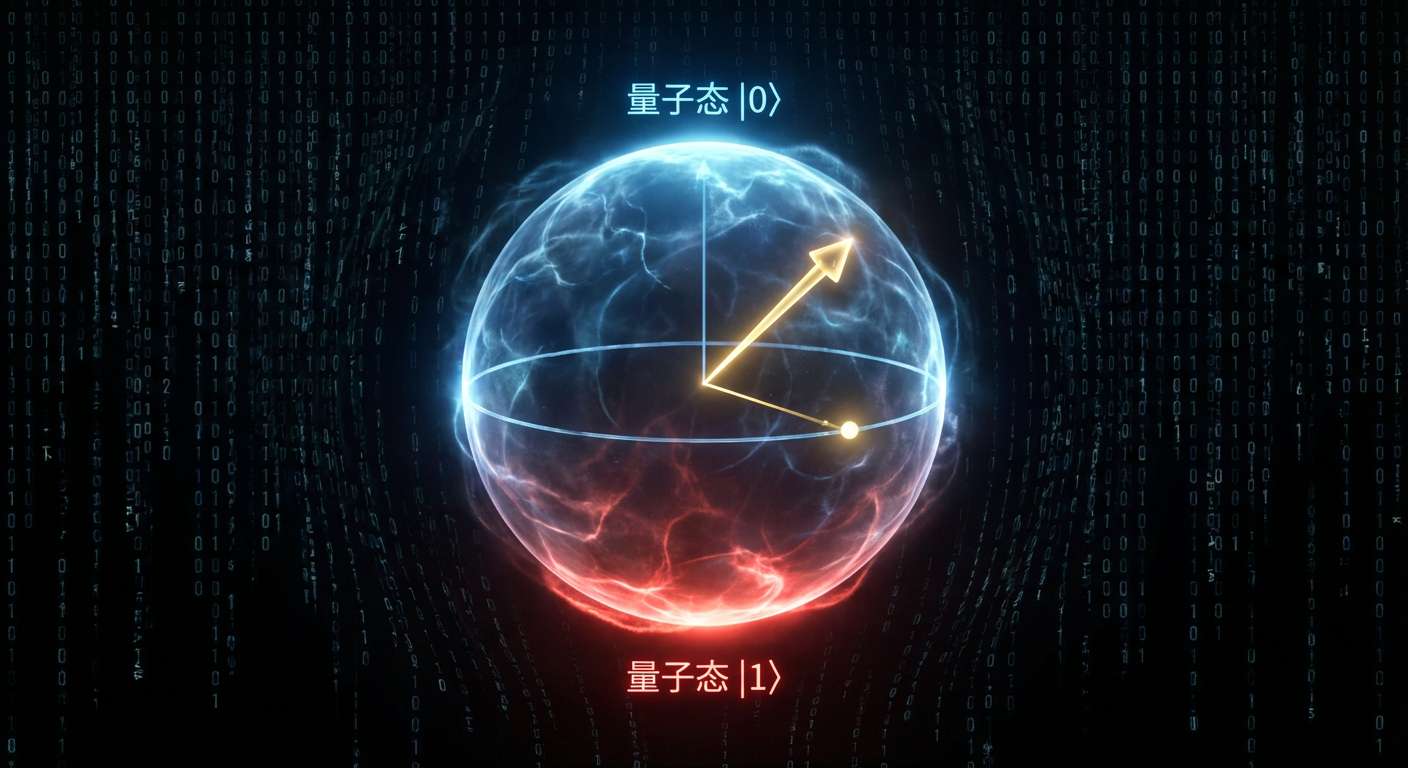

为了可视化这个概念,物理学家使用布洛赫球 (Bloch Sphere):

-

球的北极点代表纯态 。

-

球的南极点代表纯态 。

-

叠加态就是球表面上的任意一点。

这就解释了为什么量子计算机强大:一个经典比特只能是南北极中的一个点,而一个量子比特可以是球面上的无穷多个点中的任意一个。它携带的信息量在未测量之前是无限的。

测量的破坏性 ------ 偷看就要付出代价

在经典世界,你读一本书,书的内容不会因为你读了而改变。你可以偷偷复印这份文件,原件毫发无损。

但在量子世界,"看"这个动作本身就是一种物理干预。

【通俗理解】一碰就碎的肥皂泡

想象飘在空中的一个完美的肥皂泡,它映射着五彩斑斓的光(叠加态)。你想知道它是圆的还是扁的,你必须伸出手去摸它。 当你手指触碰到它的那一瞬间------啪! 泡泡破了。变成了一滴普通的水珠(坍缩成了经典状态)。

你得到了结果(水珠),但你同时也永远地破坏了它原本的状态(泡泡)。

【硬核视角】基矢与坍缩

测量不仅仅是"看",它还需要选择"怎么看",这涉及到测量基 (Measurement Basis) 的选择。这在后续讲 BB84 协议 时至关重要,请务必记下这个概念。

我们可以选择不同的"坐标系"来测量同一个光子:

-

Z 基 (标准基):区分水平()和垂直()偏振。对应 和 。

-

X 基 (对角基):区分 45°()和 135°()偏振。对应 和 。

最神奇的事情发生了:

-

如果你用 Z 基 去测量一个处于 Z 基 状态(比如 )的光子,结果是确定的,光子状态不变。

-

如果你用 Z 基 去测量一个处于 X 基 状态(比如 )的光子,结果就是完全随机的(50%得0,50%得1),且测量后光子会强行坍缩到 Z 基上。

量子保密通信的核心秘密就在这里: 如果黑客 Eve 不知道发送者 Alice 用了什么基,她随便选一个基去测量,就有 50% 的概率选错。一旦选错,她就会随机改变光子的状态,从而产生误码。Alice 和 Bob 只要对比一部分数据,发现误码率异常升高,就知道:"有人在窃听!"

量子纠缠 (Entanglement) ------ 幽灵般的超距作用

如果说叠加态是一个人的"精神分裂",那纠缠就是两个人的"心灵感应"。

爱因斯坦非常讨厌这个概念,称之为"幽灵般的超距作用 (Spooky action at a distance)",因为这听起来像是违背了相对论(信息传递不能超过光速)。但事实证明,爱因斯坦这次错了。

【通俗理解】魔法骰子

想象 Alice 和 Bob 每个人手里都有一颗魔法骰子。他们相距十万八千里,一个在地球,一个在火星。

-

Alice 扔出骰子,结果是 6 点。

-

就在同一瞬间(没有任何时间差),Bob 扔出的骰子必然也是 6 点。

如果 Alice 扔出 3 点,Bob 的也一定是 3 点。 哪怕他们没有串通,哪怕骰子的结果是完全随机的,但两颗骰子的结果总是强相关的。

这就是纠缠:两个粒子一旦建立纠缠,它们就不再是两个独立的个体,而是一个不可分割的整体。无论相距多远,动其中一个,另一个瞬间就会做出反应。

【硬核视角】贝尔态 (Bell States)

在数学上,两个量子比特系统的状态空间是 4 维的()。 有些状态是"直积态",可以拆分成两个独立的状态: (这说明它们没纠缠,各玩各的)。

但有一类特殊的状态,无法分解 成两个单独量子比特的乘积。这类状态就是纠缠态。最著名的就是四个贝尔态,例如 :

这个公式告诉我们:

-

整个系统处于 和 的叠加态。

-

如果你只测量 Alice 的比特(第一个位置),你有 50% 概率得到 0,50% 概率得到 1------完全随机。

-

但是 ,一旦 Alice 测到了 0,整个波函数瞬间坍缩,这一项 直接消失。Bob 的比特(第二个位置)立刻、百分之百变成了 0。

注意: 这并不违背相对论。因为 Alice 无法控制自己测出 0 还是 1(这是真随机的),所以她无法利用这种机制向 Bob 瞬间传递有效信息(比如"你好")。她只能在事后打电话告诉 Bob:"嘿,我刚才测到了 0,你那边肯定也是 0。"这通电话依然受光速限制。

第四部分:为什么它们是信息的"终极保镖"?

讲了这么多物理,终于要回到我们的主题------保密通信了。

结合今天学到的知识,我们拥有了对抗黑客的两把神兵利器:

-

利用"叠加态"与"测量坍缩" : 我们可以设计像 BB84 这样的协议。发送方发送处于不同叠加态的光子,如果窃听者 Eve 试图截获并读取这些光子,她的"测量"行为就会像戳破肥皂泡一样,不可逆地改变光子的状态。

- 结果:窃听必留痕迹。Alice 和 Bob 只要发现误码率过高,就会丢弃这把密钥。

-

利用"量子纠缠" : 我们可以设计 E91 协议。Alice 和 Bob 不直接发送密钥,而是从中间源分发纠缠光子对。

- 结果:密钥不是在传输过程中生成的,而是在 Alice 和 Bob 同时测量的那一瞬间"凭空协商"出来的。黑客 Eve 甚至连"截获"的机会都没有,因为密钥根本就没有在信道里跑过!

结语

今天,我们跨越了经典物理的边界,触摸到了量子世界的奇妙肌理。

-

叠加告诉我们:世界是不确定的,直到被观测。

-

纠缠告诉我们:万物是有联系的,超越了空间。

这两个特性,不仅是哲学上的思考,更是我们构建无法破解通信网络的物理基础。

但在量子力学中,还有一个更"霸道"的定律,直接宣判了黑客"复制密钥"企图的死刑。这就是------不可克隆定理。

明日预告: 如果黑客不直接测量,而是先把光子"复印"一份带回家慢慢看行不行? 明天的文章《绝对安全的基石:不可克隆与测不准》,我们将深入探讨为什么在量子世界里,"Ctrl+C, Ctrl+V"是物理定律所禁止的。

明天见!

📝

-

如果量子纠缠不能传递信息,那它到底有什么实际用途?(除了加密,你还能想到什么?)

-

你自己是如何理解"薛定谔的猫"的?你认为猫真的既死又活吗,还是仅仅是我们不知道?

(欢迎在评论区分享你的脑洞,最有趣的评论将置顶展示!)