前言:理解两种执行模式的重要性

在Linux系统中,用户态(User Mode)和内核态(Kernel Mode)是两种关键的执行模式,它们构成了操作系统最基本的安全隔离机制。理解这两种模式的工作原理、切换过程以及如何在实际编程中处理它们之间的交互,对于系统开发者来说至关重要。

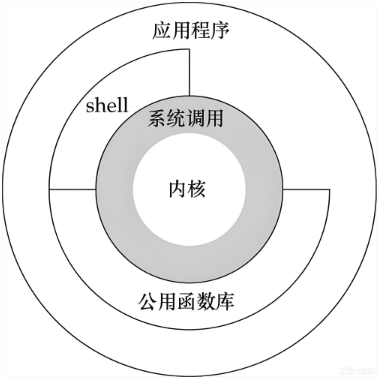

Linux体系架构如图所示

一、理论基础:保护环与权限级别

1.1 x86架构的权限级别

现代CPU(如x86-64)通常使用4个特权级别(Ring 0-3):

-

Ring 0:内核态,最高权限,可直接访问硬件

-

Ring 3:用户态,最低权限,受限访问

-

**Ring 1-2:**历史遗留,现代操作系统很少使用

cpp

// 通过CPUID指令检查当前特权级别

static inline uint64_t get_cpl(void) {

uint64_t cpl;

asm volatile("mov %%cs, %0" : "=r"(cpl));

return cpl & 3;

}1.2 为什么需要两种模式?

-

安全性:防止用户程序直接访问硬件或修改关键数据结构

-

稳定性:内核崩溃不会影响所有进程

-

抽象性:为应用程序提供统一的硬件接口

二、用户态与内核态的核心区别

| 特性 | 用户态 | 内核态 |

|---|---|---|

| 内存访问 | 受限,只能访问用户空间 | 可访问整个物理内存 |

| 指令执行 | 受限,不能执行特权指令 | 可执行所有CPU指令 |

| I/O操作 | 必须通过系统调用 | 可直接进行I/O操作 |

| 执行环境 | 每个进程独立地址空间 | 共享内核地址空间 |

| 上下文切换 | 代价相对较小 | 代价较大,需要保存更多状态 |

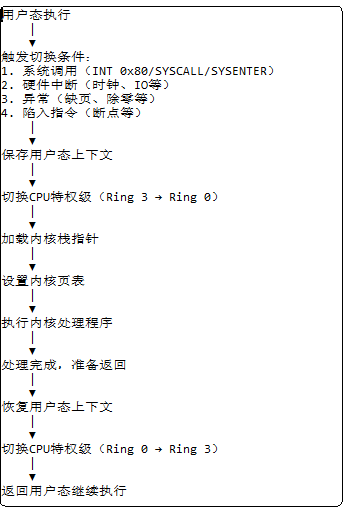

三、模式切换的机制

模式切换流程视图概览:

3.1 系统调用:主动切换

系统调用是用户态程序请求内核服务的标准接口。

cpp

// 示例:使用syscall指令进行系统调用(x86-64)

#define SYSCALL_WRITE 1

#define SYSCALL_EXIT 60

void write_string(const char *str, int len) {

long ret;

asm volatile(

"movq %1, %%rax\n" // 系统调用号

"movq %2, %%rdi\n" // 第一个参数:文件描述符

"movq %3, %%rsi\n" // 第二个参数:缓冲区地址

"movq %4, %%rdx\n" // 第三个参数:长度

"syscall\n"

"movq %%rax, %0"

: "=r"(ret)

: "i"(SYSCALL_WRITE), "i"(1), "r"(str), "r"(len)

: "rax", "rdi", "rsi", "rdx", "rcx", "r11"

);

}

// 使用glibc封装的系统调用

#include <unistd.h>

#include <sys/syscall.h>

int main() {

// 直接系统调用

syscall(SYS_write, 1, "Hello from syscall!\n", 20);

// 使用libc封装

write(1, "Hello from write()!\n", 20);

return 0;

}3.2 中断和异常:被动切换

当中断或异常发生时,CPU会自动切换到内核态。

cpp

// 内核中断处理程序示例(简化版)

// arch/x86/kernel/entry_64.S中的汇编代码

// 中断处理入口

ENTRY(common_interrupt)

SAVE_ALL // 保存所有寄存器

movq %rsp, %rdi

call do_IRQ // 调用C语言处理函数

jmp ret_from_intr // 从中断返回

// 系统调用入口

ENTRY(system_call)

SAVE_ARGS // 保存参数寄存器

movq %rsp, %rdi

call do_syscall_64 // 调用系统调用处理函数

RESTORE_ARGS // 恢复寄存器

sysretq // 返回用户态四、内存空间隔离:分页机制

4.1 虚拟地址空间布局

XML

用户空间布局:

0x0000000000000000 - 0x00007fffffffffff (128TB) 用户空间

└── 代码段 (.text)

└── 数据段 (.data, .bss)

└── 堆 (heap)

└── 共享库

└── 栈 (stack)

└── vDSO

内核空间布局:

0xffff800000000000 - 0xffffffffffffffff (128TB) 内核空间

└── 直接映射区

└── vmalloc区

└── 固定映射区

└── 模块区域4.2 页表与权限位

cpp

// 查看页表项标志位

#define _PAGE_PRESENT (1ULL << 0)

#define _PAGE_RW (1ULL << 1) // 读写权限

#define _PAGE_USER (1ULL << 2) // 用户可访问

#define _PAGE_PWT (1ULL << 3)

#define _PAGE_PCD (1ULL << 4)

#define _PAGE_ACCESSED (1ULL << 5)

#define _PAGE_DIRTY (1ULL << 6)

// 内核中设置页表项

static void set_page_table_flags(pgd_t *pgd, unsigned long addr,

int user_access) {

pte_t *pte = get_pte(pgd, addr);

if (user_access) {

pte->pte |= _PAGE_USER | _PAGE_PRESENT;

if (write_access)

pte->pte |= _PAGE_RW;

else

pte->pte &= ~_PAGE_RW;

} else {

// 内核页,用户不可访问

pte->pte = (pte->pte & ~_PAGE_USER) | _PAGE_PRESENT;

}

}五、实际案例分析:数据拷贝的代价

5.1 用户态到内核态的数据传输

cpp

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <sys/time.h>

#include <unistd.h>

// 测试copy_to_user/copy_from_user性能

void test_copy_performance(size_t size) {

char *user_buf = malloc(size);

char *kernel_buf = malloc(size);

struct timeval start, end;

// 初始化数据

memset(user_buf, 'A', size);

// 模拟copy_to_user(实际在内核中)

gettimeofday(&start, NULL);

for (int i = 0; i < 1000; i++) {

// 这里模拟内核复制数据到用户空间

memcpy(user_buf, kernel_buf, size);

}

gettimeofday(&end, NULL);

long elapsed = (end.tv_sec - start.tv_sec) * 1000000 +

(end.tv_usec - start.tv_usec);

printf("Size: %zu bytes, Time: %ld us per 1000 copies\n",

size, elapsed);

free(user_buf);

free(kernel_buf);

}

int main() {

for (size_t size = 1024; size <= 1024*1024; size *= 2) {

test_copy_performance(size);

}

return 0;

}5.2 零拷贝技术示例

cpp

// 使用splice实现零拷贝文件传输

#include <fcntl.h>

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int zero_copy_transfer(int source_fd, int dest_fd, size_t size) {

size_t transferred = 0;

while (transferred < size) {

// splice不需要数据在内核和用户空间之间复制

ssize_t n = splice(source_fd, NULL,

dest_fd, NULL,

size - transferred,

SPLICE_F_MOVE | SPLICE_F_NONBLOCK);

if (n < 0) {

perror("splice failed");

return -1;

} else if (n == 0) {

break; // EOF

}

transferred += n;

}

printf("Transferred %zu bytes with zero-copy\n", transferred);

return 0;

}六、调试与性能分析工具

6.1 使用strace跟踪系统调用

bash

# 跟踪程序的所有系统调用

strace -tt -T -f -o trace.log ./my_program

# 统计系统调用次数和时间

strace -c ./my_program

# 示例输出:

# % time seconds usecs/call calls errors syscall

# ------ ----------- ----------- --------- --------- ----------------

# 45.23 0.004523 45 100 write

# 30.12 0.003012 30 100 read

# 12.34 0.001234 123 10 openat6.2 使用perf分析上下文切换

cpp

# 监控上下文切换事件

perf stat -e context-switches,cpu-migrations ./my_program

# 分析系统调用开销

perf record -e syscalls:sys_enter_* ./my_program

perf report6.3 自定义跟踪点

cpp

// 内核模块:添加自定义跟踪点

#include <linux/tracepoint.h>

// 定义跟踪点

TRACE_EVENT(my_tracepoint,

TP_PROTO(int arg1, const char *arg2),

TP_ARGS(arg1, arg2),

TP_STRUCT__entry(

__field(int, arg1)

__string(arg2, arg2)

),

TP_fast_assign(

__entry->arg1 = arg1;

__assign_str(arg2, arg2);

),

TP_printk("arg1=%d arg2=%s", __entry->arg1, __get_str(arg2))

);

// 在代码中使用

trace_my_tracepoint(42, "test");七、优化建议与最佳实践

7.1 减少模式切换的开销

-

批量系统调用:合并多个操作为一个系统调用

-

异步I/O:使用io_uring等异步接口

-

用户态驱动:在特定场景下使用DPDK、SPDK等技术

7.2 安全注意事项

cpp

// 安全的内核/用户空间数据交换

long safe_copy_from_user(void *to, const void __user *from, unsigned long n) {

// 检查用户指针有效性

if (!access_ok(from, n))

return -EFAULT;

// 实际拷贝

return copy_from_user(to, from, n);

}

// 使用get_user/put_user处理单个值

int safe_get_user_int(int __user *ptr) {

int val;

if (get_user(val, ptr))

return -EFAULT;

// 验证数据范围

if (val < 0 || val > MAX_VALUE)

return -EINVAL;

return val;

}7.3 性能敏感场景的处理

cpp

// 使用内核 bypass 技术示例(概念代码)

struct user_buffer {

void __user *addr;

size_t size;

int fd; // 可能的内存区域文件描述符

};

// 注册用户内存到内核

int register_user_buffer(struct user_buffer *buf) {

// 固定物理页,避免换出

return get_user_pages_fast(

(unsigned long)buf->addr,

buf->size / PAGE_SIZE,

FOLL_WRITE,

pages // 返回的页面数组

);

}

// 直接在用户内存上操作(需要仔细同步)

void process_user_buffer_direct(struct user_buffer *buf) {

// 需要确保:1. 内存已固定 2. 适当的屏障 3. 错误处理

smp_mb(); // 内存屏障

// 直接访问(危险!仅示例)

// 实际中需要确保通过正确的API

}八、未来发展趋势

8.1 用户态内核扩展

-

eBPF:允许安全地在内核中运行用户定义的代码

-

用户态TCP/IP栈:如mTCP、Seastar等

-

用户态文件系统:FUSE及其优化版本

8.2 硬件辅助优化

-

Intel VT-d/AMD-Vi:IOMMU,安全的用户态DMA

-

用户态中断:直接向用户程序发送中断

-

共享虚拟内存:GPU与CPU之间的零拷贝通信

结语

用户态与内核态的分离是Linux系统稳定性和安全性的基石,但这种分离也带来了性能开销。现代Linux系统通过多种技术(如零拷贝、异步I/O、eBPF等)在不断优化这种交互。理解这些底层机制不仅能帮助开发者编写更高效、更安全的代码,还能在遇到性能问题时快速定位瓶颈所在。

掌握用户态与内核态的交互是Linux系统编程的精髓,这需要我们对硬件架构、操作系统原理和实际编程实践都有深入的理解。随着技术的发展,这种界限可能会变得更加模糊,但其核心的安全隔离思想将始终是计算系统设计的基石。

***注:*本文中的代码示例为教学目的进行了简化,实际生产代码需要考虑更多的错误处理、安全检查和性能优化。