一、Sentinel 核心定位与设计理念

1.1 什么是 Sentinel

Sentinel 是 阿里巴巴开源的轻量级分布式系统容错框架 ,中文译为「哨兵」,核心目标是 流量控制、熔断降级、系统负载保护,为微服务架构提供高可用的容错能力。

- 官方定位:「分布式系统的流量防卫兵」,专注于解决微服务场景下的流量失控、依赖故障扩散等问题;

- 核心优势:轻量级(无依赖,JAR包仅几十KB)、中文文档齐全、功能丰富(限流/熔断/热点限流/系统保护)、控制台易用、生态完善(无缝集成Spring Cloud Alibaba);

- 适用场景:微服务API网关限流、服务间调用容错、数据库/缓存访问保护、第三方接口调用熔断等。

1.2 解决的核心问题

在高并发微服务架构中,Sentinel 针对以下核心痛点提供解决方案:

- 流量峰值击穿:突发流量(如秒杀、促销)导致服务过载,响应变慢或宕机;

- 依赖服务故障扩散:下游服务超时/宕机,导致上游服务线程池耗尽,引发雪崩;

- 热点数据访问过载:某类热点数据(如商品ID=1001)被高频访问,导致数据库压力过大;

- 系统资源耗尽:CPU/内存/IO 使用率过高,影响整个系统稳定性;

- 接口调用不规范:无限制的重试、长耗时调用导致服务资源浪费。

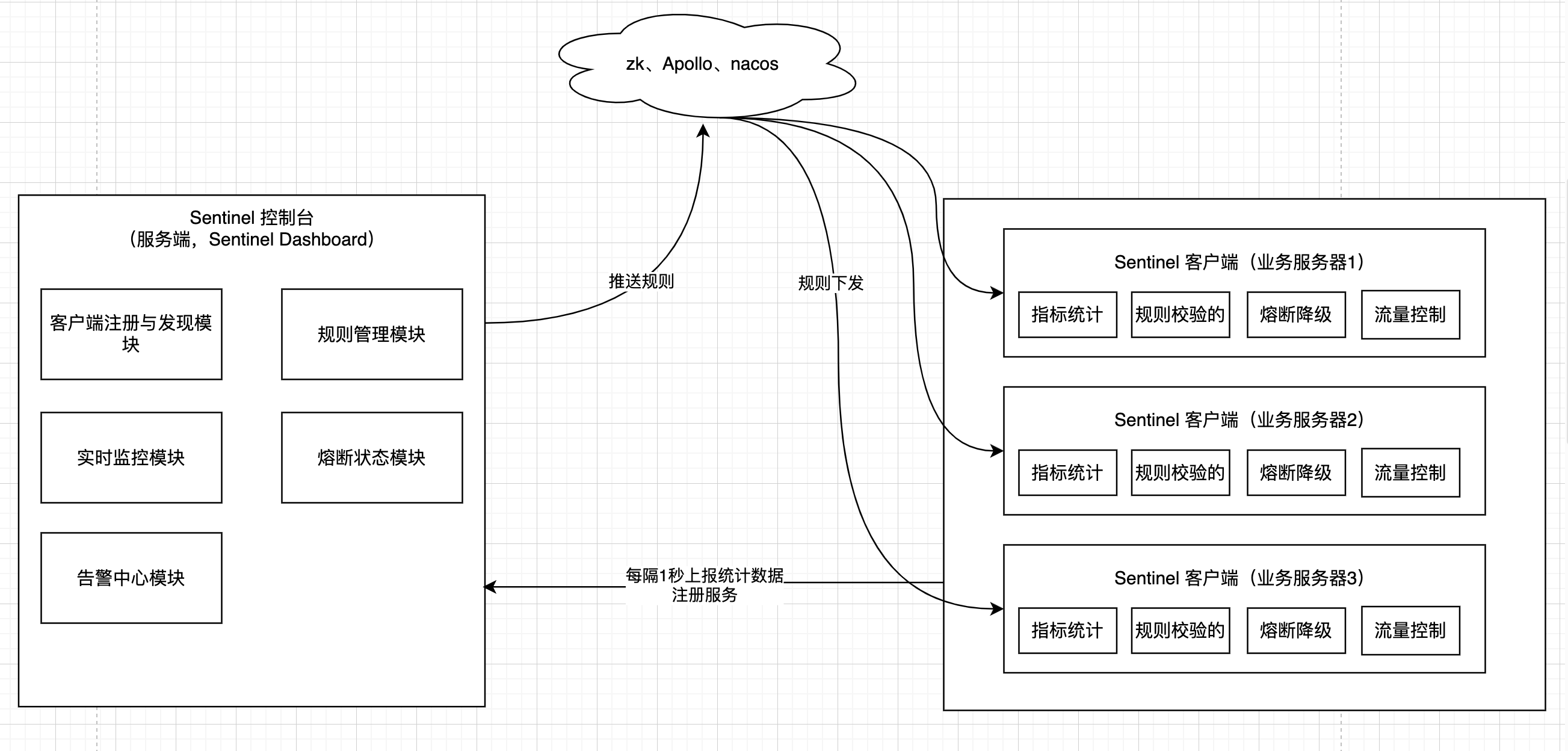

1.3 架构核心总览

1.4 架构核心定位

Sentinel 采用 「客户端/服务端解耦设计」 ,是一套面向分布式服务的流量治理与容错防护体系 ,所有限流/熔断/降级的核心逻辑均在客户端本地执行 整体无中心化、无强依赖,核心设计目标:极致轻量化、高性能、高扩展性、无侵入式接入。

1.2 整体架构两大核心组成

Sentinel 的整体架构从部署形态上,严格拆分为 两大相互独立、解耦的核心部分 ,两部分各司其职,无强依赖关系,客户端可脱离控制台独立运行,这是Sentinel架构的核心设计原则:

- Sentinel 核心库(客户端,Sentinel Core) :核心核心,所有流量控制、熔断降级、指标统计、规则校验的核心业务逻辑都在这一层实现,嵌入到业务应用中运行,无独立进程。

- Sentinel 控制台(服务端,Sentinel Dashboard) :管控端,纯可视化运维平台,无核心业务逻辑,仅负责规则配置、实时监控、流量大盘、告警推送、规则持久化等管控能力,属于「可选组件」。

核心重点:客户端是必选,控制台是可选。即使不部署控制台,客户端也能通过硬编码/本地配置完成限流熔断,控制台仅做可视化增强,这是Sentinel区别于其他框架的核心优势。

Sentinel 以「资源」为核心抽象,以「指标」为决策依据,以「规则」为配置驱动,以「插槽链」为执行载体,实现了轻量、高性能、可扩展的分布式流量治理能力。

二、Sentinel 核心特性

Sentinel 的特性覆盖微服务容错的全场景,功能比Hystrix更丰富、更灵活,核心特性按优先级排序:

2.1 核心特性1:流量控制(最常用,基础保护)

- 核心定义:限制资源的访问QPS(每秒查询率)或并发线程数,避免流量超过服务承载能力;

- 支持的限流策略 :

- 固定阈值限流(QPS/线程数):最基础,直接设置最大QPS(如1000)或最大并发线程数(如50);

- 关联限流:当关联资源(如支付接口)流量达到阈值,限制当前资源(如下单接口);

- 链路限流:只限制指定调用链路的流量(如只限制从网关调用的下单接口);

- 预热限流(Warm Up):流量缓慢增长,避免冷启动时被突发流量击垮(如秒杀场景);

- 排队等待限流:超过阈值的请求排队等待,而非直接拒绝(适用于非核心接口);

- 核心价值:防止服务被突发流量击垮,保证服务稳定性。

2.2 核心特性2:熔断降级(故障隔离,避免雪崩)

- 核心定义:当资源调用出现异常(超时、失败率高)时,暂时切断调用链路,执行降级逻辑,避免故障扩散;

- 支持的熔断策略 (比Hystrix更丰富):

- 慢调用比例:单位时间内,慢调用(超过阈值)占比≥阈值,触发熔断;

- 异常比例:单位时间内,异常请求占比≥阈值,触发熔断;

- 异常数:单位时间内,异常请求数≥阈值,触发熔断;

- 熔断状态切换 (与Hystrix类似,但更灵活):

- 闭合(CLOSED):正常状态,允许请求;

- 打开(OPEN):熔断状态,拒绝请求,执行降级;

- 半开(HALF-OPEN):熔断后,允许少量请求试探,成功则恢复闭合,失败则继续打开;

- 核心价值:故障隔离,避免依赖服务故障导致上游服务雪崩。

2.3 核心特性3:热点限流(精准打击,Hystrix无此功能)

- 核心定义:对「热点资源+热点参数」进行精准限流,比如某商品ID被高频访问、某用户ID频繁查询;

- 核心能力 :

- 支持参数级限流(如限制商品ID=1001的QPS≤500);

- 支持参数例外(如VIP用户不受限流限制);

- 支持复合参数限流(多参数组合);

- 适用场景:秒杀商品、热门接口、高频访问的热点数据,是Sentinel独有的核心优势。

2.4 核心特性4:系统自适应限流(全局保护,Hystrix无此功能)

- 核心定义:从「全局视角」保护系统,根据系统的CPU、内存、负载、响应时间等指标,动态调整限流策略,避免系统整体过载;

- 支持的保护策略 :

- CPU使用率:超过阈值(如80%),触发限流;

- 系统负载(load1):超过阈值,触发限流;

- 平均响应时间:系统平均响应时间过长,触发限流;

- 并发线程数:系统总并发线程数过高,触发限流;

- 核心价值:全局保护,防止单服务过载影响整个系统,实现系统级的弹性伸缩。

2.5 核心特性5:其他实用功能

- 黑白名单控制:基于IP、用户ID等,允许/拒绝特定来源的请求;

- 实时监控与控制台:可视化展示流量、熔断状态、异常数、响应时间,支持实时查看;

- 规则动态配置:支持通过控制台、Nacos、Apollo等动态修改规则,无需重启服务;

- 无侵入式集成:支持注解、API、配置文件等多种集成方式,无需大量修改业务代码;

- 丰富的降级策略:支持返回默认值、抛异常、调用降级方法、跳转页面等多种降级方式。

三、Sentinel 核心原理(底层架构,必懂!)

Sentinel 的底层架构简洁清晰,核心围绕「资源」和「Slot链」展开,所有功能都是通过 Slot 链的链式执行实现的,这是理解Sentinel工作流程的关键。

3.1 核心概念(基础中的基础)

✅ 1. 资源(Resource)

- 定义:Sentinel 保护的对象,任何需要控制流量、熔断降级的目标都可称为资源;

- 常见资源:HTTP接口、Java方法、数据库连接、缓存key、第三方API调用;

- 标记方式:通过注解

@SentinelResource、APISphU.entry("resourceName")、自动识别(如HTTP接口)标记资源。

✅ 2. 规则(Rule)

- 定义:控制资源访问行为的规则,如限流规则、熔断规则、热点规则等;

- 核心规则类型:

FlowRule(限流)、DegradeRule(熔断)、HotParamFlowRule(热点)、SystemRule(系统)、AuthorityRule(黑白名单); - 规则组成:资源名、规则类型、阈值、策略(如限流的QPS阈值、熔断的异常比例)。

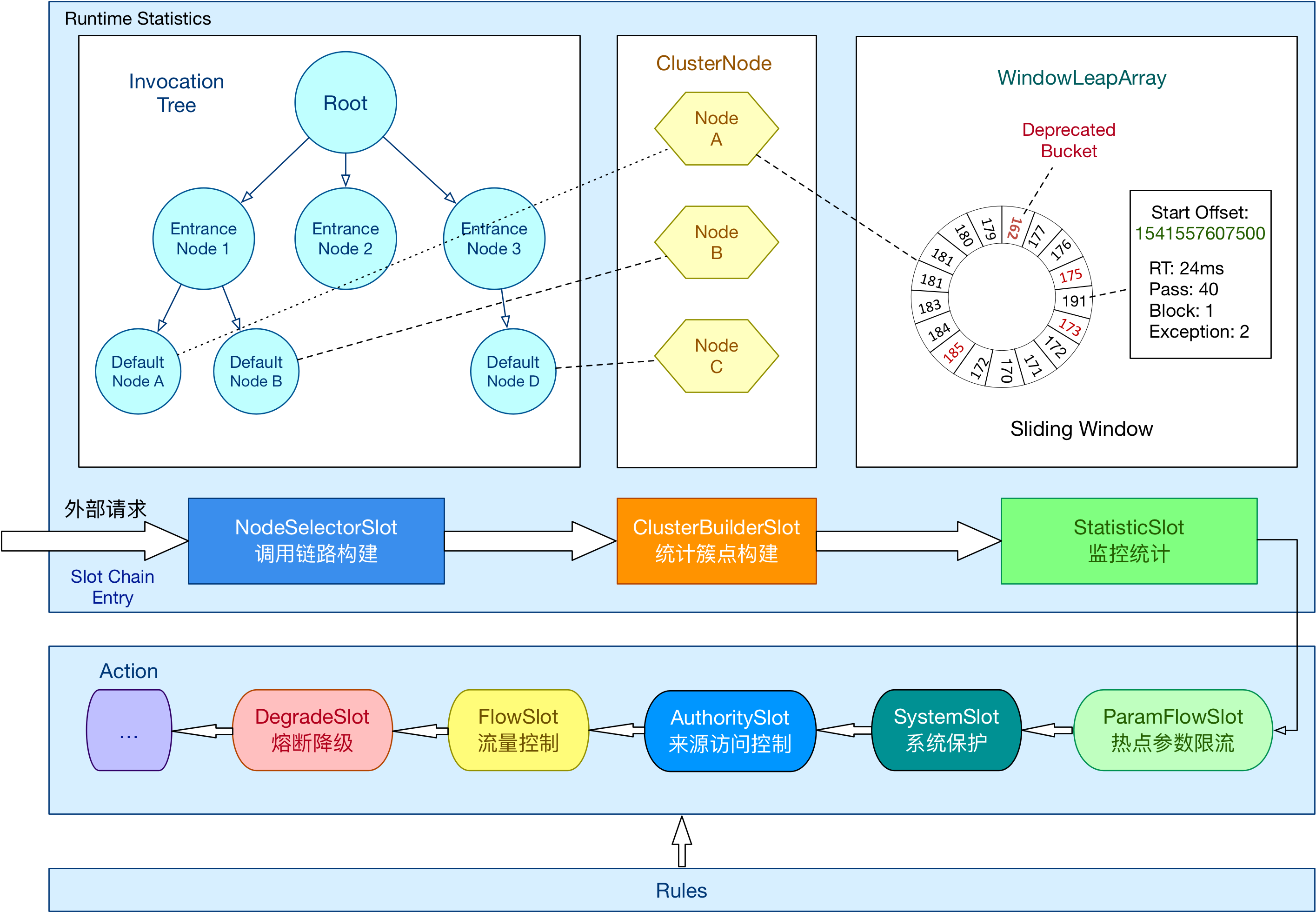

✅ 3. Slot 链(核心执行链路)

- 定义:Sentinel 的核心执行链路,由一系列 Slot 组成,每个 Slot 负责特定的功能(如统计、限流、熔断);

- 执行流程:请求进入资源时,会依次经过 Slot 链的每个 Slot,每个 Slot 完成自己的功能后,将请求传递给下一个 Slot;

- 核心 Slot 及执行顺序(从左到右):

NodeSelectorSlot:构建资源的调用链路,标记当前调用节点;ClusterBuilderSlot:构建集群统计信息,支持集群限流;StatisticSlot:核心统计 Slot,收集资源的访问指标(QPS、响应时间、异常数),为后续规则判断提供数据支持;AuthoritySlot:黑白名单控制;SystemSlot:系统自适应限流;FlowSlot:流量控制,根据限流规则判断是否允许请求;DegradeSlot:熔断降级,根据熔断规则判断是否拒绝请求;HotParamSlot:热点限流,根据热点规则判断是否允许请求;

- 设计精髓:Slot 链是插件化的,可自定义 Slot 扩展功能,灵活性极高。

3.2 完整工作流程(从请求到响应)

Sentinel 的所有功能都基于以下工作流程,每个请求都会走一遍这个流程,无任何例外:

- 标记资源:通过注解/API/自动识别,将请求目标标记为资源;

- 进入 Slot 链:请求进入资源时,触发 Slot 链的执行;

- 指标统计:

StatisticSlot收集请求的QPS、响应时间、异常数等指标; - 规则判断:依次经过

AuthoritySlot、SystemSlot、FlowSlot、DegradeSlot、HotParamSlot,每个 Slot 根据对应的规则判断是否允许请求:- 允许:继续执行业务逻辑;

- 拒绝:执行降级逻辑,返回兜底结果;

- 业务执行:允许通过的请求,执行核心业务逻辑;

- 结果统计:业务执行完成后,

StatisticSlot更新指标(成功/失败/超时); - 响应结果:返回业务结果或降级结果,流程结束。

核心总结:Sentinel 的工作流程 = 资源标记 + Slot 链执行 + 规则判断 + 指标统计,所有功能都是通过 Slot 链的链式执行实现的,插件化设计让扩展极其灵活。

四、Sentinel 实战示例

Sentinel 与 Spring Cloud Alibaba 无缝集成,支持注解式开发,无需大量修改业务代码,以下是生产中最常用的实战示例,按使用频率排序:

4.1 前置准备

✅ 1. 引入核心依赖(pom.xml)

Spring Cloud Alibaba 整合 Sentinel 的核心依赖,适配 Spring Boot 2.x/3.x:

xml

<!-- Spring Cloud Alibaba Sentinel 核心依赖 -->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

<!-- Spring Boot Web 依赖(提供HTTP接口) -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- 可选:Sentinel 注解支持依赖(如需使用@SentinelResource) -->

<dependency>

<groupId>com.alibaba.csp</groupId>

<artifactId>sentinel-annotation-aspectj</artifactId>

</dependency>✅ 2. 启动类配置(开启Sentinel支持)

java

@SpringBootApplication

public class SentinelDemoApplication {

public static void main(String[] args) {

SpringApplication.run(SentinelDemoApplication.class, args);

}

}✅ 3. 配置文件(application.yml)

核心配置:Sentinel 控制台地址、应用名称、端口等,规则持久化(生产必备):

yml

spring:

application:

name: sentinel-demo-service# 应用名称,将在Sentinel控制台显示

cloud:

sentinel:

transport:

dashboard: 127.0.0.1:8080# Sentinel控制台地址(需单独启动控制台)

port: 8719# 与控制台通信的端口(默认8719,无冲突即可)

# 规则持久化到Nacos(生产必备,避免重启丢失规则)

datasource:

ds1:

nacos:

server-addr: 127.0.0.1:8848# Nacos地址

data-id: ${spring.application.name}-sentinel-rules

group-id: DEFAULT_GROUP

rule-type: flow# 规则类型:flow(限流)、degrade(熔断)等

data-type: json# 数据格式

server:

port: 8081# 应用端口4.2 核心示例1:注解式开发 - 限流+熔断降级(最常用)

核心说明

- 使用

@SentinelResource注解标记资源,配置限流/熔断的降级方法; - 核心属性:

value:资源名称(必填,唯一标识);fallback:业务异常降级方法(如抛异常时触发);blockHandler:限流/熔断降级方法(如触发规则时触发);fallbackClass/blockHandlerClass:降级方法所在类(当降级方法在其他类时使用);

- 降级方法规则:参数列表与原方法一致,最后可追加

Throwable参数接收异常。

java

@RestController

@RequestMapping("/sentinel")

public class SentinelDemoController {

/**

* 核心业务接口:查询商品信息

* @SentinelResource:标记为资源,配置限流/熔断降级

*/

@GetMapping("/goods/{id}")

@SentinelResource(

value = "queryGoodsResource", // 资源名称(控制台配置规则时使用)

fallback = "queryGoodsFallback", // 业务异常降级方法

blockHandler = "queryGoodsBlockHandler" // 限流/熔断降级方法

)

public String queryGoods(@PathVariable("id") Integer id) {

// 模拟业务异常:如查询数据库失败

if (id == 0) {

throw new RuntimeException("商品ID非法,查询失败");

}

// 正常业务返回

return "查询商品成功,ID:" + id + ",库存:100";

}

/**

* 业务异常降级方法(fallback):原方法抛业务异常时触发

*/

public String queryGoodsFallback(Integer id, Throwable e) {

return "【业务降级】商品查询失败,ID:" + id + ",原因:" + e.getMessage();

}

/**

* 限流/熔断降级方法(blockHandler):触发限流/熔断规则时触发

*/

public String queryGoodsBlockHandler(Integer id, BlockException e) {

return "【限流/熔断降级】当前请求过于频繁,请稍后重试!规则类型:" + e.getClass().getSimpleName();

}

}4.3 核心示例2:热点限流(Sentinel独有,精准打击热点资源)

核心说明

- 热点限流:对资源的「热点参数」进行精准限流,比如限制商品ID=1001的QPS≤500;

- 需在 Sentinel 控制台配置热点规则:资源名、参数索引、限流阈值、参数例外;

- 示例:限制

/sentinel/hot/{goodsId}接口中,goodsId=1001的QPS≤5,其他商品IDQPS≤10。

java

@RestController

@RequestMapping("/sentinel")

public class SentinelHotController {

/**

* 热点资源接口:高频访问的商品查询接口

* 资源名:hotGoodsResource

*/

@GetMapping("/hot/{goodsId}")

@SentinelResource(

value = "hotGoodsResource",

blockHandler = "hotGoodsBlockHandler"

)

public String hotGoods(@PathVariable("goodsId") Integer goodsId) {

return "热点商品查询成功,ID:" + goodsId + ",热门推荐!";

}

/**

* 热点限流降级方法

*/

public String hotGoodsBlockHandler(Integer goodsId, BlockException e) {

return "【热点限流】商品" + goodsId + "访问过于频繁,请稍后重试!";

}

}控制台配置热点规则步骤

- 启动 Sentinel 控制台(需单独下载启动,地址:https://github.com/alibaba/Sentinel/releases);

- 访问应用接口(触发资源注册);

- 控制台 → 热点规则 → 新增:

- 资源名:hotGoodsResource(与注解

value一致); - 参数索引:0(第一个参数,goodsId);

- 限流阈值:10;

- 高级选项 → 参数例外:添加 goodsId=1001,阈值=5;

- 资源名:hotGoodsResource(与注解

- 保存后,热点限流规则立即生效。

4.4 核心示例3:系统自适应限流(全局保护,防止系统过载)

核心说明

- 系统限流:从全局角度保护系统,根据CPU、负载等指标动态限流;

- 无需修改代码,直接在 Sentinel 控制台配置系统规则:阈值类型(CPU/负载/响应时间)、阈值;

- 示例:配置CPU使用率≥80%时,触发系统限流,拒绝新请求。

java

@RestController

@RequestMapping("/sentinel")

public class SentinelSystemController {

/**

* 系统级资源接口:CPU密集型接口

*/

@GetMapping("/system/heavy")

@SentinelResource(

value = "systemHeavyResource",

blockHandler = "systemHeavyBlockHandler"

)

public String systemHeavy() {

// 模拟CPU密集型操作

long start = System.currentTimeMillis();

while (System.currentTimeMillis() - start < 100) {}

return "CPU密集型任务执行成功!";

}

/**

* 系统限流降级方法

*/

public String systemHeavyBlockHandler(BlockException e) {

return "【系统限流】当前系统负载过高,请稍后重试!";

}

}4.5 核心示例4:黑白名单控制(基于IP/用户ID的访问控制)

核心说明

- 黑白名单:允许/拒绝特定IP、用户ID等来源的请求;

- 在控制台配置授权规则:资源名、授权类型(白名单/黑名单)、授权值(IP列表);

- 示例:允许IP=127.0.0.1访问,拒绝其他IP。

java

@RestController

@RequestMapping("/sentinel")

public class SentinelAuthorityController {

/**

* 需授权访问的接口

*/

@GetMapping("/authority")

@SentinelResource(

value = "authorityResource",

blockHandler = "authorityBlockHandler"

)

public String authority() {

return "授权访问成功!";

}

/**

* 黑白名单降级方法

*/

public String authorityBlockHandler(BlockException e) {

return "【授权失败】您的IP未在白名单中,禁止访问!";

}

}五、Sentinel 控制台使用(可视化操作,生产必备)

Sentinel 提供了功能强大的可视化控制台,支持规则配置、实时监控、流量监控、熔断状态查看等,是生产中不可或缺的工具。

5.1 控制台启动步骤

- 下载控制台JAR包:从 Sentinel官方GitHub 下载

sentinel-dashboard-${version}.jar; - 启动控制台:执行命令

java -jar sentinel-dashboard-1.8.6.jar --server.port=8080(默认端口8080); - 访问控制台:浏览器输入

http://127.0.0.1:8080,默认账号/密码:sentinel/sentinel; - 注册应用:启动集成Sentinel的应用,访问任意接口(触发资源注册),控制台会自动显示应用名称。

5.2 控制台核心功能

✅ 1. 实时监控

- 展示应用的QPS、响应时间、异常数、阻塞数等实时指标;

- 支持按资源、接口维度查看,实时掌握系统运行状态。

✅ 2. 规则配置

- 支持限流、熔断、热点、系统、授权等所有规则的可视化配置;

- 配置后立即生效,无需重启应用;

- 支持规则导出、导入,方便迁移。

✅ 3. 流量监控

- 展示资源的流量趋势图(QPS、响应时间);

- 支持按时间范围筛选(1小时、6小时、24小时),便于问题追溯。

✅ 4. 熔断监控

- 展示熔断资源的状态(闭合/打开/半开)、熔断触发次数、恢复时间;

- 实时监控熔断状态变化,快速排查故障。

✅ 5. 机器列表

- 展示所有注册到控制台的应用实例;

- 支持查看实例的IP、端口、状态等信息。

六、Sentinel 与 Hystrix 核心对比(选型必看)

| 对比维度 | Sentinel(阿里) | Hystrix(Netflix) |

|---|---|---|

| 核心定位 | 流量控制、熔断降级、系统保护(全方位容错) | 熔断降级、资源隔离(专注容错) |

| 核心功能 | 限流、熔断、热点限流、系统限流、黑白名单、实时监控 | 熔断、降级、资源隔离、请求缓存、请求合并 |

| 易用性 | ✅ 中文文档、控制台易用、无侵入集成 | ❌ 英文文档、控制台简陋、配置复杂 |

| 性能 | ✅ 轻量级(JAR包小)、高并发支持 | ❌ 重量级(依赖RxJava)、性能一般 |

| 生态集成 | ✅ 无缝集成Spring Cloud Alibaba、Nacos、Apollo | ✅ 无缝集成Spring Cloud Netflix |

| 规则持久化 | ✅ 支持Nacos、Apollo、ZooKeeper等 | ❌ 需手动扩展,默认无持久化 |

| 热点限流 | ✅ 支持(独有核心功能) | ❌ 不支持 |

| 系统自适应限流 | ✅ 支持(独有核心功能) | ❌ 不支持 |

| 社区活跃度 | ✅ 活跃(阿里维护,持续更新) | ❌ 停止维护(2018年进入维护模式) |

选型建议(一句话总结)

- ✅ 新项目/微服务架构:首选 Sentinel,功能更丰富、易用性更高、生态更适配国内环境(Spring Cloud Alibaba);

- ✅ 老项目/Spring Cloud Netflix 生态:继续使用 Hystrix,无需迁移,稳定可靠;

- ✅ 核心诉求是热点限流、系统级保护:必须选 Sentinel(Hystrix无此功能);

- ✅ 核心诉求是简单熔断降级:两者均可,Sentinel配置更简单。

七、Sentinel 生产实践核心要点

7.1 必做:规则持久化(生产必备,避免重启丢失)

Sentinel 默认规则存储在内存中,应用重启后规则丢失,必须配置规则持久化,生产中常用 Nacos/Apollo 作为配置中心:

配置步骤(以Nacos为例)

- 在Nacos中创建配置:

- 数据ID:

sentinel-demo-service-sentinel-rules(与application.yml中一致); - 分组:DEFAULT_GROUP;

- 配置格式:JSON;

- 配置内容(示例:限流规则):

- 数据ID:

json

[

{

"resource": "queryGoodsResource",

"limitApp": "default",

"grade": 1, // 1=QPS,0=线程数

"count": 10, // 限流阈值

"strategy": 0, // 0=直接,1=关联,2=链路

"controlBehavior": 0, // 0=快速失败,1=Warm Up,2=排队等待

"clusterMode": false

}

]- 应用启动后,会自动从Nacos加载规则,修改Nacos配置后,规则实时生效。

7.2 必做:合理配置限流/熔断阈值(避免误杀/失效)

限流阈值配置建议

- QPS阈值:根据服务的实际承载能力设置,建议通过压测确定(如压测QPS=5000,阈值设为4000,预留20%缓冲);

- 线程数阈值:根据服务的线程池大小设置(如线程池核心线程数=20,阈值设为15);

- 控制行为:核心接口用「快速失败」,非核心接口用「排队等待」。

熔断阈值配置建议

- 慢调用比例:慢调用阈值(如500ms),比例阈值(如50%),最小请求数(如20),熔断时长(如5s);

- 异常比例:比例阈值(如50%),最小请求数(如20),熔断时长(如5s);

- 避免设置过小的阈值(如比例阈值=10%),导致误熔断。

7.3 必做:监控告警(及时发现问题)

Sentinel 支持多种告警方式(邮件、钉钉、短信),生产中必须配置:

- 控制台 → 告警规则 → 新增:设置阈值(如QPS>1000触发告警);

- 集成钉钉机器人:在

sentinel-dashboard的配置文件中设置钉钉机器人WebHook; - 实时监控:将Sentinel指标接入Prometheus+Grafana,实现可视化监控和告警。

7.4 避坑指南(99%的问题都在这里)

❌ 坑1:资源未注册,规则不生效

- 原因:Sentinel 是懒加载机制,资源需被访问一次才会注册到控制台;

- 解决方案:启动应用后,手动访问一次接口,触发资源注册。

❌ 坑2:降级方法参数不匹配,导致降级失败

- 原因:fallback/blockHandler 方法的参数列表与原方法不一致;

- 解决方案:降级方法参数列表必须与原方法一致,最后可追加 Throwable/BlockException 参数。

❌ 坑3:热点限流参数索引配置错误

- 原因:参数索引与实际参数位置不匹配(如第一个参数索引为0,第二个为1);

- 解决方案:确认参数位置,在控制台配置正确的参数索引。

❌ 坑4:系统限流阈值设置过低,导致正常流量被限流

- 原因:CPU/负载阈值设置过低(如CPU阈值=50%);

- 解决方案:根据服务器实际配置调整阈值(如CPU阈值=80%)。

八、核心总结

✅ Sentinel 核心原理一句话总结

以「资源」为中心,通过「Slot链」链式执行,实现「规则驱动」的流量控制、熔断降级、热点限流等功能,核心是「精准控制+全局保护」。

✅ Sentinel 核心优势一句话总结

轻量、易用、功能丰富(热点限流/系统限流)、中文文档、生态完善,是微服务架构下容错框架的「最优解」,尤其适合国内Spring Cloud Alibaba生态。

✅ 生产使用核心原则

- 所有对外暴露的接口、核心依赖调用,都必须标记为Sentinel资源;

- 规则必须持久化到Nacos/Apollo,避免重启丢失;

- 合理配置阈值,结合压测和实际流量调整;

- 开启监控告警,及时发现流量异常和熔断状态;

- 核心接口用「线程池隔离+快速失败」,非核心接口用「信号量隔离+排队等待」。