背景:金融机构的"数据围城"

在银行、证券及金融科技企业中,数据库运维面临着一种天然的矛盾:业务迭代要求"快",而风控合规要求"稳"。

随着微服务架构的普及和混合云的使用,金融机构的数据库环境变得异常复杂:

-

环境隔离痛点: 生产环境(Prod)、灾备环境(DR)和测试环境(UAT)通常处于不同的网络安全域,传统的"堡垒机 + 本地客户端"模式需要配置复杂的跳板规则,连接极不稳定。

-

特权账号泛滥: 为了排查线上紧急 Bug,开发人员申请临时权限,往往容易演变成"长期持有高敏账号",导致敏感数据(如持卡人信息、交易流水)面临泄露风险。

-

审计颗粒度粗糙: 传统的网络层审计只能记录"谁连了IP",却无法精准解析"谁在什么时间执行了哪句 SQL",难以满足"穿透式监管"的要求。

如何在不阻碍业务迭代的前提下,构建一套符合 等保2.0 和 SOX 法案 要求的数据库运维体系,是金融 IT 团队的核心挑战。

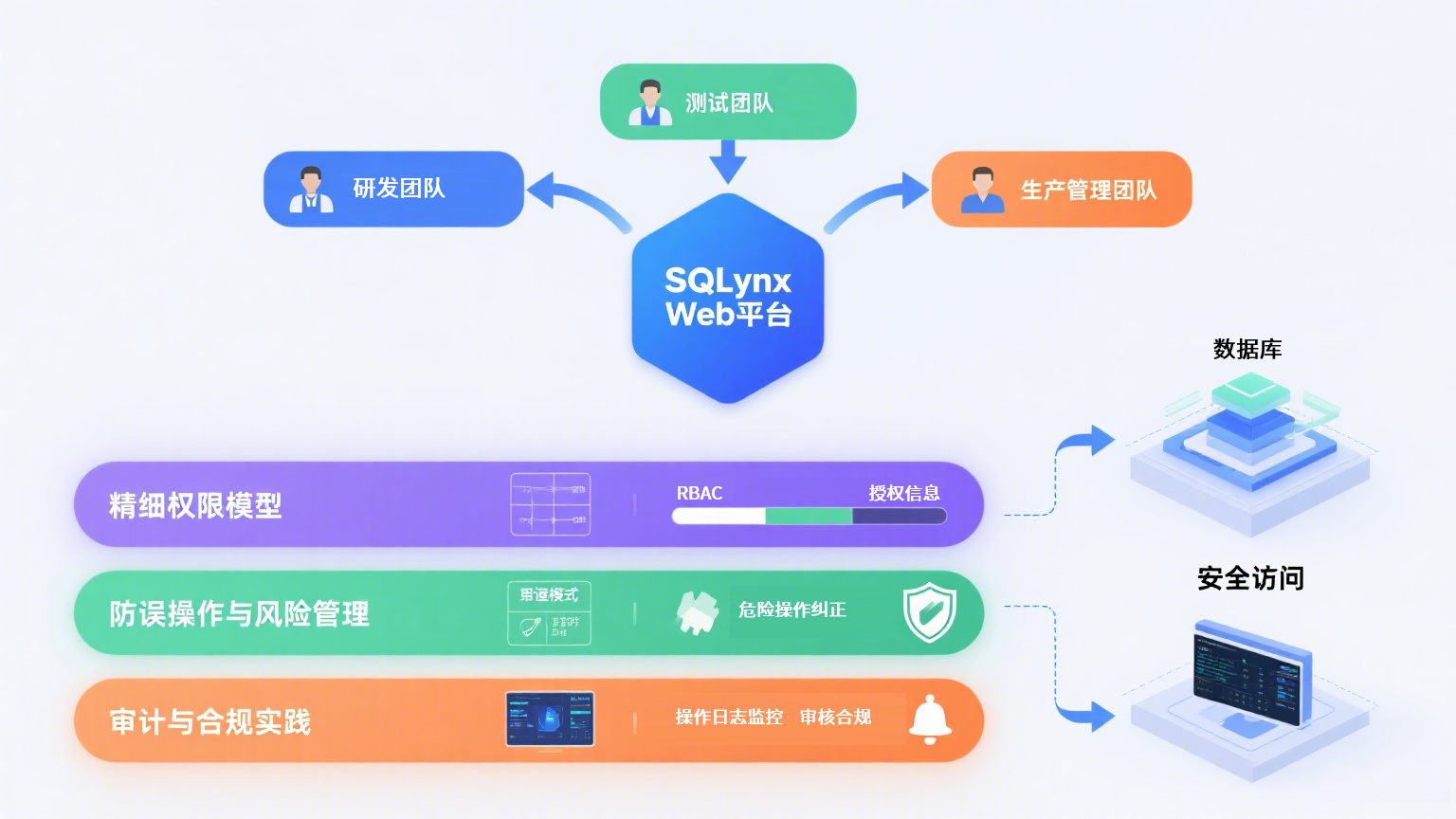

技术方案:构建 Web 化、审计级的统一运维底座

针对上述痛点,某金融科技企业采用了基于 Web 架构的 SQLynx 企业版,替代了传统的"堡垒机+客户端"模式,构建了"事前防御 + 事中控制 + 事后审计"的全链路闭环。

1. 接入层:去客户端化的"零信任"访问

金融合规的第一条红线是"数据不落地"。

-

Web 统一入口: 所有运维和开发人员不再允许使用 Navicat/DBeaver 直连生产库。通过 SQLynx 的 Web 界面进行访问,确保数据只在浏览器内存中展示,无法下载到本地硬盘(除非经过审批)。

-

网络收敛: 数据库仅对 SQLynx 服务器开放端口,隐藏了后端真实的数据库 IP。即使办公网中木马,攻击者也无法直接触达核心数据库。

2. 控制层:基于标签的动态脱敏 (Dynamic Masking)

对于金融数据,看见了不该看的数据就是违规。

-

敏感数据自动发现: 平台自动扫描并标记

card_no(卡号)、id_card(身份证)、mobile(手机号) 等敏感字段。 -

动态脱敏策略:

-

开发人员: 查询时自动脱敏为

6222****8888。 -

运维人员: 仅在特定维护窗口期可见明文。

-

审计员: 可见明文但只能查看日志,无法执行查询。

-

3. 执行层:高危操作的"熔断机制"

为了防止"删库跑路"或误操作导致的金融事故,平台实施了严格的阻断策略。

-

语法级拦截: 禁止在生产环境执行无

WHERE条件的UPDATE/DELETE语句,禁止执行DROP/TRUNCATE等 DDL 操作。 -

审批流前置: 当需要进行批量数据订正(Data Fix)时,工程师提交 SQL 工单,系统自动分析影响行数。若影响超过 100 行,必须经过 Team Leader 和 DBA 的双重在线审批后,SQL 才会下发执行。

4. 审计层:自然人维度的全景追溯

合规的终极目标是"可追溯"。

-

身份关联: 彻底告别公用

root账号。所有操作记录在 SQLynx 的审计日志中,直接关联到具体的员工 ID(自然人)。 -

回溯分析: 日志不仅记录了 SQL 语句,还记录了耗时 、来源 IP 和 影响行数。这不仅用于合规审计,还能帮助 DBA 快速定位拖慢系统的"慢 SQL"元凶。

实际效果

通过实施这套 Web 化运维方案,该企业在季度合规审计中取得了显著成效:

-

权限收敛率 100%: 彻底回收了散落在个人手中的生产库直连账号,实现了权限的"按需分配"和"即用即销"。

-

数据泄露风险降低: 通过动态脱敏,开发人员在排查问题时不再接触敏感隐私数据,满足了隐私保护法规要求。

-

排障效率提升: 相比于申请堡垒机权限的繁琐流程,Web 端的一键登录和临时赋权机制,将线上故障的平均响应时间(MTTR)缩短了 40%。

总结

在金融行业,安全是 1,效率是 0。

Web 化的数据库管理平台不仅仅是一个工具的升级,更是一种治理架构的转型。它通过:

-

连接的收敛(Web Proxy)

-

数据的脱敏(Data Masking)

-

流程的合规(Approval Flow)

在保障金融级数据安全底线的同时,最大程度地释放了技术团队的生产力。这为所有强监管行业的数据库运维提供了一个标准化的范本。