引言:

在当今的云计算时代,将数据库(如 MongoDB)部署在云服务器上已成为标准做法。然而,直接将数据库服务端口(如默认的 27017)暴露在互联网上,无异于将家门钥匙放在门口的地垫下------充满了安全风险。暴力破解、未经授权的访问和数据泄露随时可能发生。

那么,我们既想享受云端数据库的便利,又想牢牢锁住安全的大门,该怎么办?

答案就是:SSH 隧道(SSH Tunnel)。这是一种简单、高效且极其安全的"端口转发"技术,它能让你的本地机器通过一个加密的 SSH 连接,安全地访问远程服务器上的服务,而无需在服务器防火墙中开放数据库端口。

本文将带你深入了解 SSH 隧道的原理,并通过手把手的实践,教你如何从本地 mongosh安全地连接到远程 MongoDB。

【上边的文字都是腾讯元宝生成的,很官方,非常好。用博主的话就是,博主想先连接下MongoDb看看,又没用过Mongosh.exe,然后就问了问AI,确定能连接后就有了这篇文章。】

第一部分:为什么需要 SSH 隧道?(传统方式的弊端)

让我们先看看传统的"直连"方式及其问题。

传统直连方式:

-

在云服务器上,将 MongoDB 的

bindIp设置为0.0.0.0(监听所有网络接口)。 -

在服务器的防火墙和安全组中,开放 MongoDB 的端口(如 28018)。

-

在本地使用

mongosh连接:mongosh "mongodb://<服务器IP>:28018"

这种方式的巨大风险:

-

攻击面扩大:你的数据库端口对全网开放,任何知道你 IP 的人都可以尝试连接。

-

暴力破解威胁:攻击者可以编写脚本,不断尝试用常见的用户名和密码组合进行登录。

-

零安全防护:如果你的 MongoDB 没有配置复杂的用户名和密码认证(甚至默认无认证),你的数据将毫无招架之力。

-

合规性问题:许多安全合规标准(如 GDPR, HIPAA)都禁止将敏感数据库服务直接暴露于公网。

SSH 隧道完美地解决了这个问题。它无需修改服务器的 bindIp和防火墙规则,而是通过 SSH 加密通道进行通信,从根本上杜绝了公网直接访问的可能性。

第二部分:SSH 隧道的工作原理(知其所以然)

可以把 SSH 隧道想象成一个专属的、加密的"数据快递通道"。

-

建立加密通道:你在本地机器上执行一条命令,这条命令会通过 SSH 协议连接到远程服务器。SSH 协议本身会对整个通信过程进行强加密。

-

端口转发 :你告诉 SSH:"请把我本地机器的 A 端口(例如 27017)的任何数据,通过这个加密通道,转发到远程服务器上的 B 地址和 C 端口(例如

localhost:28018)"。 -

透明访问 :现在,当你在本地连接

localhost:27017时,数据会通过加密通道被安全地传送到服务器的 MongoDB 服务。对于你的mongosh客户端来说,它感觉就像在连接一个本地数据库一样简单。

核心优势:

-

极致安全:所有传输数据均加密,防止窃听和中间人攻击。

-

最小权限:服务器无需为数据库开放公网端口,符合"最小权限原则"。

-

无需改动服务器配置 :保持服务器原有的安全设置(如

bindIp: 127.0.0.1)不变。

第三部分:实战演练:一步步建立 SSH 隧道并连接

现在,让我们开始动手操作。假设你已经拥有:

-

一台运行着 MongoDB 的 Linux 云服务器(IP 为

121.40.103.2,MongoDB 端口为28018)。 -

该服务器的 SSH 访问权限(用户名如

root或一个普通用户)。 -

本地已安装好

mongosh和 SSH 客户端(Windows 10/11 自带 OpenSSH,macOS/Linux 也自带)。

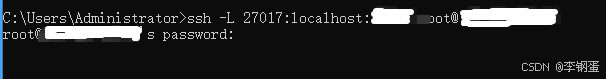

步骤 1:在本地终端建立 SSH 隧道

打开你本地的终端(Windows 可用 PowerShell 或 CMD,macOS/Linux 用 Terminal)。

输入以下命令

bash

# 18888 换成 服务上MongoDb端口

# username 换成 ssh的可用用户名

# 168.168.168.168 换成 服务器IP

ssh -L 27017:localhost:18888 username@168.168.168.168如图:

让我们分解这个命令:

-

ssh: 调用 SSH 客户端。 -

-L: 指定进行本地端口转发。 -

27017: 本地端口 。这是你本地机器上将要开启的一个端口,用于接收你的mongosh连接。如果这个端口已被占用,可以换成其他未被占用的端口,如 27018。 -

localhost:28018: 远程目标 。这里的localhost指的是相对于远程服务器 的 localhost(即服务器自身),28018是服务器上 MongoDB 的实际端口。 -

username: 你在服务器上的 SSH 登录用户名(例如root)。 -

121.40.103.2: 你的远程服务器的公网 IP 地址。

执行命令后:

-

系统可能会提示你确认服务器指纹,输入

yes继续。 -

然后会提示你输入

username用户的 SSH 登录密码。 -

**密码验证通过后,终端会停在这里,并显示一个远程服务器的命令行提示符(如

root@server:~#)。这表示 SSH 隧道已经成功建立,并且连接保持中。请不要关闭这个终端窗口!** 一旦关闭,隧道就会断开。

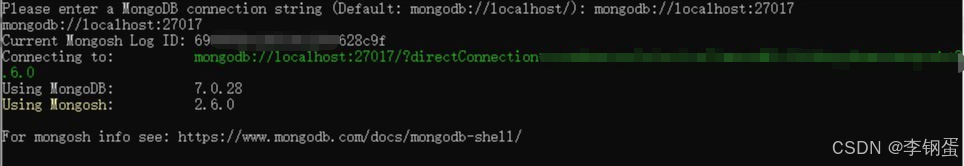

步骤 2:在 NEW 终端窗口中使用 mongosh 连接

保持步骤 1 的终端窗口开启。打开另一个新的终端窗口。

在新的终端中,我们现在连接本地的 27017 端口,SSH 会自动将请求通过隧道转发到远端的 MongoDB。

bash

mongosh "mongodb://localhost:27017"

见证奇迹的时刻:

如果一切顺利,你将看到熟悉的 mongosh欢迎信息和 test>提示符。这表明你已经成功地、安全地连接到了远程服务器上的 MongoDB!

你现在可以像操作本地数据库一样执行任何命令。

所有这些操作的数据都经过了 SSH 加密隧道的安全传输。

步骤 3:优雅地断开连接

-

首先,在新的终端里输入

exit退出mongosh。 -

然后,回到步骤 1 中那个保持连接的终端,按

Ctrl + C或直接输入exit并回车,即可关闭 SSH 连接和隧道。

第四部分:进阶技巧与常见问题

1. 使用 SSH 密钥免密登录

每次输入密码很麻烦?可以配置 SSH 公钥认证,实现免密登录,让隧道建立过程更流畅。

-

在本地生成 SSH 密钥对(如果还没有):

ssh-keygen -t rsa -

将公钥上传到服务器:

ssh-copy-id username@121.40.103.2之后,建立隧道时就不再需要输入 SSH 密码了。

2. 让隧道在后台运行

如果你不想一直开着终端窗口,可以使用 -fN参数让 SSH 在后台运行。

-

-f: 表示 SSH 在认证成功后转入后台运行。 -

-N: 表示不执行远程命令(因为我们只是做端口转发,不需要登录 shell)

bash

# 18888 换成 服务上MongoDb端口

# username 换成 ssh的可用用户名

# 168.168.168.168 换成 服务器IP

ssh -fN -L 27017:localhost:18888 username@168.168.168.168要关闭后台隧道,需要用 ps aux | grep ssh找到进程 ID,然后用 kill <PID>结束它。

3. 处理"地址已在使用"错误

如果本地端口(如 27017)已被其他程序占用,你会收到 bind: Address already in use错误。只需换一个本地端口即可,例如:

bash

# 18888 换成 服务上MongoDb端口

# username 换成 ssh的可用用户名

# 168.168.168.168 换成 服务器IP

ssh -L 27018:localhost:18888 username@168.168.168.168然后连接时使用:"mongodb://localhost:27018"

结语

通过这篇指南,你已经掌握了如何使用 SSH 隧道这一强大工具来加固你的 MongoDB 连接。这不仅是一种最佳实践,更是一种必要的安全措施。它将你的数据库安全地隐藏在防火墙之后,仅对拥有 SSH 访问权限的你敞开大门。

记住,安全不是一个一次性的设置,而是一个持续的过程。在享受 SSH 隧道带来的便利与安全的同时,也请确保你的服务器 SSH 服务本身是安全的(例如,禁用 root 直接登录、使用强密码或密钥、更改默认 SSH 端口等)。

现在,去安心地管理你的远程数据吧!

【其实就两句代码的事儿,写这么多是为了好看,但不爱看.】