目录

-

- 概述

- 一、端口映射基本原理

- 二、标准配置步骤(通用流程,可直接落地)

-

- 1、实施前信息确认(必做,避免返工)

- [2、 配置DNAT/端口映射规则(核心步骤)](#2、 配置DNAT/端口映射规则(核心步骤))

- [3、 配置安全访问策略(安全核心,不可省略)](#3、 配置安全访问策略(安全核心,不可省略))

- [4、 连通性验证(交付必做,确认配置生效)](#4、 连通性验证(交付必做,确认配置生效))

- 三、安全收敛必做项(交付强制要求,规避安全风险)

-

- [1、 端口最小化(核心安全原则)](#1、 端口最小化(核心安全原则))

- 2、访问源限制(收紧权限,降低攻击面)

- [3、 策略与备注规范(便于维护和交接)](#3、 策略与备注规范(便于维护和交接))

- [4、 日志与审计(可追溯、可管控)](#4、 日志与审计(可追溯、可管控))

- 四、常见问题排查思路(一线实战总结)

-

- [1、 公网访问不通(最常见故障)](#1、 公网访问不通(最常见故障))

- [2、 访问偶尔丢包、卡顿](#2、 访问偶尔丢包、卡顿)

- [3、 端口映射被扫描、攻击](#3、 端口映射被扫描、攻击)

- 五、交付验收Checklist参考(可直接打印使用)

概述

端口映射(又称DNAT转发)是企业网络中公网向内网转发的核心方式,广泛应用于Web服务、应用系统、远程管理等场景。本文以通用设备逻辑为基础,提供一套可直接用于项目交付、运维排查的标准化配置思路、安全收敛规范及验收标准,适配所有主流防火墙、网关设备,助力一线工程师规避配置坑点、保障网络安全。

一、端口映射基本原理

1、核心定义

端口映射本质是通过网络设备(防火墙/网关)的DNAT(目的地址转换)功能,将公网IP+外部端口的访问请求,转发至内网指定服务器的IP+内网端口,实现公网用户对内网服务的可控访问,是企业对外提供服务的核心网络配置之一。

2、转发逻辑(通俗易懂)

- 外部发起访问:公网用户通过「公网IP + 外部端口」发起访问请求(例:203.xxx.xxx.xxx:8080);

- 设备转发处理:防火墙接收请求后,根据预设的端口映射规则,将请求的目标地址(公网IP)、目标端口(外部端口)转换为内网服务器的IP和对应服务端口;

- 安全权限管控:通过安全策略校验访问请求,仅放行合规流量,阻断非法访问;

- 日志留存审计:设备自动记录访问来源IP、访问时间、请求内容等信息,便于后期排查异常、追溯行为。

3、核心作用

- 实现内网服务对外暴露,满足企业业务发布需求(如官网、办公系统);

- 隐藏内网服务器真实IP,降低内网服务器被直接攻击的风险;

- 灵活分配端口资源,通过不同外部端口区分不同内网服务;

- 统一入口管理,所有公网访问请求通过指定公网IP和端口进入,便于安全管控。

二、标准配置步骤(通用流程,可直接落地)

1、实施前信息确认(必做,避免返工)

- 网络信息:确认企业公网出口IP(固定IP优先,动态IP需配合DDNS)、公网入口接口(对接运营商线路的接口);

- 端口信息:明确外部端口(建议避开常用高危端口,如22、3389,优先使用非标准端口,例:8080、9090)、内网服务器对应服务端口(需与服务器自身监听端口一致,例:Web服务默认80、443);

- 服务器信息:确认内网服务器IP(固定内网IP,避免DHCP分配导致IP变更)、服务器运行状态;

- 备注信息:明确业务用途、申请人、配置有效期(临时映射必须标注到期时间),便于后期维护和清理。

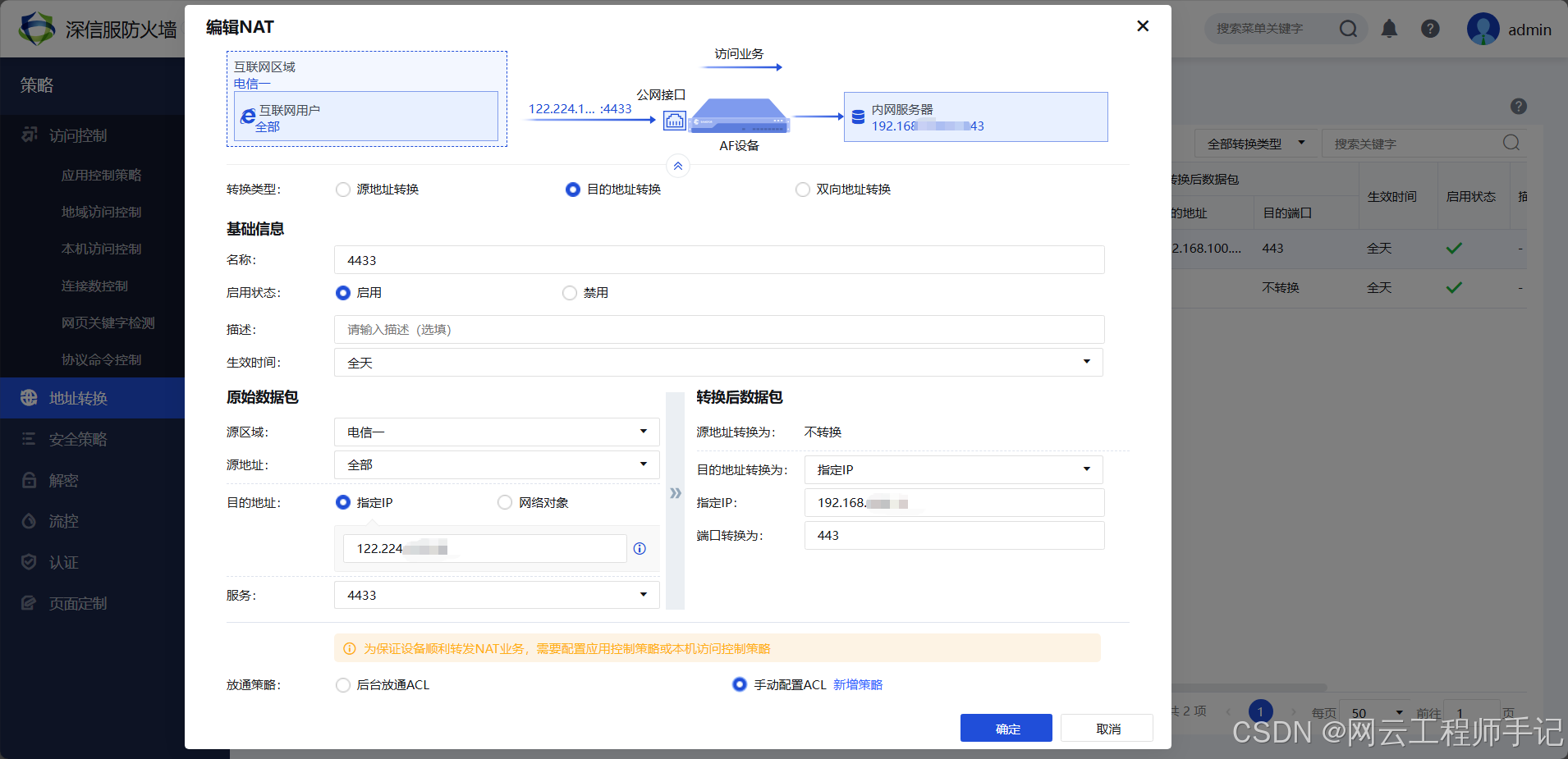

2、 配置DNAT/端口映射规则(核心步骤)

- 登录设备管理后台,进入「地址转换」「目的地址转换」相关配置模块(不同设备名称略有差异,核心功能一致);

- 选择公网入口接口:对应企业公网出口的物理接口或逻辑接口,确保接口状态正常;

- 配置转发对应关系:明确「外部端口 → 内网服务器IP:内网端口」的映射规则,一对一映射优先(例:外部端口4433 → 内网192.168.1.100:443);

- 选择协议类型:根据业务需求选择TCP、UDP或两者皆选(Web、办公系统多为TCP协议,视频、语音类多涉及UDP协议);

- 开启映射使能:保存配置前,确认映射规则处于「启用」状态,避免配置后未生效。

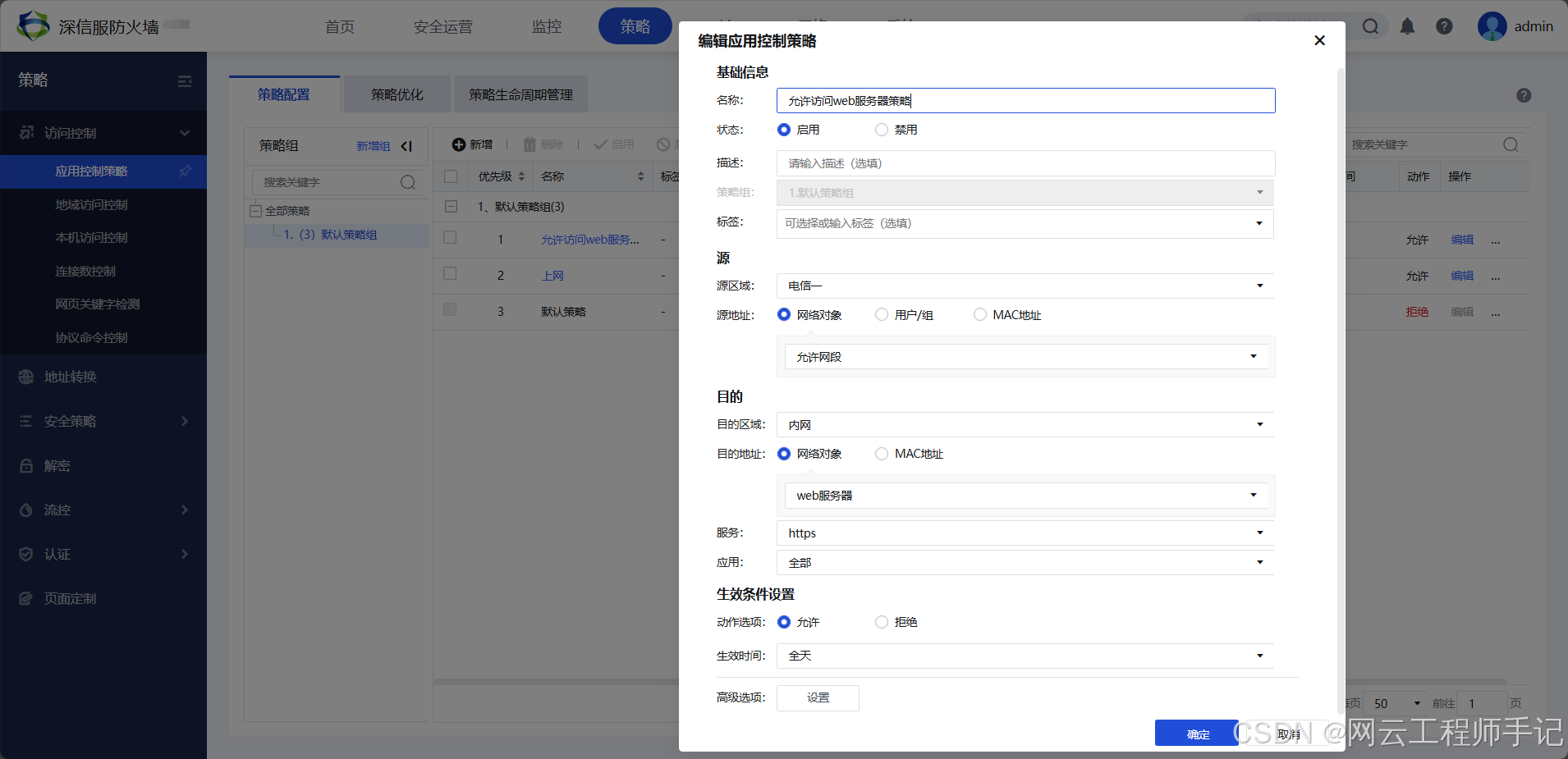

3、 配置安全访问策略(安全核心,不可省略)

- 进入安全策略配置模块,新建 inbound 方向安全策略;

- 源区域:选择「外网」「互联网」或「Untrust」区域(对应公网访问来源);

- 目的区域:选择内网服务器所在区域(如DMZ区、服务器区),避免直接指向内网办公区;

- 源IP限制:优先配置为指定公网IP或地区网段(最小权限原则),禁止配置为「任意IP」(全网开放风险极高);

- 目的IP:选择映射规则对应的内网服务器IP(固定IP,避免填写错误);

- 服务配置:仅放通端口映射对应的端口,禁止放通所有服务、所有端口;

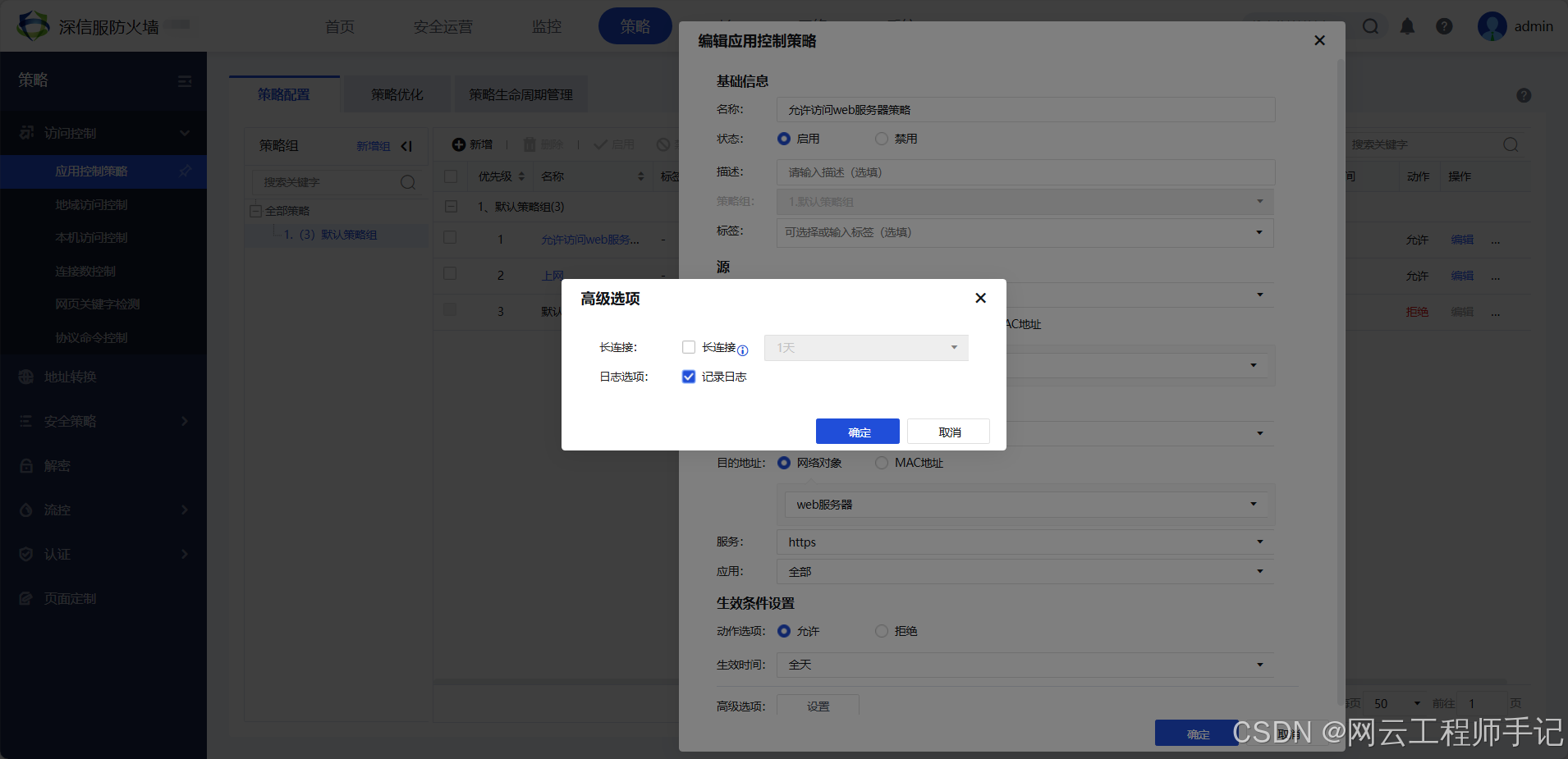

- 动作设置:选择「允许」,同时开启「日志记录」功能,便于后期审计和异常排查;

- 保存策略:确认策略排序正确(优先于拒绝策略),避免策略冲突导致访问失败。

4、 连通性验证(交付必做,确认配置生效)

- 公网访问测试:通过外部公网环境(非企业内网),输入「公网IP+外部端口」发起访问,验证业务是否正常响应;

- 设备状态检查:查看设备「会话表」「连接状态」,确认公网访问请求已成功转发至内网服务器;

- 日志与策略校验:查看安全策略命中记录、端口映射访问日志,确认流量正常命中策略,无异常阻断。

三、安全收敛必做项(交付强制要求,规避安全风险)

1、 端口最小化(核心安全原则)

- 禁止映射连续大段端口(如1-10000端口),仅映射业务必需的单个或少量端口;

- 严禁配置「所有端口」「任意端口」映射,避免内网服务器被全方位暴露;

- 高危端口(22、3389、5900等管理类端口)禁止映射,确需远程管理的,采用VPN接入替代。

2、访问源限制(收紧权限,降低攻击面)

- 优先限制为合作方、指定人员的固定公网IP或地区网段,拒绝「全网任意IP」访问;

- 管理类相关的端口映射(如数据库远程访问),仅允许指定运维终端的公网IP访问;

- 可结合设备地域封禁功能,屏蔽非业务所需地区的访问请求。

3、 策略与备注规范(便于维护和交接)

- 每条端口映射规则、对应安全策略,必须填写完整备注,明确业务用途、申请人、配置时间;

- 临时端口映射(如测试、临时业务发布),必须标注到期时间,到期后及时删除或禁用;

- 映射规则和安全策略一一对应,避免出现「有映射、无策略」「有策略、无映射」的冗余情况。

4、 日志与审计(可追溯、可管控)

- 强制开启端口映射访问日志、安全策略命中日志,日志留存时间不低于90天(满足合规要求);

- 定期查看日志,重点关注高频访问、异常IP访问(如境外陌生IP、暴力扫描IP),可联动设备封堵功能阻断非法访问;

- 交付时,需向甲方提供日志查看方法,便于后期甲方自主审计。

四、常见问题排查思路(一线实战总结)

1、 公网访问不通(最常见故障)

- 基础配置检查:确认端口映射规则(外部端口、内网IP、内网端口)配置正确,无拼写错误、端口冲突;

- 安全策略检查:确认外网→服务器区域的安全策略已放通,策略排序正确,无被拒绝策略拦截;

- 路由检查:确认防火墙公网接口路由正常,公网IP可正常ping通,无链路故障;

- 服务器自身检查:确认内网服务器防火墙已放通对应端口,服务处于正常运行状态,端口已正常监听。

2、 访问偶尔丢包、卡顿

- 连接数限制检查:查看设备连接数限制配置,确认是否因连接数达到上限导致丢包;

- 端口与链路检查:排查外部端口是否存在冲突,公网链路带宽是否饱和,是否存在带宽瓶颈;

- 攻击排查:查看设备攻击防护日志,确认是否存在端口扫描、DDoS攻击等异常流量,影响访问稳定性。

3、 端口映射被扫描、攻击

- 紧急处理:立即收紧访问源限制,仅保留必要公网IP,临时关闭映射规则;

- 防护开启:开启设备端口扫描防护、高频访问限制功能,阻断非法攻击流量;

- 长期优化:更换外部端口(避开常用端口),加强内网服务器安全加固,定期更新系统和补丁。

五、交付验收Checklist参考(可直接打印使用)

- 端口映射规则配置正确,外部端口与内网端口对应无误

- 端口范围已最小化,无连续大段、任意端口映射

- 访问源已收敛,无全网任意IP开放情况

- 安全策略与映射规则一一对应,已放通对应端口并开启日志

- 每条映射、策略均有完整备注,临时映射标注到期时间

- 公网访问测试正常,会话表、日志记录正常

- 已向甲方提供日志查看方法、维护注意事项

本文为企业端口映射通用实操文档,适配所有主流网络设备,可作为项目实施、安全管控、交付验收的参考依据,结合具体设备型号可补充对应配置命令,提升实操性。