目录

一、前言

在企业网络防火墙部署与交付工作中,安全区域(Zone)划分是所有配置的基础前提,也是最容易被忽视却影响全局的核心环节。区域划分不合理、接口绑定不规范,会直接导致业务访问异常、策略管理混乱、安全隔离失效,甚至引发网络安全风险,增加后期运维排错成本。

本文结合一线项目实战经验,从核心原理、标准化划分方案、实操步骤、注意事项、故障排查五个核心维度,详细拆解防火墙安全区域配置全流程,适配主流品牌防火墙,为一线运维、实施工程师提供可直接落地、可复制的实操参考,助力规避配置坑点、提升交付效率。

二、安全区域核心原理

1、区域基本定义

安全区域(Zone)是防火墙实现网络逻辑隔离与权限管控的核心机制,本质是为不同信任等级的网络段、接口"打标签",通过区域划分区分内外网、服务器区、办公区等不同网络场景。

核心逻辑:同一安全区域内的设备、网段,默认允许自由通信(无需额外配置策略);不同安全区域间的流量,必须通过手动配置安全策略,才能实现互通,这也是防火墙隔离防护的核心逻辑。

2、区域核心作用

- 分层隔离:区分不同信任等级的网络,实现外网、内网、服务器区的逻辑隔离,规避跨网段安全风险;

- 简化策略:以区域为单元配置访问权限,无需针对单个IP、单个设备编写策略,降低策略管理复杂度;

- 高效排错:网络故障时,可通过区域边界快速定位流量阻断节点,提升排错效率;

- 合规适配:满足网络安全等级保护要求,实现网络边界安全管控,落实"最小权限"原则。

3、区域信任级别说明

防火墙通过"信任级别"定义不同区域的安全权限(信任值越高,可访问的资源越多),企业场景通用分级如下:

- 互联网区域(Untrust):信任级别最低(通常0-10),对接运营商光猫、专线出口,承载公网进出流量;

- 服务器区域(DMZ):信任级别中等(通常50-60),承载Web、应用、数据库等对外提供服务的业务服务器;

- 内网办公区域(Trust):信任级别较高(通常80-90),对接核心交换机,承载员工PC、内部办公系统流量;

- 运维管理区域(Admin):信任级别最高(通常100),专门用于网络设备管理,严格限制访问来源(仅允许运维终端接入)。

三、企业场景标准化区域划分方案

1、基础必配区域(所有企业通用,最小化划分)

-

外网区域(Untrust)

- 对接设备:运营商光猫、外网专线设备;

- 核心用途:承载公网流量,隔离公网安全风险;

- 权限限制:默认禁止主动访问内网、服务器区资源,仅开放必要的对外服务端口。

-

内网区域(Trust)

- 对接设备:企业核心交换机、接入交换机;

- 核心用途:承载员工办公终端、内部打印机、办公服务器等设备流量;

- 权限限制:可正常访问互联网、服务器区,禁止无关网段访问。

-

服务器区域(DMZ)

- 对接设备:服务器交换机、负载均衡设备;

- 核心用途:部署对外提供服务的业务服务器(Web、APP、数据库等);

- 权限限制:仅开放业务必需端口(如80、443),禁止服务器主动访问内网核心资源。

2、扩展可选区域(中大型企业/多场景适用)

- 专线区域:中大型企业与分公司/子公司互联的专线,比如mpls专线、裸光纤等等;

- 运维管理区域:部署运维终端、监控设备,仅允许运维人员访问网络设备后台,严格限制访问IP。

四、接口与安全区域配置实操步骤(通用流程,适配所有品牌)

1、配置前期准备(必做,避免后期返工)

- 明确接口用途:确认每个物理接口、子接口对接的网络类型(外网/内网/服务器区);

- 规划IP地址:为三层接口、VLAN接口配置对应网段的网关地址,确保网段不冲突;

- 统一命名规范:区域名称、接口描述标准化(例:区域命名"Untrust-外网""Trust-内网",接口描述"G0/0-外网-对接运营商光猫"),便于后期维护和交接。

2、标准化配置流程(分步落地,可直接参考)

-

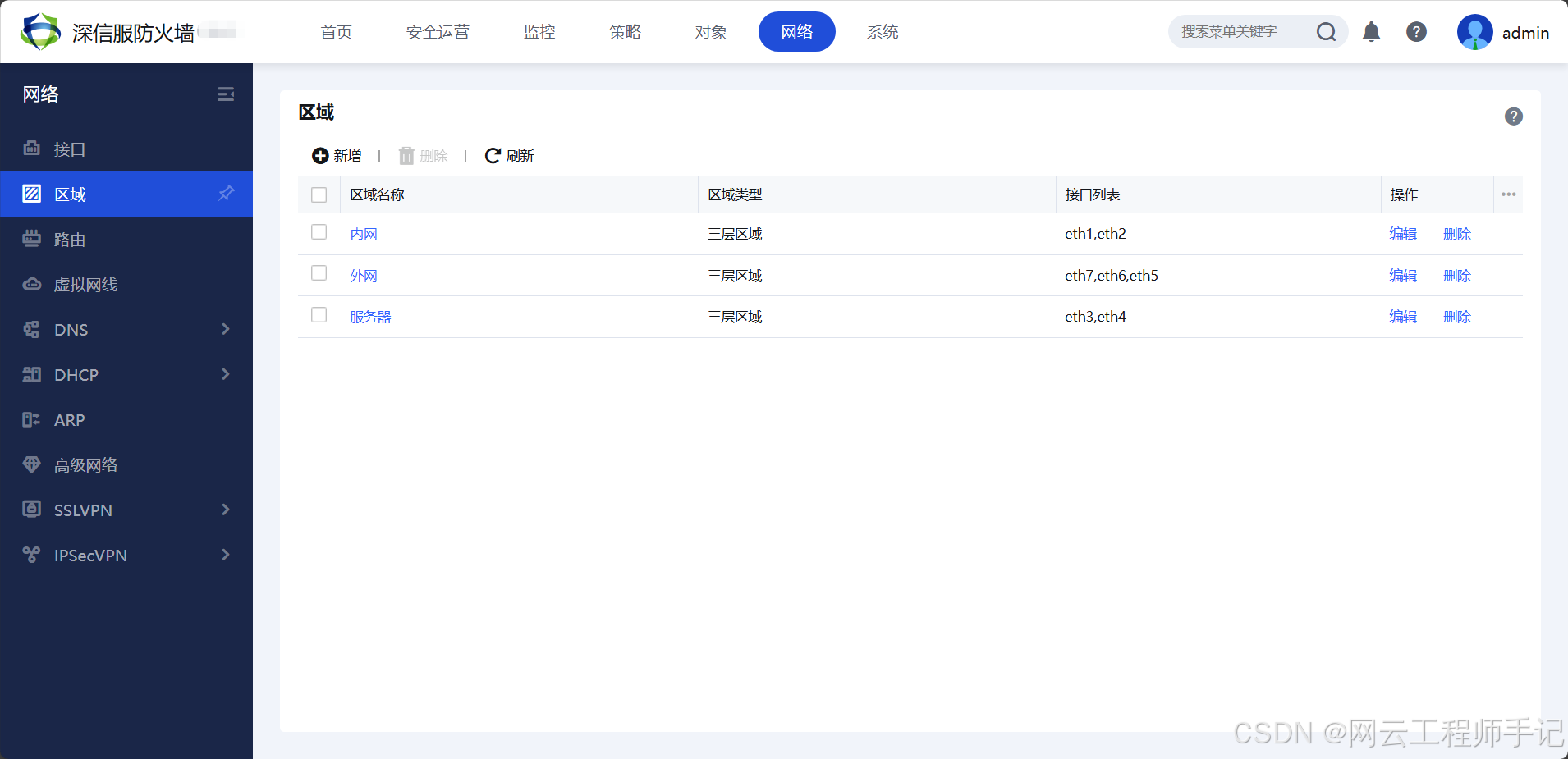

创建安全区域

- 按照划分方案,依次创建外网(Untrust)、内网(Trust)、服务器区(DMZ)等区域;

- 配置对应信任级别,确保全网区域命名、信任级别统一(避免不同设备配置不一致)。

-

接口基础配置

- 进入接口配置模式,配置接口IP地址与子网掩码(三层接口必需);

- 开启接口状态(禁用接口需手动开启),配置接口描述(标注对接设备、用途、网段);

- 关闭接口无关功能(如DHCP、端口转发),仅保留核心功能。

-

接口绑定区域(核心步骤)

- 将物理接口、子接口、VLAN接口,逐一绑定至对应安全区域;

- 核心禁忌:一个接口仅能归属一个安全区域,禁止同一接口绑定多个区域(会导致流量转发异常)。

-

配置校验(必做,确保配置生效)

- 查看接口状态:确认接口为"UP"状态,无物理故障、链路故障;

- 核对区域绑定:查看接口与区域的绑定关系,确认无错绑、漏绑;

- 连通性测试:从内网终端ping服务器区、外网网关,验证基础连通性。

五、区域划分与接口配置注意事项(规避90%的坑)

1、严禁违规配置场景(红线,不可触碰)

- 禁止所有接口归入同一区域:失去防火墙隔离防护的意义,等同于将防火墙当作普通交换机使用;

- 禁止随意创建无意义区域:过多冗余区域会导致策略管理混乱,后期排错难度大幅增加;

- 禁止接口不绑定区域:未绑定区域的接口,流量无法正常转发,会直接导致业务不通;

- 禁止内外网接口错绑区域:如外网接口绑至内网区域,会直接暴露内网资源,引发安全风险。

2、交付规范要求(一线实战总结,适配项目验收)

- 区域划分需与网络拓扑一致,配置文档与实际配置同步更新,便于后期维护;

- 接口描述完整规范,需标注"接口用途、对接设备、对接网段、维护人员";

- 临时配置(如测试接口)需及时清理,避免遗留冗余配置,影响网络稳定性;

- 交付前,需梳理区域间访问权限,落实"最小权限"原则,关闭无关端口和权限。

六、常见故障与排查方法(一线高频,快速落地)

1、接口UP但流量不通(最常见故障)

- 优先检查:接口是否正确绑定安全区域(错绑、漏绑是核心原因);

- 次要检查:区域间安全策略是否放通对应流量(如内网访问外网,需配置Trust→Untrust的放行策略);

- 补充检查:接口IP、路由配置是否正确,是否存在网段冲突、路由缺失。

2、区域间访问异常(如内网能ping通服务器,却无法访问服务)

- 检查区域信任级别与默认策略:确认高信任区域到低信任区域的默认策略是否正常;

- 排查接口冲突:子接口与主接口是否归属不同区域,导致流量转发异常;

- 日志排查:查看设备会话表、访问日志,确认流量是否命中策略,是否被阻断。

3、配置保存后不生效

- 确认配置已完整提交并保存(部分设备需手动执行"保存配置"命令);

- 触发生效:重启对应接口,或重新绑定区域,确保配置加载生效;

- 版本检查:确认设备固件版本无已知缺陷,必要时升级版本。

七、总结与延伸

安全区域划分是防火墙部署的"基础核心",直接决定网络架构的合理性、策略的可维护性和安全防护的有效性。一线工程师在项目交付中,需遵循"先规划区域、再配置接口、后编写策略"的标准化流程,坚持"分层隔离、最小权限、统一规范"的原则,才能规避配置坑点,保障企业网络稳定、安全、易运维。

本文内容均来自企业现场实战,适配主流品牌防火墙(无需区分厂商),可作为项目交付、日常运维、故障排查的参考文档。后续可结合具体设备型号,补充对应配置命令,进一步提升实操性。

如果在配置过程中遇到特殊场景、疑难故障,欢迎在评论区交流补充,共同完善实战经验。