该文章主要分享作者在XXX企业内部做的一次【数据泄露安全演练】,涉及演练背景、目的、演练流程、剧本设定、预期行为、结果等等。

以下是完整的演练方案,有不足的地方希望大家指出!!

需要原版方案电子版的可以联系作者获取。

演练背景

数据泄露是指未经授权的用户或组织获得敏感数据的情况。

数据泄露对企业而言是一个严重的威胁,可能导致经济损失、声誉受损、知识产权流失和法律风险。随着数字化转型的深入,数据安全变得愈发重要。数据泄露的途径多样,包括网络攻击、社会工程学、内部威胁、物理安全漏洞等。为了提高公司的数据安全防护能力,我们决定进行一次模拟数据泄露演练,重点关注通过钓鱼邮件获取LDAP账号、密码和VPN配置,进而入侵内部系统并窃取数据的场景。这次演练旨在评估公司的安全意识、检测能力和应急响应机制,从而全面提升我们的数据保护水平。

演练目标

- 评估数据泄露应急预案的有效性,基于演练结果优化数据泄露应对流程,发现潜在问题。

- 实施一遍gophish钓鱼邮件演练,为后续员工安全演练做准备。

- 提高安全意识,让员工了解数据泄露的严重性和影响,提高钓鱼邮件的防护意识。

- 合规要求,满足行业监管对定期安全演练的要求。

- 加强不同部门在安全事件中的配合。

演练要求及注意事项

演练流程:

演练要求:

- 准备阶段:

-

- 组建演练团队,明确各成员职责

- 制定详细的演练计划,包括时间表、参与人员、具体步骤等

- 准备仿真但无害的钓鱼邮件内容和模拟内部系统

- 获得管理层批准和相关部门配合

- 执行阶段:

-

- 使用gophish工具发送模拟钓鱼邮件给目标员工

- 跟踪并记录员工对钓鱼邮件的反应和行为

- 模拟黑客利用获取的凭据访问内部系统

- 模拟数据泄露情景,但不实际泄露敏感数据

- 评估阶段:

-

- 记录整个演练过程

- 评估员工对钓鱼邮件的识别能力

- 评估IT部门对异常登录的检测和响应速度

- 评估各部门在应对数据泄露时的协作效果

- 总结改进:

-

- 分析演练中暴露的问题和漏洞

- 提出具体的改进建议

- 更新数据泄露应急预案

- 制定针对性的员工培训计划

演练注意事项:

- 确保演练活动符合相关法律法规,不侵犯员工隐私。

- 严格控制参与演练的人员范围,防止引起不必要的恐慌。

- 确保演练过程不会对实际业务系统和数据造成风险。

- 尽可能模拟真实的攻击场景,以获得有价值的演练结果。

- 提前与相关部门沟通,获得支持和配合。

- 技术支持:确保有足够的技术支持,以便快速解决演练中可能出现的问题。

设定剧本:

模拟黑客钓鱼邮件攻击,导致员工内部系统登陆账号泄露,从而被黑客登陆内部系统,造成内部数据泄露。

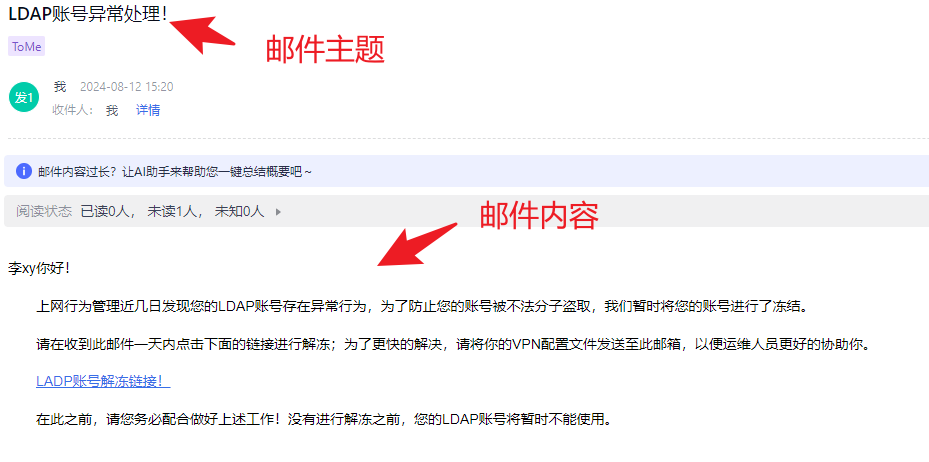

业务组员工A在上班期间突然收到一封邮件,邮件主题为:"LDAP账号异常处理!",且看了发件人是公司运维组同事,便毫不犹豫点了进去。邮件内容如下:

进去之后,该业务人员按照邮件内容提示,输入了自己的LDAP账号及密码,并且将VPN配置文件回复至该发件邮箱,便做自己的工作去了,事后想着去尝试自己的LDAP账号能不能使用,尝试登录内部系统已经可以登录,便觉得没得任何问题了。

第二天,安全人员日常巡检XXX系统时,发现业务组员工A频繁的访问各个数据资产,询问后员工A称未做该操作,并透露自己前一天收到并回复了一封关于"LDAP账号异常处理"的邮件。安全人员迅速判断出A员工的LDAP账号可能已经被攻击者获取,导致内部数据遭受未授权访问。

故立即启动应急预案:

- 立即锁定账户:为了防止进一步的数据泄露,迅速将A员工的LDAP账号锁定,并限制其对内部系统的访问权限。同时给所有成员发送钓鱼邮件通知。

- 修改LDAP账号密码:立刻为A员工重置LDAP账号密码。

- 封锁VPN访问:鉴于A员工可能泄露了VPN配置文件,立即更改VPN访问配置,并通知所有员工更新他们的VPN客户端配置文件。

- 分析访问日志:调取并分析A员工的访问日志,确定攻击者在窃取账号后可能访问的所有数据资产及敏感信息。该分析包括但不限于:

- 访问时间段

-

- 访问的具体数据资产

- 操作类型(查看、下载、编辑等)

- 通知相关部门:将此次事件及可能造成的数据泄露通知相关业务部门及法务团队,以评估事件的影响范围及后续处理措施。

- 全面系统扫描:对内部系统进行全面的安全扫描,以检查是否有其他账号受到类似攻击,并确保系统中不存在其他恶意活动。

- 员工安全教育:安排立即对全体员工进行钓鱼邮件防范教育,强调识别可疑邮件及正确的应对方法。

- 事件总结与改进:事件处理结束后,组织一次跨部门的事件总结会议,分析此次事件暴露的安全漏洞,并提出改进建议,进一步强化公司的安全防护措施。

演练主要人员

|--------|------|-----------|

| 演练负责人员 | @XXX | 主持演练、总结复盘 |

| 演练参与人员 | @XXX | 业务员工A |

| 演练参与人员 | @XXX | 安全人员、攻击者 |

| 演练参与人员 | @XXX | 运维人员 |

| 演练参与人员 | @XXX | 监督检查 |

故障注入目标:

目标地址:LDAP账号及VPN配置文件

动作:钓鱼邮件

|-------------|----------|--------|-----------|

| 节点对象 | 操作人员 | 动作 | 对应剧本 |

| XXXX@qq.com | @XXX | 发送钓鱼邮件 | 攻击者发送钓鱼邮件 |

预期行为:

|-------------|----------|-------------------------|-------------------------|--------|

| 预期行为 | 操作人员 | 动作 | 对应剧本 | 备注 |

| 攻击者钓鱼 | @XXX | 发送钓鱼邮件 | 攻击者发送钓鱼邮件 | |

| 配置文件及账号密码泄露 | @XXX | 员工A输入LDAP账号密码,发送VPN配置文件 | 员工A输入LDAP账号密码,发送VPN配置文件 | |

| 未授权访问数据 | @XXX | 访问DCGS数据 | 内部数据遭受未授权访问 | |

| 发送钓鱼邮件通知 | @XXX | 所有成员发送钓鱼邮件通知 | 所有成员发送钓鱼邮件通知 | |

| 锁定LDAP账号 | @XXX | 封锁员工A的LDAP账号 | 封锁员工A的LDAP账号 | |

| 封锁VPN访问 | @XXX | 临时封锁VPN的访问 | 临时封锁VPN的访问 | |

| 修改LDAP密码 | @XXX | 修改员工A的LDAP密码 | 修改员工A的LDAP密码 | |

| 更新VPN配置文件 | @XXX | 更新VPN配置文件 | 更新VPN配置文件 | |

| 总结复盘 | @XXX | 总结复盘 | 总结复盘 | |

| 整改策略 | @XXX | 整改策略 | 整改策略 | |

待办:

- 开通临时LDAP账号、临时VPN配置文件(保证演练时可用,演练后删除)

- 搭建钓鱼系统,系统配置完善

预期结果

- 数据泄露应急预案的流程有效性符合预期。

- 熟悉了gophish钓鱼邮件演练,为后续员工安全演练做准备。

- 提高业务、运维人员安全意识,了解数据泄露的严重性和影响,提高钓鱼邮件的防护意识。

- 满足合规要求,满足行业监管对定期安全演练的要求。

- 加强不同部门在安全事件中的配合。

内部泄露we问题

过程记录

数据安全事件应急响应结果结案单:

数据安全事件报告表:

复盘文档(演练):