🔥「炎码工坊」技术弹药已装填!

点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

一、基础概念

IP协议(Internet Protocol)是互联网通信的核心协议族之一,负责在设备间传递数据包。其核心特性包括:

- IP地址分配:唯一标识网络中的设备(IPv4为32位,IPv6为128位)。

- 无连接性:IP协议不保证数据包的可靠传输,仅负责路由。

- 分片与重组:根据网络MTU(最大传输单元)自动分片数据包。

- 路由寻址:通过路由表决定数据包的下一跳路径。

示例:

- IPv4地址:

192.168.1.1 - IPv6地址:

2001:0db8:85a3:0000:0000:8a2e:0370:7334

二、技术实现

IP协议在云原生环境中的技术实现主要涉及以下关键环节:

- 数据包封装与解封装 :

- 数据包从应用层到网络层时,添加IP头部(源IP、目标IP、协议类型等)。

- 接收端按头部信息剥离封装,还原原始数据。

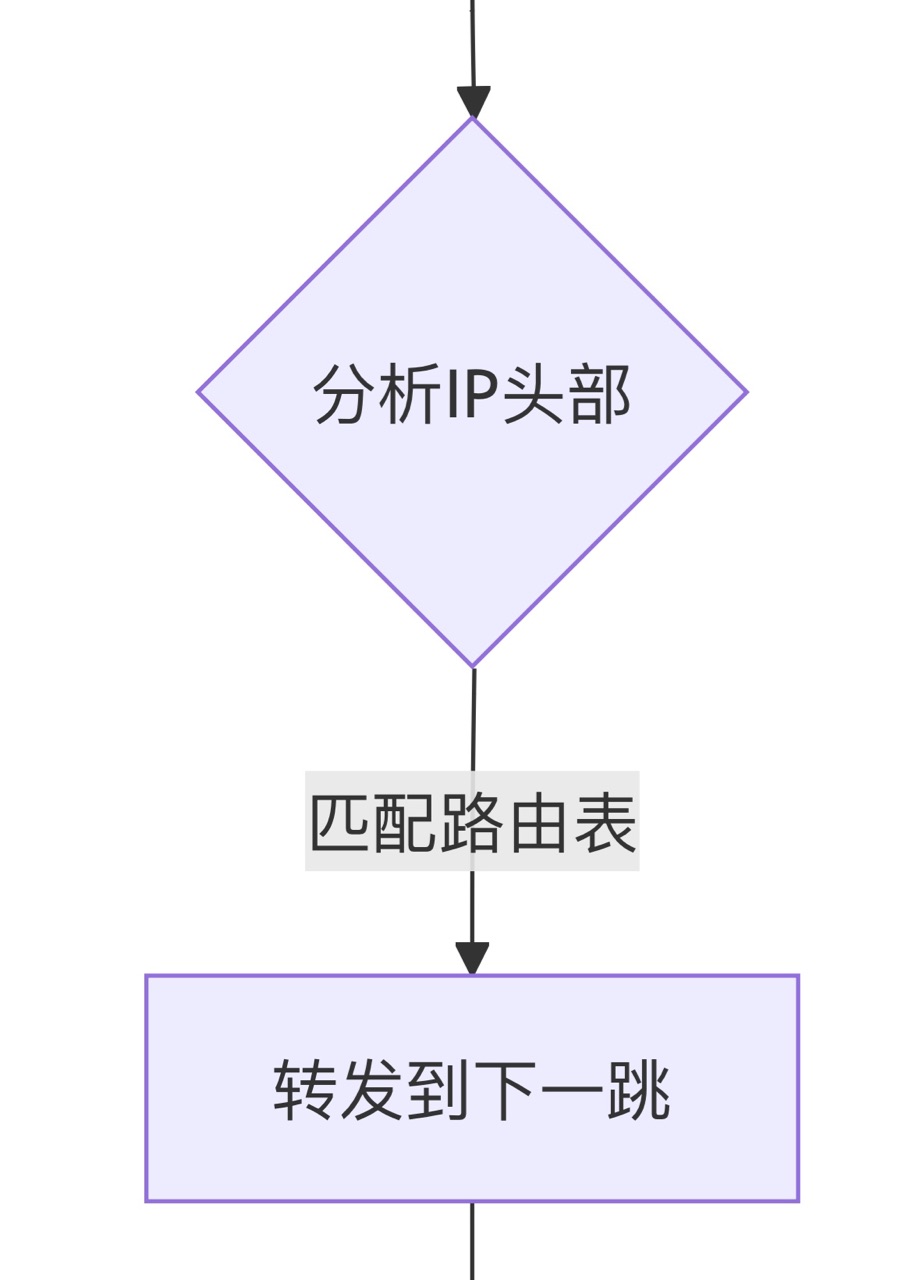

- 路由选择 :

- 通过路由表(Routing Table)决定数据包的转发路径。

- 云原生中常见动态路由协议(如RIP、EIGRP)或静态路由配置。

- TTL(生存时间)机制 :

- 每经过一个路由器,TTL值减1,防止数据包无限循环。

- 分片与重组 :

- 当数据包大小超过网络MTU时,IP协议自动分片,接收端重组。

- 双协议栈支持(IPv4/IPv6) :

- 云原生环境(如Kubernetes)通过双栈模式兼容新旧协议。

可视化流程图:

三、常见风险

- IP欺骗(IP Spoofing) :

- 攻击者伪造源IP地址发起攻击,绕过访问控制。

- 中间人攻击(MITM) :

- 截取并篡改IP数据包,窃取敏感信息。

- DDoS攻击 :

- 利用IP协议无连接特性,发送海量伪造请求导致服务瘫痪。

- 配置错误 :

- 如错误的子网划分、默认路由配置错误导致网络隔离失效。

- 协议漏洞 :

- IPv4地址耗尽、IPv6协议实现缺陷(如邻居发现协议NDP漏洞)。

四、解决方案

- IPsec加密通信 :

- 在IP层对数据进行加密,防止中间人攻击。

- 防火墙与ACL(访问控制列表) :

- 限制源IP、目标IP及端口的访问权限。

- 流量过滤与验证 :

- 部署IPS/IDS(入侵防御/检测系统),识别异常流量。

- 双栈安全策略 :

- 对IPv4和IPv6分别配置安全策略,避免协议间漏洞交叉利用。

- TTL与分片限制 :

- 设置合理的TTL值,限制分片重组行为以减少攻击面。

五、工具示例

- Wireshark :

- 抓包分析工具,用于调试IP协议数据流。

- Nmap :

- 网络扫描工具,检测IP地址开放状态和漏洞。

- Tcpdump :

- 命令行抓包工具,实时监控IP流量。

- IPsec工具集(如StrongSwan) :

- 配置IPsec隧道,保障通信安全。

- Snort :

- 开源入侵检测系统,识别IP层攻击行为。

六、最佳实践

- 最小化暴露面 :

- 仅开放必要端口和IP范围,避免全网暴露。

- 定期更新路由策略 :

- 动态路由协议需结合认证机制(如RIP的MD5认证)。

- 加密敏感通信 :

- 对管理接口(如Kubernetes API Server)强制启用IPsec。

- 监控与日志审计 :

- 记录IP流量日志,及时发现异常行为。

- 双栈安全同步 :

- 确保IPv4和IPv6的安全策略一致性,避免协议间漏洞。

专有名词说明表

| 英文/中文全称 | 解释 |

|---|---|

| IP(Internet Protocol) | 互联网协议,负责网络层数据传输 |

| IPv4(Internet Protocol version 4) | 第四版IP协议,使用32位地址 |

| IPv6(Internet Protocol version 6) | 第六版IP协议,使用128位地址 |

| TTL(Time To Live) | 生存时间,限制数据包生命周期 |

| MTU(Maximum Transmission Unit) | 最大传输单元,单次传输的最大数据量 |

| IPsec(Internet Protocol Security) | IP安全协议,提供加密和身份验证 |

| DDoS(Distributed Denial of Service) | 分布式拒绝服务攻击 |

| MITM(Man-in-the-Middle Attack) | 中间人攻击 |

| ACL(Access Control List) | 访问控制列表,过滤网络流量 |

| NDP(Neighbor Discovery Protocol) | IPv6的邻居发现协议,替代ARP |

通过以上六个维度的拆解,初学者可快速掌握IP协议在云原生安全中的技术框架。后续实践建议结合工具和最佳实践,逐步深入理解网络层安全防护的核心逻辑。

🚧 您已阅读完全文99%!缺少1%的关键操作:

加入「炎码燃料仓」

🚀 获得:

√ 开源工具红黑榜 √ 项目落地避坑指南

√ 每周BUG修复进度+1%彩蛋

(温馨提示:本工坊不打灰工,只烧脑洞🔥)