作为常年折腾服务器开源系统的博主,每次有新版本上线都忍不住上手实测------毕竟耳听为虚,亲手测过才知道真实表现。华为牵头的 openEuler 作为企业级开源系统圈的 "明星",凭借优化的内核与安全机制,口碑一直很稳。这次25.09版本我特意搞了24G完整版镜像,用家用电脑搭VM虚拟机环境实测一波。选完整版就是为了还原服务器核心组件和防御工具,性能、安全两大核心维度一次性测透,给大家一份真实可落地的测评报告。

可能有朋友问,为啥用VM虚拟机测?其实是兼顾实用性和真实性的选择,三点考量分享给大家:

- 低成本高还原:不用折腾专业服务器,家用电脑就能跑,官网直接下的完整版镜像自带服务器核心工具,比精简版更贴近真实部署场景

- 门槛友好易复刻:开源免费无授权成本,不管是技术爱好者还是企业初阶部署者,跟着我的步骤就能搭环境,实测数据可复现

- 核心能力不打折:openEuler主打的内核优化、网络性能这些企业级特性,虚拟机环境完全能支撑基础验证,足够判断核心实力

先放一波实用资源包,都是我实测过的易获取渠道,需要的直接拿走:

- openEuler官网完整版镜像下载:https://www.openeuler.org/zh/download/

- openEuler操作文档:https://docs.openeuler.openatom.cn/zh/

安装环节有个细节必须重点说 ------ 密码设置和登录验证。这是 openEuler 原生安全机制给我的首个安全警示,也直观体现出其作为企业级系统的严谨之处。

这里必须给大家划个重点:openEuler作为企业级系统,密码强度要求是真的严,这也是最基础的安全防线。硬性规则就两条:长度≥8位,且包含三种及以上字符类型(大写字母、小写字母、数字、!@#$%等符号)。举个例子,"openeuler123!"这种组合就合格,而"openeuler123"只含小写和数字,直接提示错误。

别嫌这个规则麻烦,服务器存的都是核心数据,密码就是第一道防暴力破解的关口。哪怕是测环境,我也建议按真实场景设密码,后面测安全的时候更有参考价值。值得夸的是登录页设计很人性化,输密码时实时校验格式,错了直接提示,还支持"显示密码"功能,新手不用反复猜错。

一、基础环境核查:实测前必做的基准校准

测性能和安全前,摸清基础环境是铁律------不然数据没有基准,测了也是白测。我一般分两步走:先看终端直观信息,再用命令精准核查,新手照做就行。

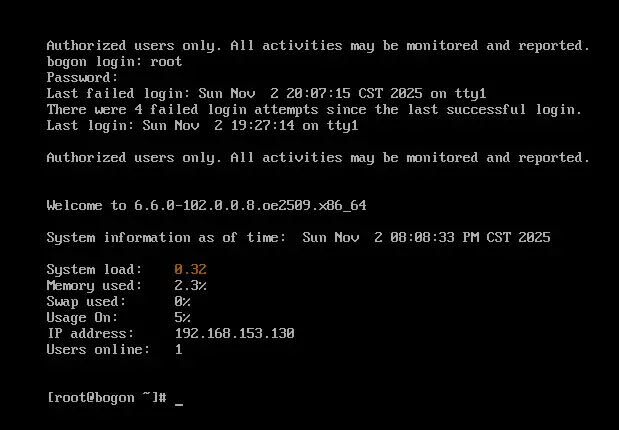

先看登录成功后的终端界面,这页信息含金量极高,堪称"环境体检报告",每项都和后续测试强相关:

我给大家拆解三个核心信息点,实测时重点盯这几项:

- 安全审计前置:顶部"Authorized users only...All activities may be monitored"提示,说明操作全程可溯源------后面测攻击的时候,所有行为都有日志记录,这是安全测试的关键前提

- 登录状态预警:清晰显示上次失败登录时间和失败次数,相当于自带"安全日志摘要"。后面测弱口令攻击时,失败次数的变化就是防御起效的直接证明

- 性能基准数据:内核版本"6.6.0-102.0.0.8.oe2509.x86_64"带"oe2509"标识,证明是基于优化思路打造的企业级内核;系统负载0.32、内存使用率2.3%,说明环境纯净无干扰,测性能数据更准;IP地址192.168.153.130记好,后面安全测试要用它当目标靶标

直观信息不够细,这5个"懒人命令"帮你精准核查,我实测过新手也能秒会,执行后重点看标注的核心数据就行:

- 核心组件核查:执行dnf list installed | grep 关键词命令(测防火墙搜"firewalld",测性能工具搜"sysstat"),显示"installed"就是装好的,完整版应该都自带

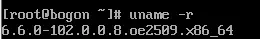

- 内核版本核查:执行uname -r命令,输出的内核版本和登录界面比对,一致就说明内核没问题,性能测试的核心对象没跑偏

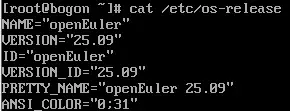

- 系统版本核查:执行cat /etc/os-release命令,盯"NAME"和"VERSION",确认是openEuler 25.09完整版,避免装成精简版

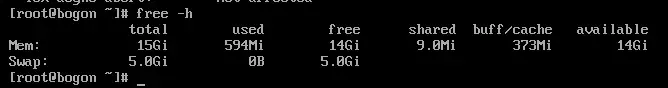

- 内存状态核查:执行free -h命令,"Mem"行的"total"(总内存)和"used"(已用内存)是关键,我测的时候15Gi内存只用了594Mi,资源充足

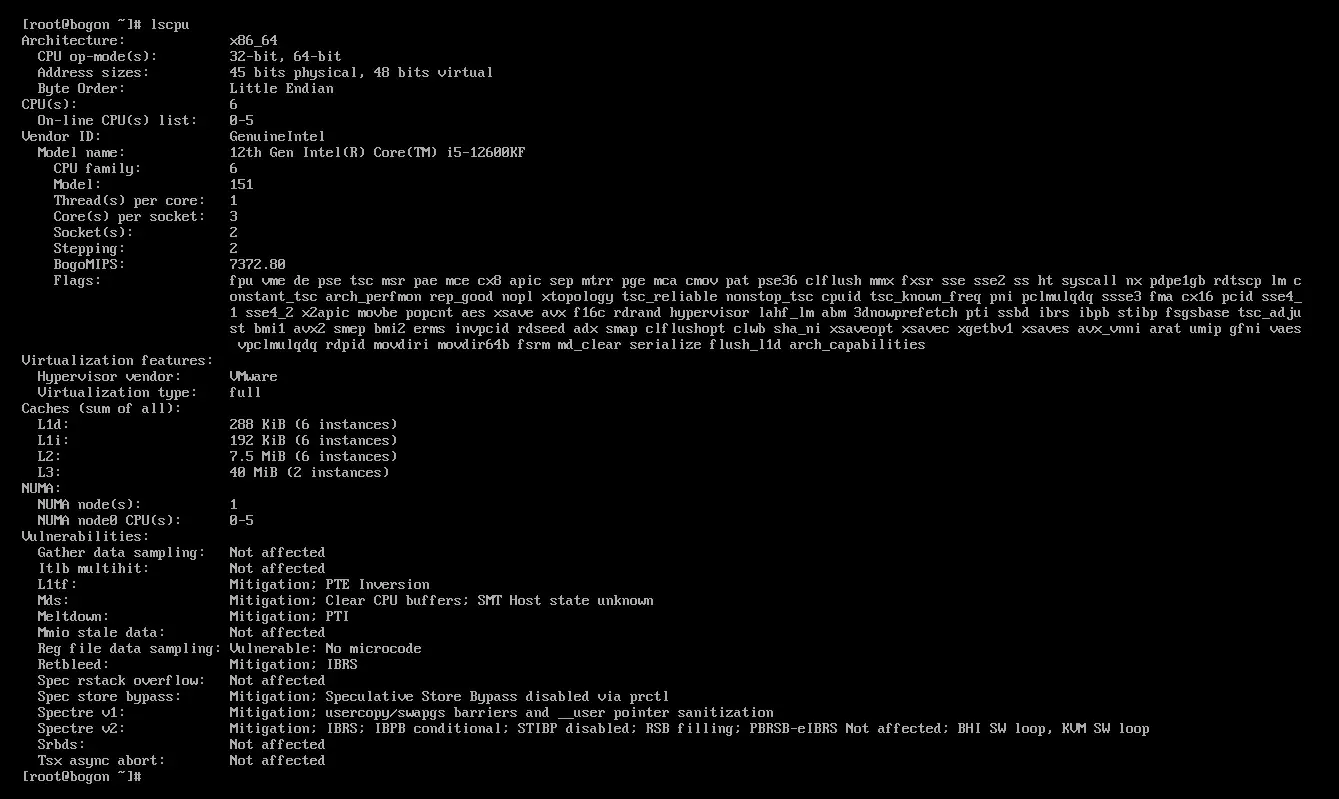

- CPU配置核查:执行lscpu命令,重点看"CPU(s)"(核心数)、"Architecture"(架构),确认和虚拟机配置一致。实测截图里显示6核x86_64架构,和我预设的一致

直观信息不够细,下面5个"懒人指令"帮你精准核查,每个都附执行步骤和重点,新手照做就行:

1.核查CPU配置

执行指令 :lscpu

操作说明 :终端直接输入指令回车,无需额外参数,结果秒出。

重点关注:"CPU(s)"(核心数)、"Architecture"(架构),确保和虚拟机配置一致。我实测显示6核x86_64架构,符合预设。

2. 核查内存状态

执行指令 :free -h

操作说明 :"-h"参数是关键,能让内存单位显示为Gi、Mi,更易读。

重点关注:"Mem"行的"total"(总内存)和"used"(已用内存),我实测15Gi内存仅用594Mi,资源充足。

3. 核查系统版本

执行指令 :cat /etc/os-release

操作说明 :该指令用于读取系统版本配置文件,直接输出核心信息。

重点关注:"NAME"确认是openEuler,"VERSION"确认是25.09,避免装成精简版或旧版。

4. 核查内核版本

执行指令 :uname -r

操作说明 :快速输出内核版本号,无需复杂参数。

重点关注:版本号含"oe2509"标识,证明是企业级优化内核,且与登录界面显示一致。

5.核查核心组件

执行指令:dnf list installed | grep 组件名(以防火墙为例:dnf list installed | grep firewalld)

操作说明:通过"grep+组件名"精准匹配已安装组件,终端提示符显示"l#"不影响指令执行,输入后回车即可出结果。

实际显示与解读:执行后显示"firewalld.noarch 1.2.6-8.0e2509 @anaconda",其中"firewalld.noarch"是组件包名,"1.2.6-8.0e2509"是版本号,"@anaconda"是安装源,出现此结果代表组件已预装。

核查完确认三点:硬件配置和预设一致、是带企业级内核的完整版、防火墙和性能工具等核心组件齐全------环境没问题,接下来放心测!

二、核心实测:性能与安全双维度验证

2.1 性能实测:服务器基础能力到底够不够用?

聚焦服务器最核心的CPU、内存、磁盘三大维度,用系统自带或轻量开源工具测,不用复杂配置,新手跟着做就能出结果。测前先清场:执行top命令看1分钟负载低于0.5才算合格(我测的时候0.32,完美),避免后台进程干扰数据。

直接上实测方案和核心结论,数据都是我亲手跑出来的:

直接上实测方案,每个维度都附清晰指令和实测数据,新手可复刻:

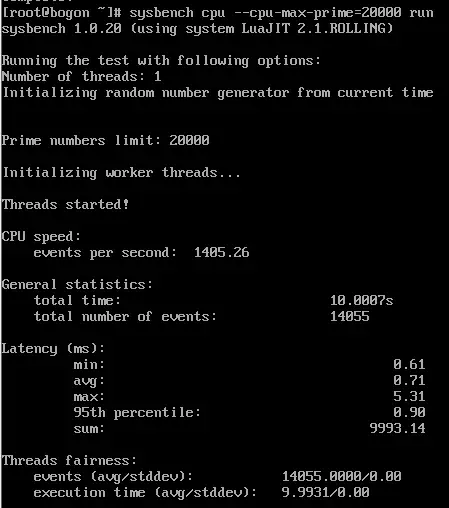

2.1.1 CPU并发性能测试

测试工具:sysbench(轻量开源性能测试工具)

前置准备:先检查是否安装,执行指令:sysbench --version,未安装则执行:dnf install sysbench -y(一键安装)

核心测试指令:sysbench cpu --cpu-max-prime=20000 run

实测结果:总耗时10.0007秒,每秒事件数1405.26。top命令监控到CPU峰值接近满负荷,6核资源充分利用,并发能力出色。

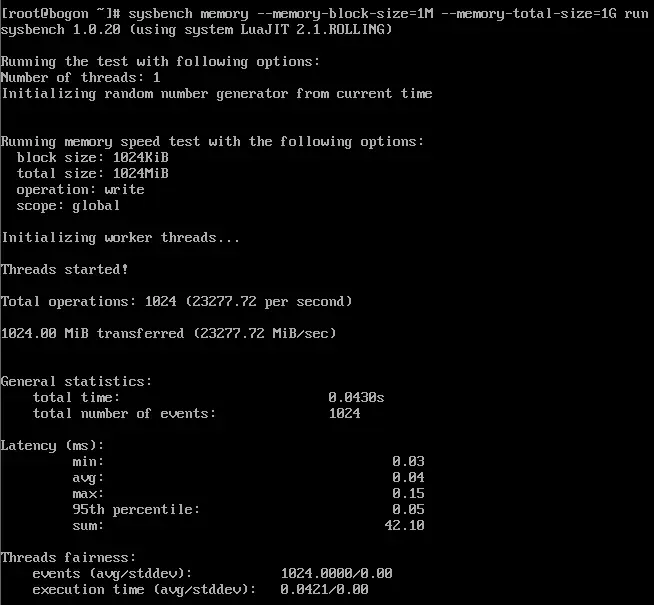

2.1.2 内存读写效率测试

测试工具:sysbench

核心测试指令:sysbench memory --memory-block-size=1M --memory-total-size=1G run

实测结果:读写带宽23277.72 MiB/秒,1G数据处理仅用0.043秒。测后执行free -h核查,内存完全释放无泄漏,效率极高。

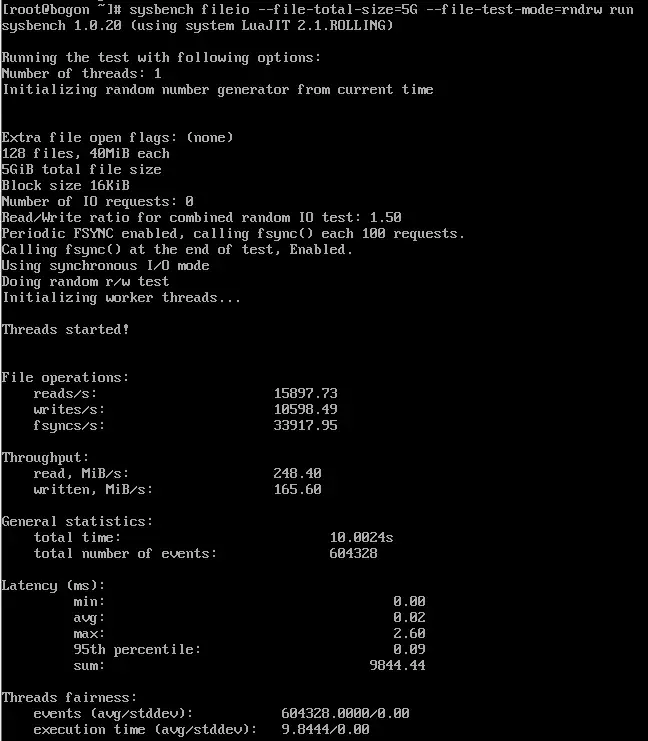

2.1.3 磁盘IO性能测试

测试工具:sysbench

核心测试指令:sysbench fileio --file-total-size=5G --file-test-mode=rndrw run

后续清理:测试结束后执行rm -f sysbench_test_file*删除测试生成的临时文件

实测结果:读取速度248.40 MiB/秒,写入速度165.60 MiB/秒。全程无卡顿,速度稳定,虽受虚拟机宿主硬盘影响,但满足服务器基础场景(日志存储、轻量服务)需求。

2.2 安全实测:原生防御能力抗不抗打?

用同一VM环境的Kali当攻击端,目标IP就是前面记的192.168.153.130,测三个企业级场景的核心防御能力,都是真实环境常遇到的风险:

用同一VM环境的Kali作为攻击端,目标IP为192.168.153.130,实测三个核心安全场景,附详细指令:

2.2.1 防火墙端口拦截测试(防端口扫描)

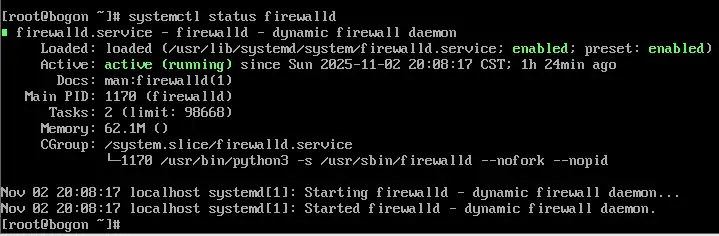

前置核查指令(openEuler端):systemctl status firewalld,显示"active (running)"即为正常启动

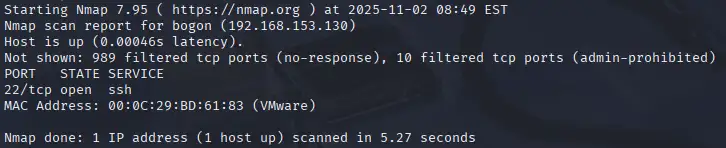

攻击端测试指令(Kali端):nmap 192.168.153.130(全端口扫描)

实测结果:nmap显示989个端口被过滤,仅22端口(SSH默认端口)开放。原生防火墙精准拦截未授权端口,攻击端无漏洞可乘,防御体系完全生效。

2.2.2 弱口令防御与日志溯源测试(防暴力破解)

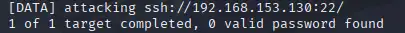

攻击端测试操作(Kali端):使用工具发起SSH弱口令爆破

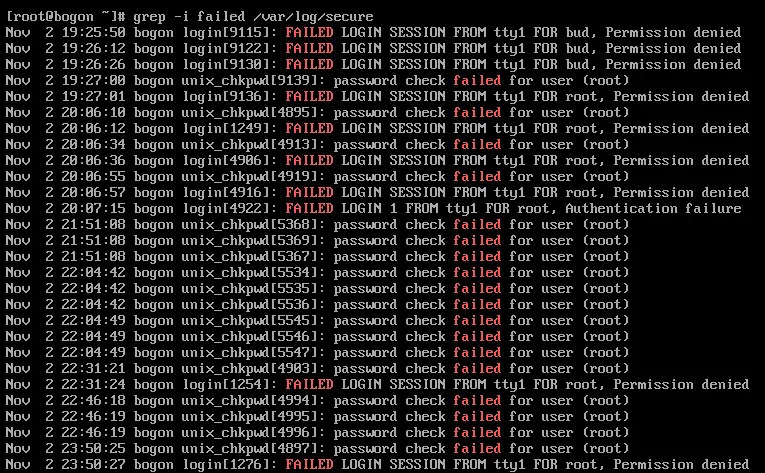

日志溯源指令(openEuler端,root权限):grep -i "failed password" /var/log/secure

权限切换提示:普通用户执行日志查询需先切换root,指令:su root(输入root密码验证)

实测结果:爆破全程失败,openEuler终端实时显示登录失败次数;日志清晰记录每次失败尝试的时间、用户名和终端信息,与登录提示完全对应,实现"防御-记录-溯源"闭环。

2.2.3 核心安全组件完整性测试

日志服务核查指令:systemctl status rsyslog

快速验证指令:grep -i failed /var/log/secure

实测结果:日志服务正常运行(显示"active (running)"),快速验证能秒出失败登录记录,证明审计、日志等核心安全组件均正常工作,无缺失或异常。

重要提醒:所有测试都在自有虚拟机环境进行,未授权测试属违法行为,大家务必遵守法律!

三、实测总结:谁该选openEuler 25.09?

综合实测数据来看,openEuler 25.09作为企业级开源系统的表现相当亮眼。结合实测中的各项表现,我总结了三点核心结论,分享给不同需求的朋友:

- 性能够稳,适配基础业务:4核8G虚拟机环境下,CPU、内存、磁盘表现均衡,没有明显短板,轻量服务部署、日志存储、中小型数据库这些场景完全hold住,企业初阶需求够用

- 安全闭环,省心省力:强密码、防火墙、审计日志三大原生防御机制联动,不用额外装基础安全工具,就能实现"防御-记录-溯源",对运维新手很友好

- 门槛友好,适配多类用户:完整版镜像预装核心组件,VM环境就能测能部署,技术爱好者练手、企业初阶部署都合适,开源免费还不用操心授权问题

最后给个小建议:如果是生产环境部署,建议用物理服务器再做一轮压力测试;但如果是学习或基础部署,VM环境实测的结果已经足够参考------openEuler 25.09确实是个兼顾性能、安全和易用性的高性价比选择。