作为负责公司核心业务的Java后端开发,去年维护SpringBoot项目时,遇到了一次印象深刻的接口攻击:订单查询接口的响应延迟从正常的50ms突然涨到800ms,数据库连接池频繁耗尽,甚至有用户反馈订单数据查不出来。翻日志才发现,大量带异常参数的请求和高频爬虫访问一直在冲击接口,而我们之前只靠Spring Security做了基础权限校验,对这种应用层的风险根本拦不住。试了好几种方案,最后用雷池轻量WAF解决了问题,还意外优化了接口性能。今天把这次实战的过程分享出来,给同行们避避坑。

一、踩坑复盘:代码层校验的3个短板

很多Java后端开发者可能和我们一样,觉得接口安全靠代码层校验就够了。但实际用下来,这种方式有明显不足:

-

首先,异常参数校验得逐个接口开发,遇到复杂场景还得频繁改规则,特别占用开发精力------我们之前为了覆盖所有接口的参数校验,额外加了300多行代码,后续迭代时还得同步维护;

-

其次,高频访问和爬虫攻击会直接耗服务器资源,代码层只能在请求到后端后才处理,没法提前拦截------当时爬虫每秒发200多次请求,数据库连接池很快就满了;

-

更关键的是,针对SQL注入、参数篡改这些攻击,代码层校验容易有遗漏,而且变种攻击一来就失效------攻击者后来把参数做了编码变形,我们写的正则校验就拦不住了。

最开始我们想在代码里解决,加了统一参数拦截器,还用上了限流注解。但攻击者很快绕开了校验,而且分布式环境下限流注解效果不好,高频请求还是能冲进来。后来试了一款开源WAF,结果需要手动编译适配SpringBoot的Netty内核,团队折腾两天,最后接口直接报502错误,只能放弃。就在我们准备考虑付费商业方案时,运维同事推荐了雷池轻量WAF,说它"不用改代码就能适配SpringBoot,10分钟就能部署好"。

二、部署体验:12分钟搞定,不中断业务

实际部署后,发现它对Java开发者确实友好。我们的项目跑在CentOS 7服务器上,用的是SpringBoot 2.7 + Nginx架构,雷池官网直接给了这个环境的一键部署脚本,不用自己找依赖。

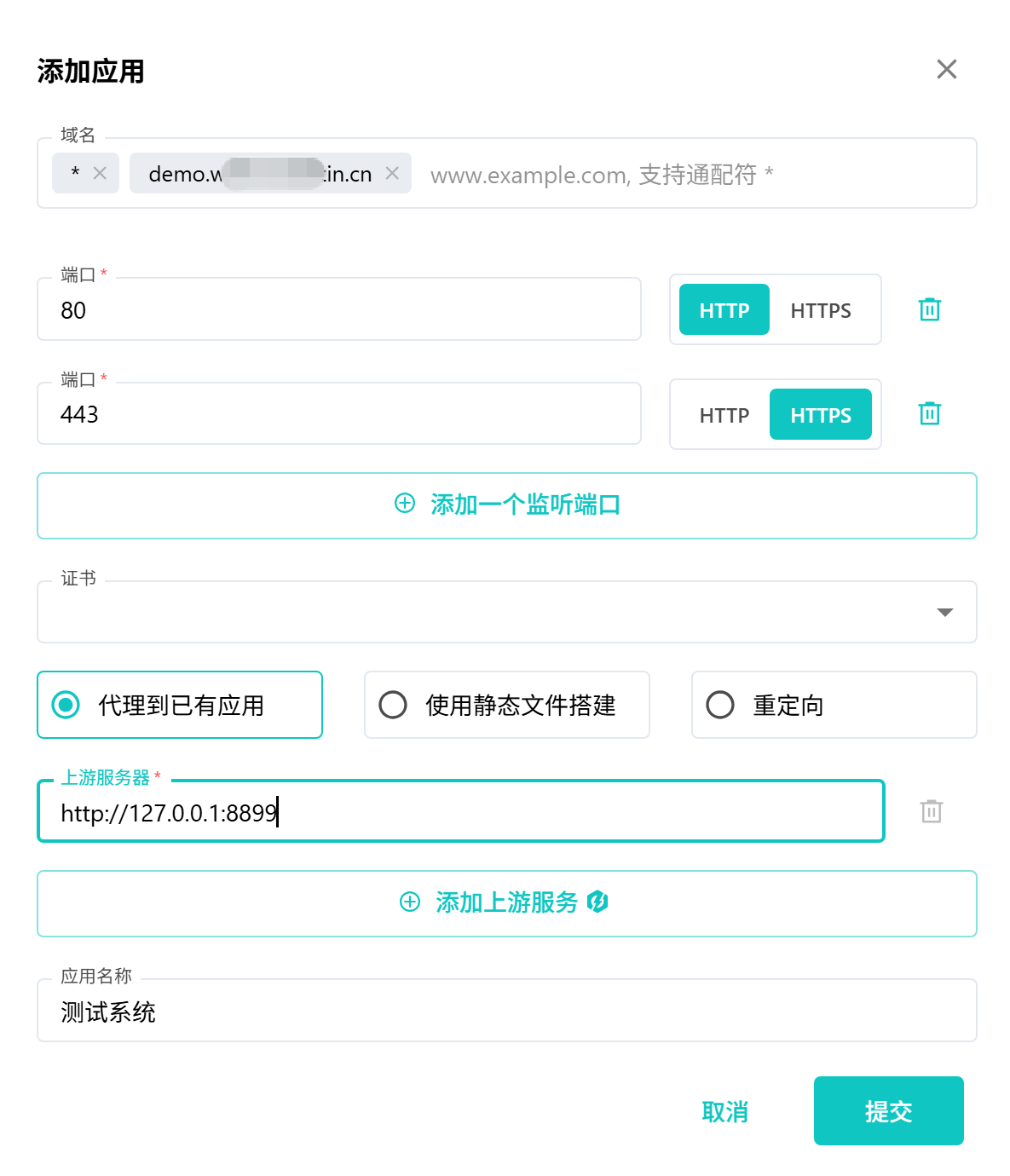

具体步骤很简单:用远程工具连上服务器,复制这条命令执行------curl -fsSL https://get.leichi.cn | bash,脚本会自动检测系统环境和Java版本,把Docker环境和WAF镜像都弄好;接着输入sudo leichi start启动服务;最后在控制台填一下项目域名和后端服务地址,整个过程只用了12分钟,期间项目一直正常运行,没中断任何业务。

三、核心配置:针对SpringBoot接口做差异化防护

雷池最实用的是能针对不同接口场景配不同策略,不用一刀切:

-

对订单提交、支付回调这些核心接口,我们开了"高频拦截+参数强校验"模式。除了默认拦SQL注入、XSS攻击,还自定义了参数规则------比如订单号必须是"ORD+16位数字",不符合的请求在WAF层就拦住了,根本到不了后端服务;

-

对商品列表查询、用户信息展示这类非核心接口,就开"基础防护+缓存优化"。WAF会缓存高频查询的结果,减少对数据库的访问,比如商品列表接口,之前每次请求都要查数据库,现在缓存命中后直接返回结果。

四、实战效果:安全和性能双提升

部署一周后看监测数据,结果比预期好:

-

接口响应速度:订单查询接口延迟从800ms变回45ms,比攻击前还快了10%;

-

资源占用:数据库连接池使用率从峰值98%降到35%,服务器CPU稳定在25%左右;

-

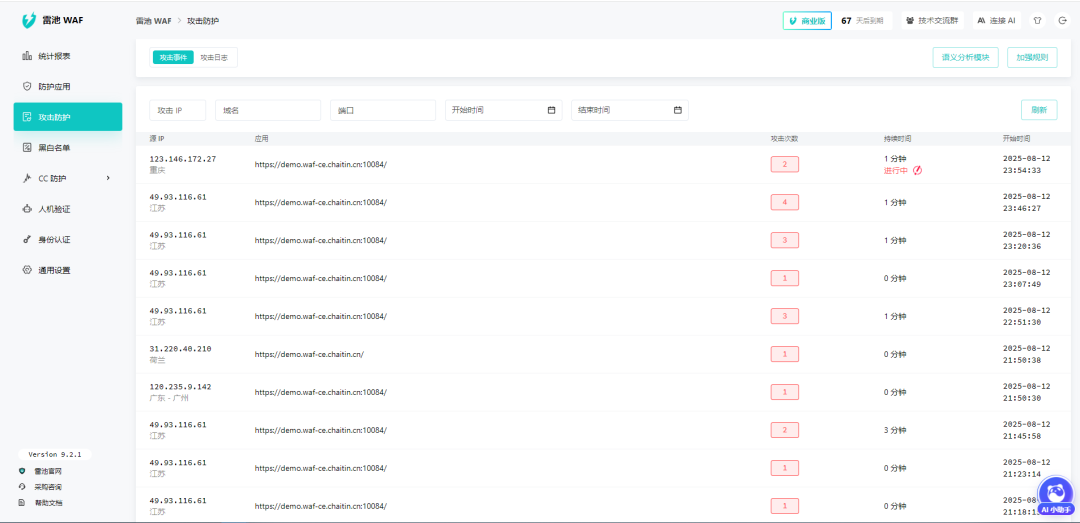

防护效果:异常请求拦截率99.6%,包括320次参数篡改、180次高频爬虫访问和5次SQL注入;

- 意外收获:商品列表接口的QPS承载能力提升了3倍,大促期间流量再大也能扛住。

五、运维体验:可维护性很关键

作为Java后端,我特别在意工具的可维护性。雷池的控制台设计得很懂开发者,每个接口的访问量、拦截次数、异常类型都能清晰看到,还支持把日志同步到我们的ELK系统,和业务日志一起分析。

有一次某接口突然批量被拦,我们通过日志很快发现是前端升级后参数格式变了,5分钟内在WAF控制台调整了校验规则,不用改后端代码,问题就解决了。这种灵活性对运维来说太省心了。

六、总结:Java后端选WAF的3个关键点

现在这个SpringBoot项目已经稳定运行半年,大促流量和各种攻击尝试都扛住了,接口可用性一直保持99.99%。对比之前的方案,雷池不仅防护全面,还省了不少成本------不用专人维护拦截规则,也不用熬夜调兼容性问题。

总结下来,维护SpringBoot项目的Java后端选WAF,关键看三点:

-

适配性:能零代码对接现有架构,别搞出兼容性问题;

-

精准性:能针对接口场景做差异化防护,别影响正常业务;

-

轻量性:资源占用低,最好还能帮着优化性能。

雷池正好满足这三点,对Java后端来说,确实是个靠谱的接口安全工具。