**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点 ➢ 密码攻击 ➢ 提取密码管理器KeePass主密码 (下)🔥🔥🔥▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.1 提取密码管理器KeePass主密码](#1.1 提取密码管理器KeePass主密码)

[1.1.1 场景与目标](#1.1.1 场景与目标)

[1.1.3 破解主数据库密码步骤](#1.1.3 破解主数据库密码步骤)

[1.1.3.1 确定KeePass哈希类型](#1.1.3.1 确定KeePass哈希类型)

[1.1.3.2 计算理论破解时间](#1.1.3.2 计算理论破解时间)

[1.1.3.3 准备密码字典和规则文件](#1.1.3.3 准备密码字典和规则文件)

[1.1.3.4 执行密码攻击](#1.1.3.4 执行密码攻击)

[1.1.3.5 成功破解](#1.1.3.5 成功破解)

[1.1.4 登录KeePass获取所有密码](#1.1.4 登录KeePass获取所有密码)

[1.1.4.1 验证密码有效性](#1.1.4.1 验证密码有效性)

[1.1.4.2 获取的敏感信息](#1.1.4.2 获取的敏感信息)

[1.1.5 完整攻击链总结](#1.1.5 完整攻击链总结)

[1.1.6 安全教训与防护建议](#1.1.6 安全教训与防护建议)

[1.1.6.1 攻击成功的关键因素](#1.1.6.1 攻击成功的关键因素)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.密码破解实践

1.1 提取密码管理器KeePass主密码

1.1.1 场景与目标

密码管理器(如 KeePass、1Password )能帮助用户管理大量复杂密码,但主密码一旦被破解,将导致所有存储密码泄露 ,给组织带来巨大风险。

我们在前一篇文章远程到目标工作站(SALESWK01)的访问权限,并以用户 jason 的身份登录,并远程登录到系统桌面。目前已经完成:

-

✅ 提取密码管理器的数据库文件

-

✅ 哈希格式转换为可破解的格式

➡️ 下一步:

-

使用Hashcat加载哈希文件

-

选择合适的攻击模式(字典攻击、组合攻击、暴力破解等)

-

配置破解参数(哈希类型、迭代次数等)

-

最终破解主密码

1.1.3 破解主数据库密码步骤

接前文。

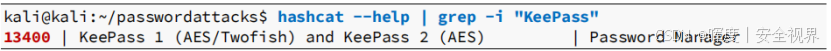

1.1.3.1 确定KeePass哈希类型

查找哈希模式:在使用Hashcat前,必须明确KeePass使用的哈希类型。通过以下方式快速识别:

bash

$ hashcat --help | grep -i "KeePass"结果确认:

| 哈希模式 | 对应算法 | KeePass版本 |

|---|---|---|

| 13400 | KeePass 1 (AES, Twofish) | KeePass 1.x |

| 13400 | KeePass 2 (AES, ChaCha20) | KeePass 2.x |

💡 关键发现 :无论是KeePass 1还是2,Hashcat都使用 模式13400 进行破解。

1.1.3.2 计算理论破解时间

1.密码空间分析

通常情况下KeePass没有强制要求的固定的密码规则,建议使用至少 12-16个字符的密码。(本例以12位密码举例)。

一个相对安全的12位密码:

-

字符集:大小写字母+数字+特殊符号 ≈ 62个字符

-

密码长度:12位

-

密钥空间:62¹² ≈ 3.2×10²¹ 种组合

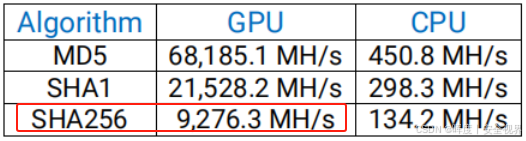

2.破解性能评估

KeePass使用**PBKDF2 (SHA-256)**来对主密码进行哈希,如果是GPU模式下,按照前文的哈希速率位:9276300000个哈希/秒。

| 参数 | 数值 | 说明 |

|---|---|---|

| GPU算力 | 9,276,300,000 哈希/秒 | 高端显卡的性能 |

| 理论时间 | 约 11,017年 | 完整遍历所有组合**,不可行!!!** |

| 实际时间 | 几秒到几天 | 使用字典和智能规则 |

⚠️ 结论 :纯暴力破解不可行,必须采用智能攻击策略!

1.1.3.3 准备密码字典和规则文件

| 资源类型 | 文件路径 | 作用描述 | 效果 |

|---|---|---|---|

| 密码字典 | /usr/share/wordlists/rockyou.txt |

包含1400万+常见密码 | 覆盖大量常用密码 |

| 规则文件 | /usr/share/hashcat/rules/rockyou-30000.rule |

专为rockyou优化的变换规则 | 智能生成密码变体 |

| 哈希文件 | keepass.hash |

目标哈希(已去除Database:前缀) | 攻击目标 |

规则文件的作用:

规则文件通过对字典中的每个密码应用变换,如:

-

qwerty→qwerty123!、Qwerty、qwerty!@#等 -

大大扩展了字典的覆盖范围

-

特别适合针对人类创建的可预测密码模式

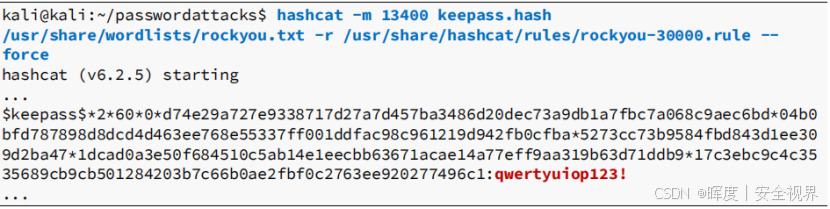

1.1.3.4 执行密码攻击

Hashcat攻击命令

bash

$ hashcat -m 13400 keepass.hash /usr/share/wordlists/rockyou.txt -r

/usr/share/hashcat/rules/rockyou-30000.rule -- force参数详解表:

| 参数 | 含义 | 必要性 |

|---|---|---|

-m 13400 |

指定KeePass哈希模式 | 必须准确 |

keepass.hash |

目标哈希文件路径 | 攻击目标 |

rockyou.txt |

主字典文件 | 攻击基础 |

-r rockyou-30000.rule |

规则变换增强 | 大幅提升成功率 |

--force |

强制运行(忽略警告) | 确保执行 |

攻击过程监控:

bash

Session..........: hashcat

Status...........: Running

Hash.Type........: KeePass

Hash.Target......: $keepass$*2*60*0*...

Time.Started.....: Sun Jan 9 10:30:15 2026

Time.Estimated...: 3 seconds

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Mod........: Rules (/usr/share/hashcat/rules/rockyou-30000.rule)

Speed.Dev.#1.....: 9276.3 MH/s

Recovered........: 1/1 (100.00%) Digests

Progress.........: 28000000/28000000 (100.00%)

Rejected.........: 0/28000000 (0.00%)1.1.3.5 成功破解

破解结果

bash

$keepass$*2*60*0*...:qwertyuiop123!

Session..........: hashcat

Status...........: Cracked

Hash.Name........: KeePass

Hash.Target......: $keepass$*2*60*0*...

Time.Started.....: 0 secs

Time.Estimated...: 0 secs

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Mod........: Rules (/usr/share/hashcat/rules/rockyou-30000.rule)

Candidates.#1....: qwertyuiop123! -> qwertyuiop123!

主密码分析:

| 密码 | qwertyuiop123! |

安全性评估 |

|---|---|---|

| 长度 | 12位 | ✅ 达标 |

| 复杂度 | 小写+数字+特殊字符 | ✅ 基本达标 |

| 模式 | 键盘序列+常见后缀 | ❌ 高度可预测 |

| 破解难度 | 极低 | 字典规则轻松命中 |

🎯 关键发现 :看似复杂的密码(12位混合字符)因使用键盘序列模式,在智能规则攻击下几秒即破!

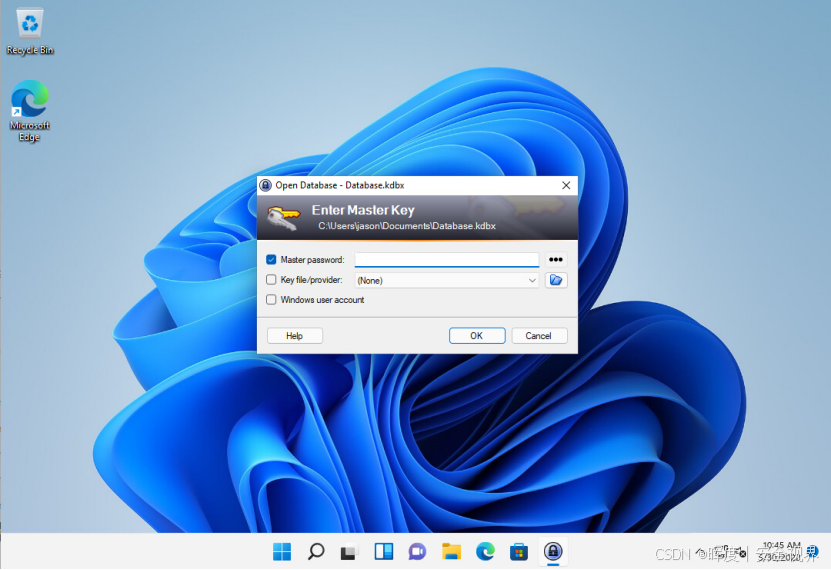

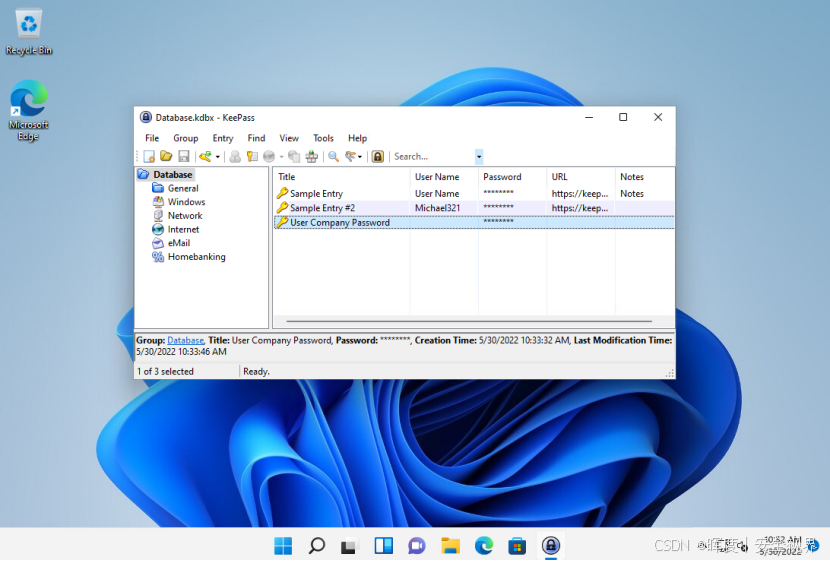

1.1.4 登录KeePass获取所有密码

1.1.4.1 验证密码有效性

-

返回RDP会话中的SALESWK01主机

-

打开KeePass程序

-

输入破解的主密码:

qwertyuiop123! -

成功解锁数据库! ✅

1.1.4.2 获取的敏感信息

访问KeePass,现在可以访问所有用户存储的密码!

如下示例:

| 类别 | 示例内容 | 风险等级 |

|---|---|---|

| 域账户密码 | CORP\jason:P@ssw0rd2023! |

🔴 极高 |

| 服务器凭据 | SQLAdmin:SqlS3rv3r! |

🔴 极高 |

| Web应用密码 | 邮箱、CRM、OA系统等 | 🟠 高 |

| 数据库连接 | 生产数据库连接字符串 | 🔴 极高 |

| API密钥 | 云服务访问令牌 | 🟠 高 |

1.1.5 完整攻击链总结

| 阶段 | 行动 | 工具/资源 | 结果 |

|---|---|---|---|

| 1. 信息收集 | RDP连接目标主机 | 远程桌面客户端 | 获得GUI访问 |

| 2. 定位目标 | 搜索.kdbx文件 | PowerShell命令 | 找到数据库文件 |

| 3. 提取哈希 | 转换.kdbx为哈希 | keepass2john | 生成keepass.hash |

| 4. 格式清理 | 删除Database:前缀 | 文本编辑器/sed | Hashcat兼容格式 |

| 5. 攻击准备 | 配置字典和规则 | rockyou.txt + 规则 | 攻击资源就绪 |

| 6. 执行破解 | Hashcat字典攻击 | Hashcat + GPU | 成功获取密码 |

| 7. 验证访问 | 登录KeePass数据库 | KeePass程序 | 获取所有凭证 |

1.1.6 安全教训与防护建议

1.1.6.1 攻击成功的关键因素

-

弱密码模式:使用键盘序列等可预测模式

-

未启用二次验证:未使用密钥文件保护

-

迭代次数不足:60次迭代相对较低

-

密码字典覆盖 :常见密码模式被字典收录

1.1.6.2防护措施提升

| 措施 | 实施方法 | 防护效果 |

|---|---|---|

| 强密码策略 | 使用随机生成的20+位密码 | ⭐⭐⭐⭐⭐ |

| 增加迭代次数 | 设置100万+次迭代 | ⭐⭐⭐⭐ |

| 启用密钥文件 | 主密码+密钥文件双重保护 | ⭐⭐⭐⭐⭐ |

| 定期更换密码 | 每90天更换主密码 | ⭐⭐⭐ |

| 使用Windows Hello | 生物识别替代密码 | ⭐⭐⭐⭐ |

🚨 最终警告 :本次攻击演示显示,即使密码管理器本身安全,弱主密码 仍是整个安全链条中最脆弱的环节。一个脆弱的锁,再坚固的保险箱也无济于事!

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。