一、 核心理念:从"城堡护城河"到"太空舱"

要理解零信任通信,首先要对比其与传统安全模型的根本区别。

| 维度 | 传统边界安全模型(城堡与护城河) | 零信任安全模型(太空舱/安检门) |

|---|---|---|

| 信任基础 | 位置/网络。一旦进入内网(城堡内部),就默认是可信的。 | 从不信任,始终验证 。无论请求来自互联网还是内部数据中心,都不默认授予任何信任。 |

| 安全边界 | 静态、清晰。以防火墙为边界,划分"内网"和"外网"。 | 动态、模糊、无处不在 。每个用户、设备、应用、数据流本身就是一个微边界。 |

| 访问控制逻辑 | 以网络为中心。先接入网络(通过VPN),再访问应用。 | 以身份为中心。直接访问应用/资源,每次访问都基于身份和上下文进行独立授权。 |

| 防护思路 | 外围防御。重点防止外部入侵,一旦边界被突破,攻击者可横向移动。 | 内生防御 。假设网络已被渗透,重点防止横向移动和保护核心资产。 |

零信任的核心原则,美国国家标准与技术研究院总结为:

-

所有数据源和计算服务都被视为资源。

-

无论网络位置如何,所有通信都必须以最低权限原则进行保护。

-

对单个资源的访问授权是基于每次连接动态决定的。

-

对资产和环境的持续监控与评估,以调整访问策略。

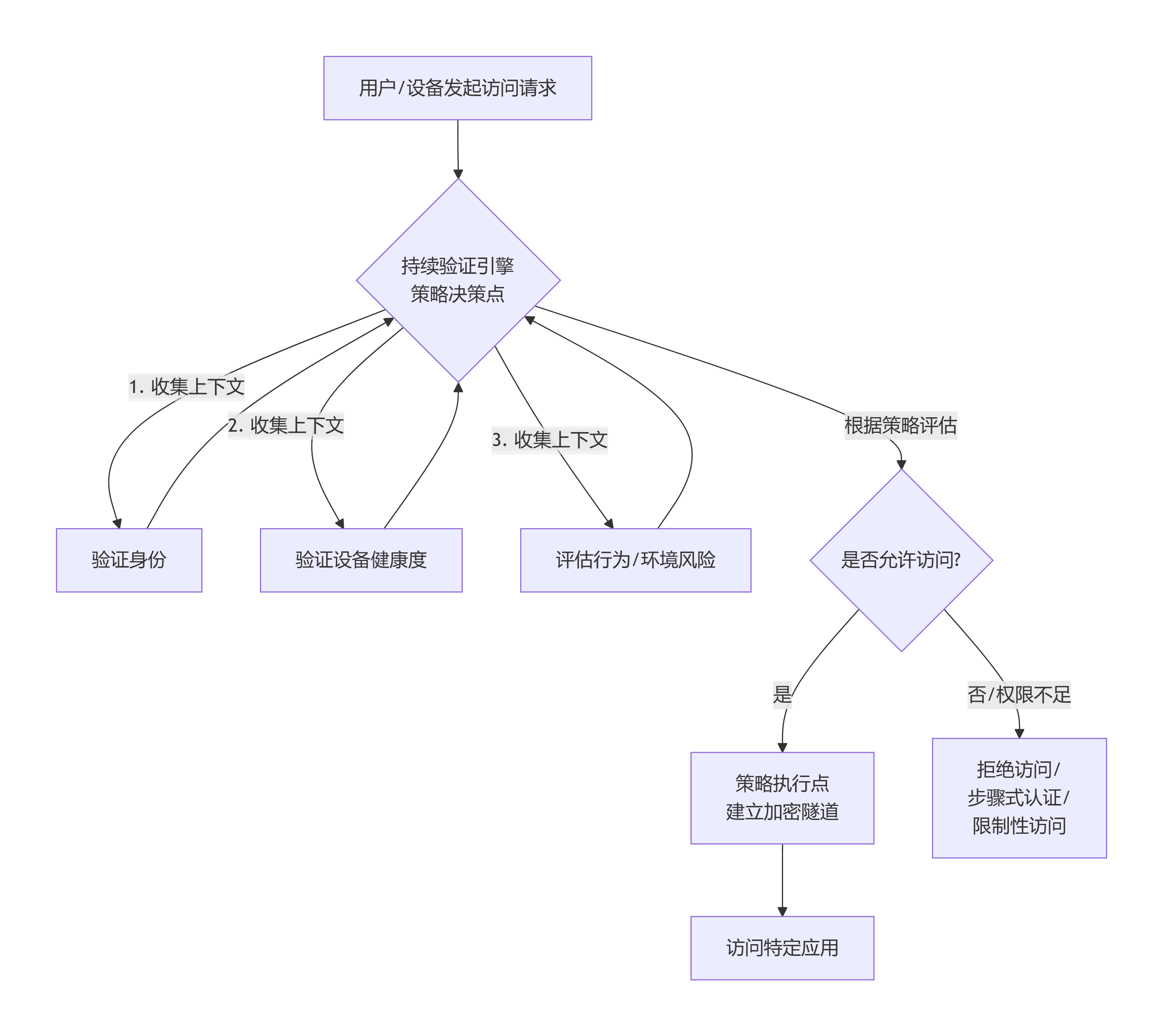

二、 零信任架构下的通信流程

一次典型的零信任通信访问(如员工访问内部CRM系统)流程如下,其核心是 "先认证授权,后建立连接" ,与VPN的 "先建立网络连接,后认证访问" 截然不同。

-

访问发起 :用户试图访问一个应用(例如

crm.company.com)。在传统模型中,这会先连接公司VPN。 -

代理与重定向 :用户设备上的轻量级代理 (或浏览器)将请求发送到零信任网关 。用户和设备在此刻无法直接到达应用。

-

身份与上下文验证:

-

身份:通过多因素认证确认"你是你"。

-

设备:检查设备证书、加密状态、补丁级别、是否越狱/root等。

-

上下文:评估请求时间、地理位置、网络来源、行为基线等风险。

-

-

动态策略裁决 :策略引擎基于上述信息,根据预设的最小权限策略(如"市场部员工,仅在工作时间,使用公司管理的电脑,可访问CRM的客户模块")进行实时裁决。

-

建立加密通信通道:

-

如果授权通过,零信任网关会与用户代理建立一条独立的、加密的微隧道(通常基于TLS 1.3/HTTPS)。

-

这条隧道不是通往整个内网 ,而是精确地指向被授权的那个特定应用(CRM)。

-

-

访问与持续评估:用户开始使用应用。同时,系统持续监控会话,如果检测到异常行为(如突然大量下载),可以实时中断或降权会话。

三、 关键技术组件

零信任通信不是单一产品,而是一个由多个关键组件协同工作的体系。

| 组件 | 核心功能 | 类比与说明 |

|---|---|---|

| 身份与访问管理 | 身份的基石。负责强身份验证(MFA)、生命周期管理、单点登录。 | 身份证+指纹验证。确认"你是谁"并作为所有授权的核心依据。 |

| 软件定义边界 | 通信的控制器。将应用隐身,在授权后才暴露访问入口。实现"先验证,后连接"。 | 机场安检门。不过安检,你连登机口的门都看不到。SDP是实现零信任网络通信的主流架构。 |

| 微隔离 | 东西向流量的防火墙。在内部网络(数据中心、云)中,对不同工作负载(服务器、容器)之间的流量进行精细化的访问控制。 | 大楼里的每个房间都有门禁。即使进入大楼(内网),也不能随意进入其他房间(服务器)。 |

| 持续自适应风险与信任评估 | 智能大脑。持续收集用户、设备、行为、威胁情报等数据,通过分析引擎动态调整信任分数和访问权限。 | 智能安保系统。不仅看门,还持续观察你的行为,发现可疑立即采取措施。 |

| 安全访问服务边缘 | 云交付的零信任平台。将上述能力(SWG、CASB、ZTNA/FWaaS)整合为统一的云服务,从边缘节点交付给任何地点的用户。 | 将安检和安全服务搬到离你最近的云边缘节点,无论你在哪里办公,体验和安全策略都一致。 |

四、 零信任通信的设计原则

-

最小权限访问 :用户和设备只能访问其工作绝对必需的资源,其他一概不可见、不可达。

-

显式验证:每次访问请求都必须经过完整的、基于多因素的验证。

-

假定泄露:设计时即假定外部和内部网络都不可信,所有流量都可能存在威胁。

-

加密无处不在:所有通信,无论内外,都应进行端到端加密。

-

动态策略:访问权限不是静态的,而是根据用户角色、设备状态、行为分析和实时威胁动态调整。

-

日志与审计:所有访问请求、授权决策和用户活动都必须被详细记录,用于取证、分析和合规。

五、 主要部署模式

-

代理模式:

-

描述:用户设备安装轻量级代理,所有访问流量通过代理连接到零信任云网关。

-

优点:安全性最高,能实现最精细的设备控制和流量检查。

-

适用:企业员工、管理设备。

-

-

隧道模式:

-

描述:在设备上建立一条系统级隧道(类似VPN但更精细)。

-

优点:对用户透明,兼容性最好,支持非Web的TCP/UDP应用。

-

缺点:控制粒度可能略粗于代理模式。

-

-

无代理模式:

-

描述:用户使用标准浏览器访问,通过域名解析重定向到零信任网关。

-

优点:无需安装客户端,适合承包商、第三方等非受管设备访问。

-

适用:临时访问、BYOD场景。

-

六、 挑战与演进趋势

挑战:

-

复杂性:架构设计和策略管理复杂。

-

遗留系统兼容:老旧设备或难以改造的应用适配困难。

-

用户体验:持续的验证可能带来摩擦,需在安全与体验间平衡。

-

成本:需要对现有基础设施和流程进行较大改造。

演进趋势:

-

与SASE融合:零信任网络访问正在成为SASE架构的核心组件,与SD-WAN、云安全服务深度集成。

-

身份定义边界:访问边界完全由身份动态定义,网络位置概念彻底消失。

-

AI/ML驱动:更广泛地使用AI进行异常行为检测、动态风险评估和自动化响应。

-

面向混合多云:为分布在公有云、私有云、数据中心的资源和边缘计算节点提供统一的零信任访问平面。

总结

基于零信任架构的通信,彻底解构了"网络位置"与"信任"之间的传统等式 。它将安全控制点从模糊的网络边界,精确地推向每一个用户、设备、应用和数据流。

它带来的不仅是更高级别的安全(尤其针对内部威胁和横向移动),更是一种适应云原生、移动办公和混合工作模式的现代访问范式 。其本质是:安全不应依赖于你"在哪里",而应基于你"是谁",你的"状态如何",以及你想访问"什么"。这标志着网络安全从以网络为中心的旧时代,迈入了以身份和数据为中心的新时代。