目录

- 引言

- 加密/加盐

- 运用加密/加盐

引言

在 Java Spring 后端开发中,"安全" 永远是绕不开的话题,用户登录如何免 Session 认证?用户密码如何防止泄露?我们通过上篇令牌技术下篇加盐/加密,这两个核心技术,来聊聊关于如何让后端的认证体系更安全、更可靠

加密/加盐

加密的必要性

在 MySQL 数据库的日常使用过程中,用户密码、身份证号码、手机号码这类敏感数据的加密处理至关重要,这是保障数据安全的核心环节

倘若直接以明文形式存储这些信息,一旦数据库遭遇黑客攻击并被非法侵入,攻击者就能轻易窃取到用户的各类敏感信息。这种情况的发生,不仅会导致用户个人信息泄露,还可能给用户自身或所属企业带来财产方面的损失,造成难以估量的后果

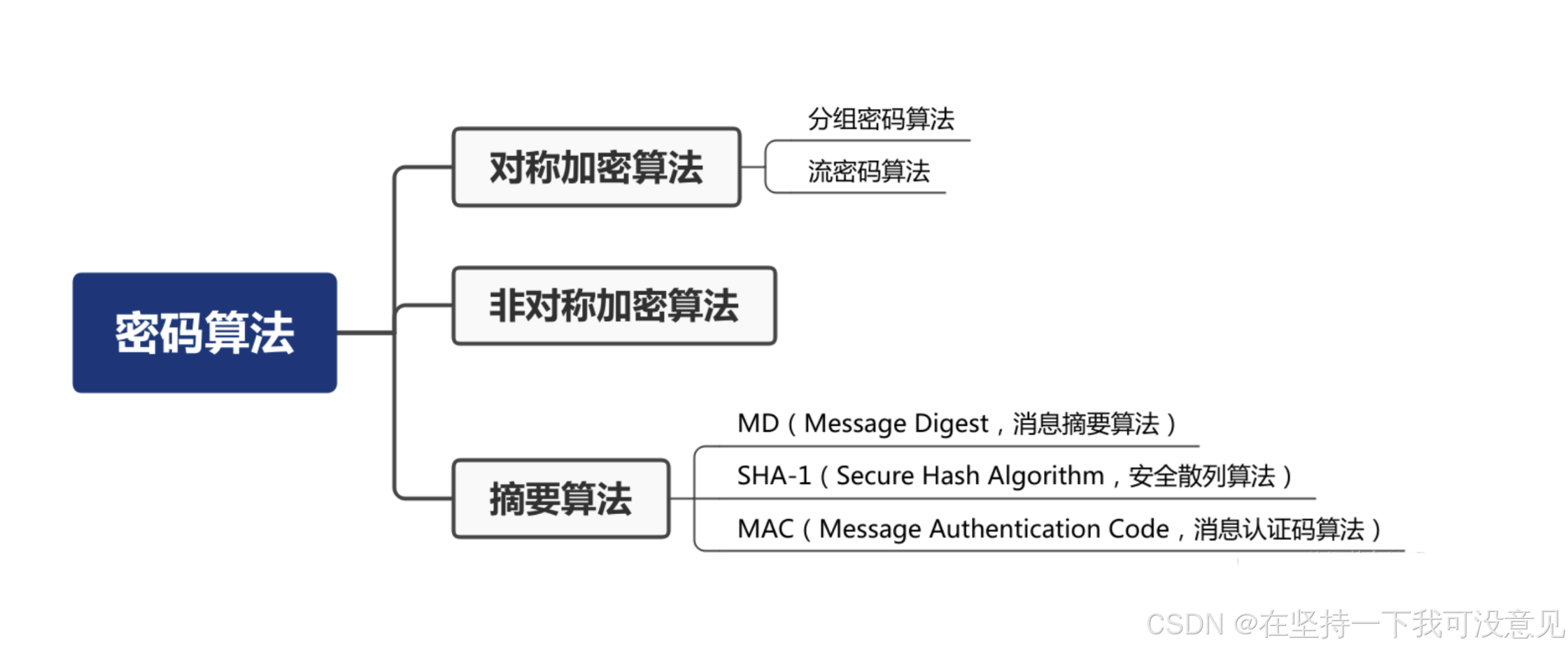

密码算法分类

密码算法主要分为三类:对称密码算法,⾮对称密码算法,摘要算法

1. 对称加密算法

-

核心特性 :加密、解密使用同一密钥,运算速度快、效率高。

-

子类型:

-

分组密码算法:将数据分割为固定长度的块进行加密(如 AES、DES)。

-

流密码算法:逐字节生成密钥流,与明文逐位加密(如 ChaCha)。

-

适用场景:大数据量加密(如文件、数据库字段),需注意密钥安全管理。

2. 非对称加密算法

- 核心特性 :使用公钥 + 私钥的密钥对,公钥可公开、私钥需保密;公钥加密的数据仅能通过对应私钥解密(反之亦然)。

- 优势:解决了对称加密的 "密钥分发" 问题,支持数字签名(私钥签名、公钥验证)。

- 不足:加解密速度远慢于对称加密。

- 适用场景:小数据加密(如密钥交换、数字签名),典型算法如 RSA、ECC。

3. 摘要算法

-

核心特性 :单向哈希运算,将任意长度数据转换为固定长度的 "摘要值";无法从摘要反推原文,数据微小变化会导致摘要完全不同。

-

子类型:

-

MD(Message Digest):消息摘要算法(如 MD5)。

-

SHA-1(Secure Hash Algorithm):安全散列算法。

-

MAC(Message Authentication Code):消息认证码算法。

-

适用场景:数据完整性验证、密码存储(存摘要而非明文)、数字签名组件。

加密思路

本篇文字主要以MD5算法来讲解加密

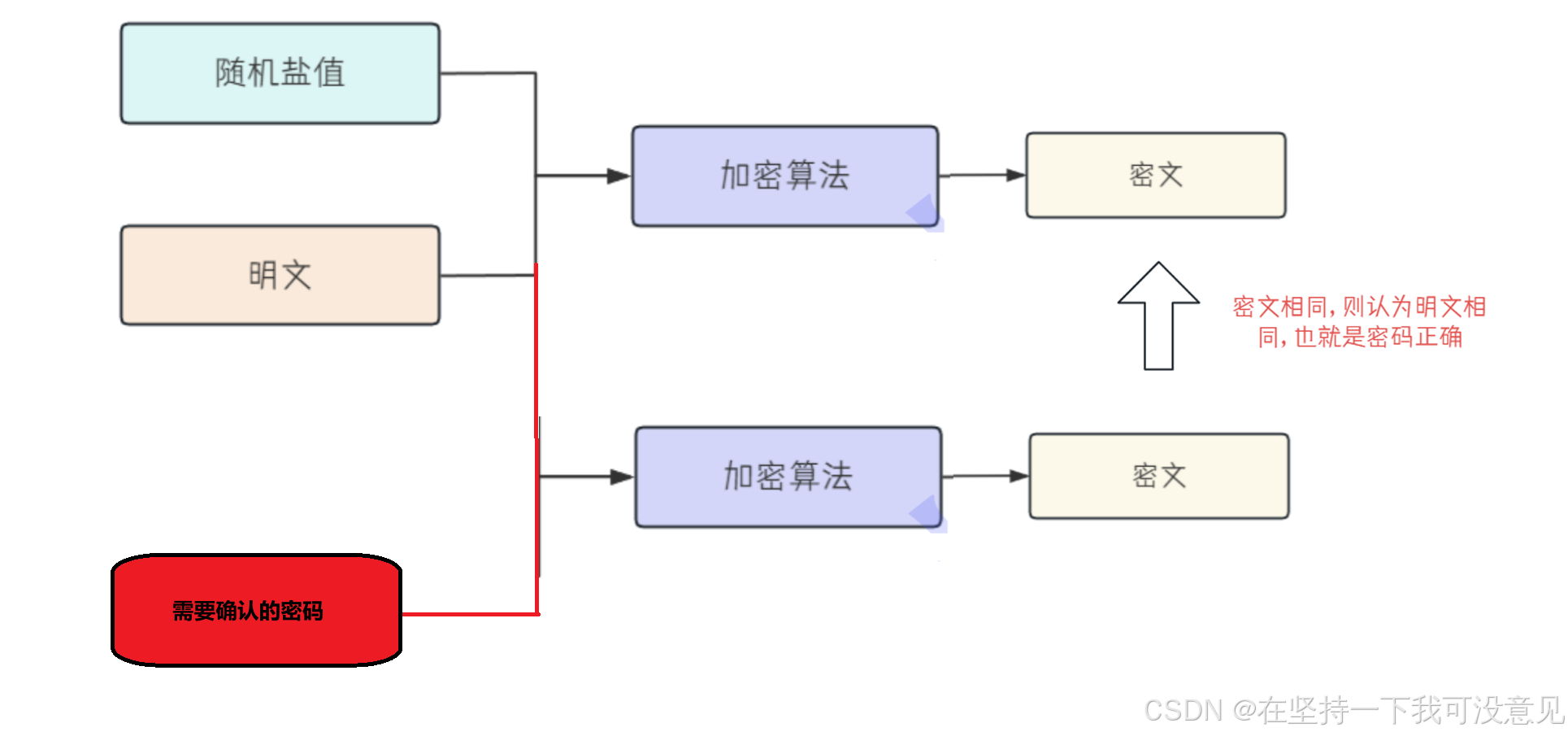

MD5可加密原理:加盐

MD5本身是不可逆的,加上相同的密码经过MD5哈希之后的密⽂是相同的,就很有可能被破解,但是我们可以采⽤为⼀个密码拼接⼀个随机字符来进⾏加密,这个随机字符我们称之为 "盐",这样子即使黑客拿到数据库的数据,也是加密后字符串和盐的组合的字符串

密⽂相同,盐值相同,则证明 明⽂相同

运用加密/加盐

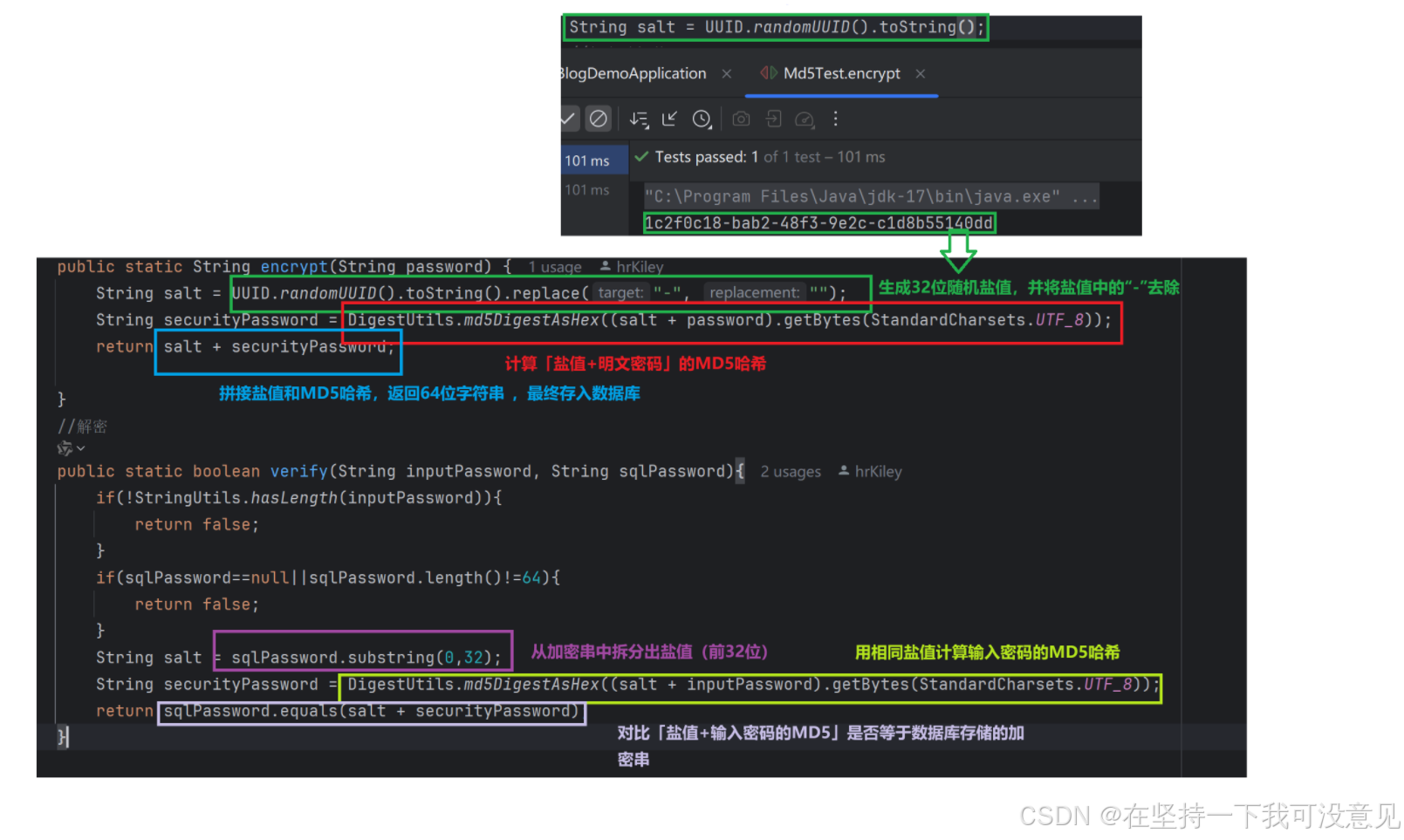

写加密/解密⼯具类

java

public class SecurityUtil {

//加密

//返回盐值+md5(盐值+明文)

public static String encrypt(String password) {

String salt = UUID.randomUUID().toString().replace("-", "");

String securityPassword = DigestUtils.md5DigestAsHex((salt + password).getBytes(StandardCharsets.UTF_8));

return salt + securityPassword;

}

//解密

public static boolean verify(String inputPassword, String sqlPassword){

if(!StringUtils.hasLength(inputPassword)){

return false;

}

if(sqlPassword==null||sqlPassword.length()!=64){

return false;

}

String salt = sqlPassword.substring(0,32);

String securityPassword = DigestUtils.md5DigestAsHex((salt + inputPassword).getBytes(StandardCharsets.UTF_8));

return sqlPassword.equals(salt + securityPassword);

}

}工具解析:

使用加密/解密⼯具类简单测试:

java

public static void main(String[] args) {

String encrypt = encrypt("123456");

boolean verify = verify("123456", encrypt);

System.out.println(verify);

}测试结果:

运用实战

创建响应和请求实体类:

java

@Data

public class UserLoginRequest {

@NotNull(message = "用户名不能为空")

private String userName;

@NotNull(message = "密码不能为空")

private String password;

}

java

@Data

@AllArgsConstructor

public class UserLoginResponse {

private Integer userId;

private String token;

}UserLoginResponse 接口类:

java

@RequestMapping("/login")

public UserLoginResponse login(@RequestBody @Validated UserLoginRequest userLoginRequest){

log.info("用户登录,用户名:{}",userLoginRequest.getUserName());

return userService.checkPassword(userLoginRequest);

}UserServiceImpl Serviece类:

java

@Service

public class UserServiceImpl implements UserService {

@Autowired

private UserInfoMapper userInfoMapper;

@Resource(name = "blogServiceImpl")

private BlogService blogService;

@Override

public UserLoginResponse checkPassword(UserLoginRequest userLoginRequest) {

QueryWrapper<UserInfo> queryWrapper = new QueryWrapper<>();

queryWrapper.lambda().eq(UserInfo::getUserName,userLoginRequest.getUserName())

.eq(UserInfo::getDeleteFlag,0);

UserInfo userInfo = userInfoMapper.selectOne(queryWrapper);

if(userInfo==null){

//用户不存在

throw new BlogException("用户不存在");

}

//判断密码是否一致

if(!SecurityUtil.verify(userLoginRequest.getPassword(),userInfo.getPassword())){

throw new BlogException("用户密码错误");

}

//密码正确

Map<String,Object> map=new HashMap<>();

map.put("id",userInfo.getId());

map.put("name",userInfo.getUserName());

String token = JwtUtils.genToken(map);

return new UserLoginResponse(userInfo.getId(),token);

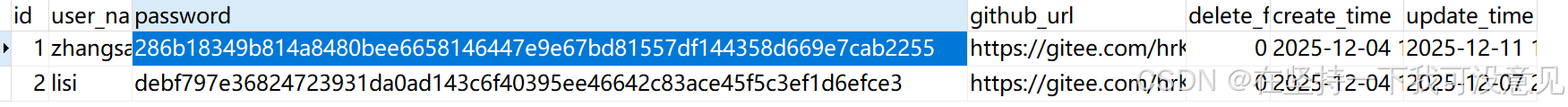

}使⽤测试类给密码123456⽣成密⽂,写到数据库:

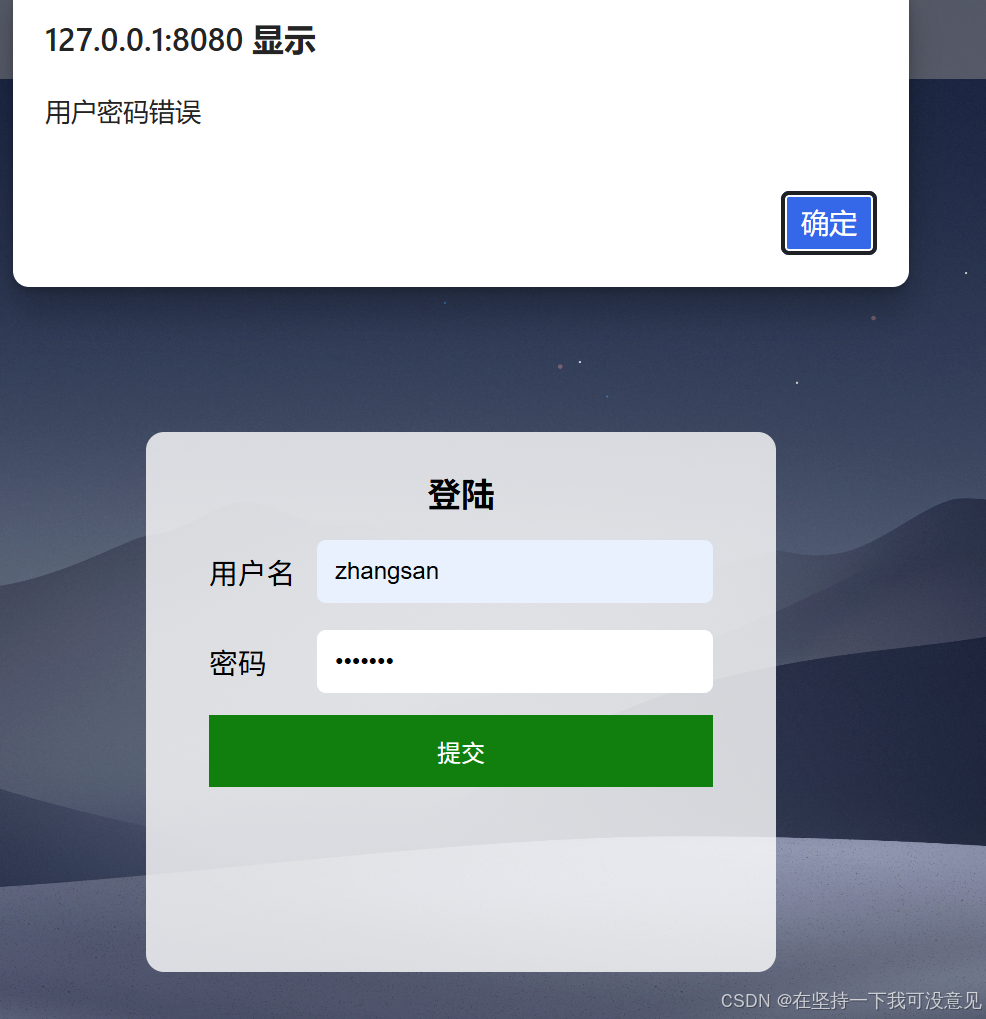

测试:

当密码输入123456时,可以登录

当输入不为123456时提示密码输入错误,

加密成功