目录

随机扣款实现赛博共产主义,《明日方舟:终末地》公测支付事故复盘

作者:watermelo37

CSDN优质创作者、华为云云享专家、阿里云专家博主、腾讯云"创作之星"特邀作者、火山KOL、支付宝合作作者,全平台博客昵称watermelo37。

一个假装是giser的coder,做不只专注于业务逻辑的前端工程师,Java、Docker、Python、LLM均有涉猎。

温柔地对待温柔的人,包容的三观就是最大的温柔。

随机扣款实现赛博共产主义,《明日方舟:终末地》公测支付事故复盘

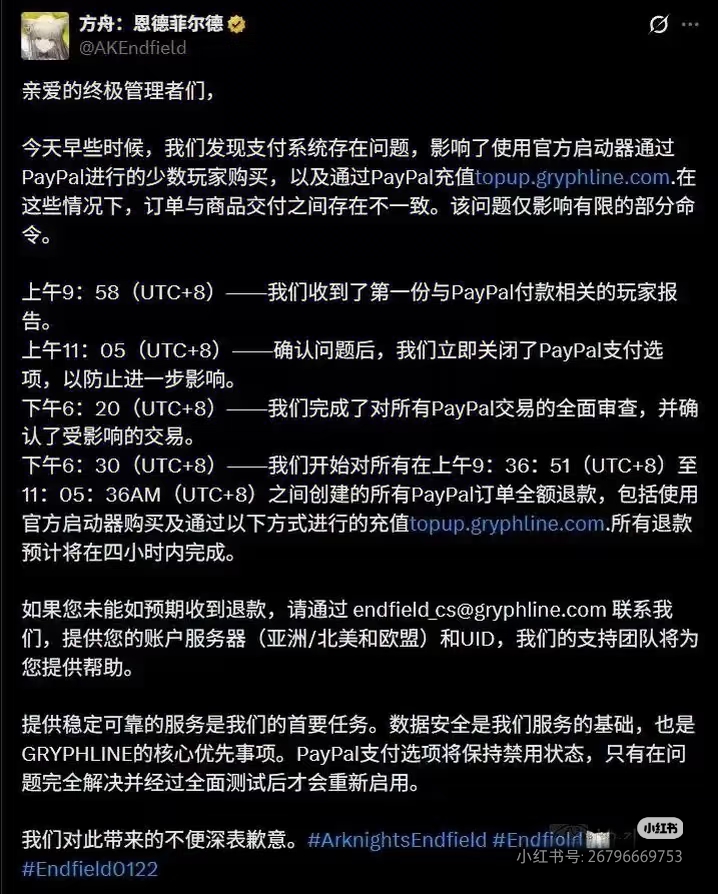

近日,随着《明日方舟:终末地》(以下简称"终末地")正式上线公测,一场堪称灾难级的支付技术事故也随之在海外出现。

一、上线即"炸库",支付网关变成了随机数生成器

公测当天,海外服直接整了个大活。核心问题集中在 PayPal 支付渠道上,大量用户反馈,自己充值时没有扣款或是进行了额外扣款。

1、还能这样?支付ID与用户ID解耦

通常情况下,支付是一个极其严谨的"原子操作",但在终末地的海外服中,有玩家发现,自己充值支付后,自己的 PayPal 账户却没有对应的扣款订单,同时有玩家发现,自己明明没有充值,但 PayPal 账户却莫名其妙地被扣款。这就好比你在便利店买了一瓶水,支付的时候"滴"一声支付成功,扣的是一个随机账户的存款,你的账户分文未动。

用户们对账发现,只要将 PayPal 账户与游戏账号免密绑定后,其他玩家通过 PayPal 给游戏充值时,系统就会随机扣除这些已免密绑定用户的 PayPal 余额。可能是终末地服务端在处理充值服务时,没有进行订单 ID 与用户 ID(UID)的强绑定校验,导致并发请求下的会话发生了串线。

2、滞后的熔断机制与日志盲区

更为致命的是,从第一个异常案例出现,到鹰角官方正式关闭 PayPal 支付通道,中间间隔了数个小时。对于一个全球同步公测的大型项目而言,支付接口的错误率监控理应是 P0 级别的报警项。这几个小时的延迟,侧面反映了开发团队在日志管理系统上的缺失------要么是异常日志没有触发报警阈值,要么是海量的业务日志淹没了支付错误的堆栈信息,导致运维团队没能第一时间感知到资金流向的异常。

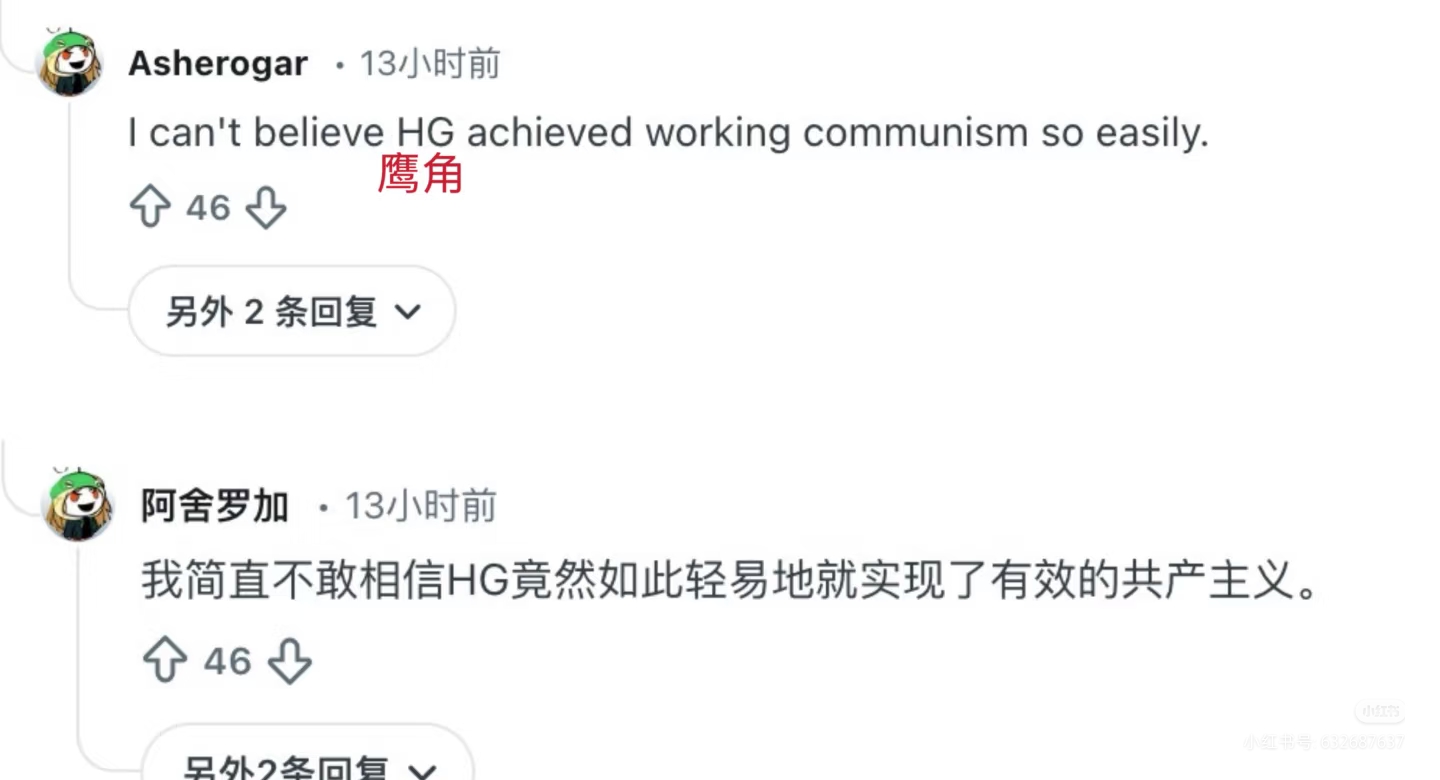

二、乐子狂欢,玩家口中的"赛博共产主义"与造梗运动

在技术团队焦头烂额的同时,玩家社区却展现出了惊人的幽默感。

**这算什么?鹰角模式下的赛博共产主义?**鹰角这是误打误撞找到了实现"共产主义"的捷径:无论谁充值,资源随机分配,真正实现了"我为人人,人人为我"的乌托邦。

**也有网友抱怨终末地这款游戏的氪金成本太高,自己钱包并没有这么多钱的时候,被人宽慰:"但是别人有。"**你的贫穷不再是限制你变强的障碍,因为可能有一位不知名的"赛博慈善家"正在通过 PayPal 为你的账号买单。

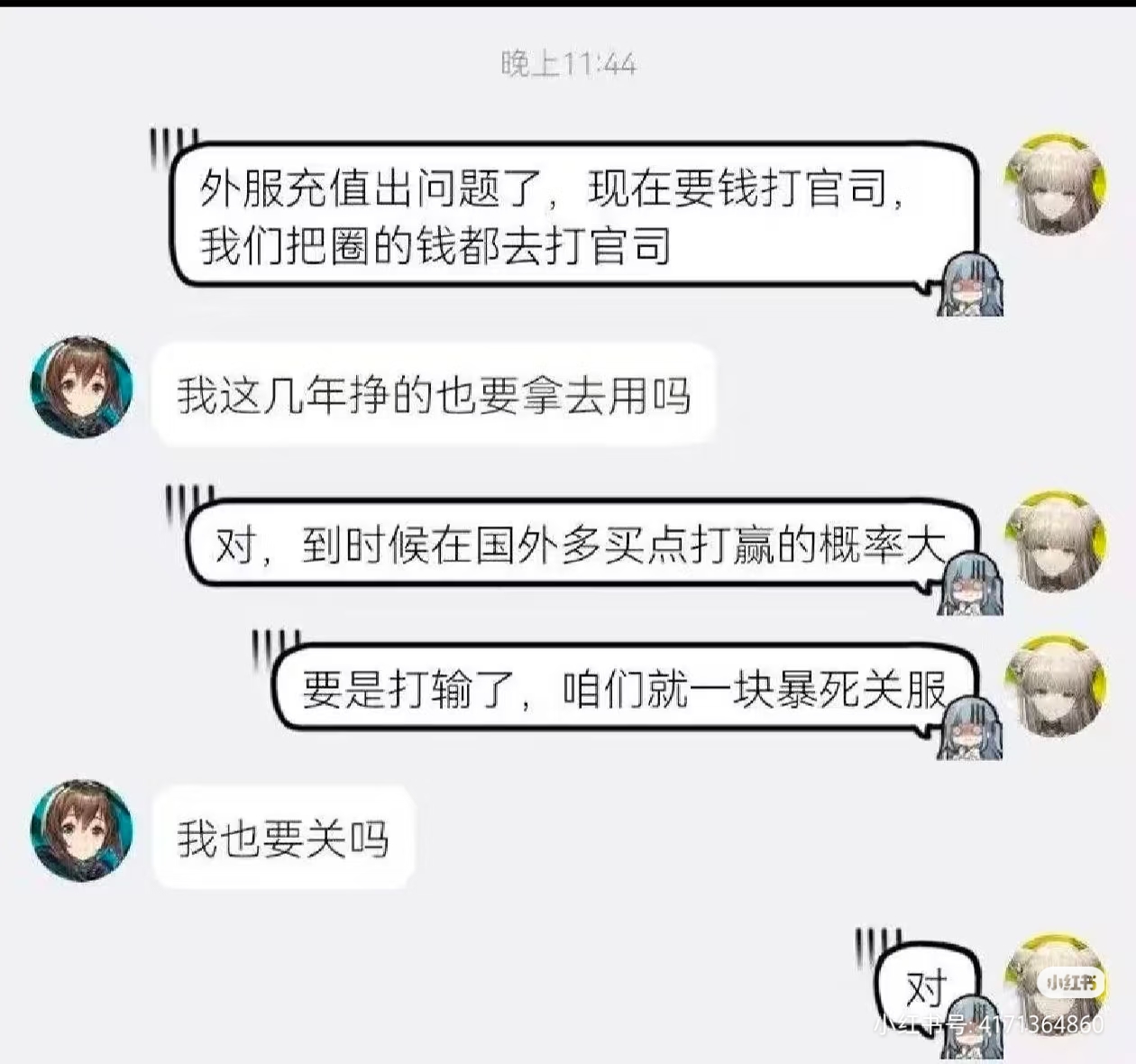

还有用"我也要死吗"的热梗,来嘲讽鹰角后续面临的善后处理风险。

三、支付回调与订单绑定的疏忽复盘

小瓜只是一个略懂一点服务端的不务正业的前端开发工程师,结合我对 SpringBoot 的理解和大模型给出的分析谈一谈这个事件的问题所在。首先可以推测出问题大概率出现在异步回调的处理逻辑上。

1、回调逻辑的黑盒猜测

在标准的支付流程中,应用服务器会生成一个唯一的 order_id,并将其与当前用户的 user_id 存入数据库或 Redis 中。当发起支付请求时,这个 order_id 会作为 metadata 传递给 PayPal。当 PayPal 完成扣款后,会异步发送一个 Webhook 通知给后端。后端必须校验这个通知中的 order_id 是否有效,并核对金额,最后才分发游戏道具。如果这个过程有任何一个步骤失败,应记录错误并触发重试机制,必要时人工介入或自动退款。整个过程需保证幂等性和最终一致性。

本次事故极有可能是开发人员在处理 Webhook 时,直接信任了回调中的某个非唯一标识,或者在并发高的情况下,错误地使用了全局变量或线程不安全的上下文来存储"当前支付用户",导致了张冠李戴。

2、一个典型的支付回调代码示例

为了更直观地说明,我写了一段基于 Java/SpringBoot 的伪代码,展示了错误与正确的处理逻辑对比。

java

// ❌ 错误示范:极其危险的写法

// 假设开发者错误地依赖了某种 Session 上下文,或者没有校验 Order 与 User 的绑定关系

@PostMapping("/paypal/webhook")

public ResponseEntity<String> handleWebhook(@RequestBody String payload) {

PaymentNotification notification = parse(payload);

// 错误点:直接根据支付成功的信号发货,没有验证这个订单到底属于谁

// 或者错误地假设当前的 Session 就是支付者(Webhook是服务器对服务器的通信,没有用户Session)

if (notification.getStatus().equals("COMPLETED")) {

// 这里的 userId 可能是 null,或者是错误的默认值,或者是上一个请求残留的线程变量

String userId = UserContext.getCurrentUserId();

gameService.deliverItem(userId, notification.getAmount());

}

return ResponseEntity.ok().build();

}

// ✅ 正确示范:严格的幂等性与ID绑定校验

@PostMapping("/paypal/webhook")

public ResponseEntity<String> handleWebhook(@RequestBody String payload, @RequestHeader("Paypal-Transmission-Sig") String signature) {

// 1. 验签:确保消息真的来自 PayPal

if (!paypalService.verifySignature(payload, signature)) {

return ResponseEntity.status(HttpStatus.UNAUTHORIZED).build();

}

PaymentNotification notification = parse(payload);

String externalOrderId = notification.getCustomId(); // 获取我们在发起支付时透传的唯一订单号

// 2. 数据库查单:通过订单号找到对应的预支付单

Order order = orderRepository.findByOrderId(externalOrderId);

if (order == null) {

log.error("收到未知订单回调: {}", externalOrderId);

return ResponseEntity.ok().build(); // 防止对方重试

}

// 3. 幂等性检查:防止重复发货

if (order.getStatus() == OrderStatus.PAID) {

return ResponseEntity.ok().build();

}

// 4. 金额校验:防止篡改金额

if (!order.getAmount().equals(notification.getAmount())) {

log.error("订单金额不匹配");

return ResponseEntity.badRequest().build();

}

// 5. 核心:明确给该订单绑定的用户发货

// 这里的 order.getUserId() 是我们在创建订单时强行写入数据库的,绝对不会错

userService.addCurrency(order.getUserId(), notification.getAmount());

return ResponseEntity.ok().build();

}如果在设计数据库时没有将订单与 UserID 强关联,或者在回调处理时偷懒没有去查库校验,就极易引发此次的悲剧。

四、不止支付,关于本地凭证与设备校验的潜在隐患

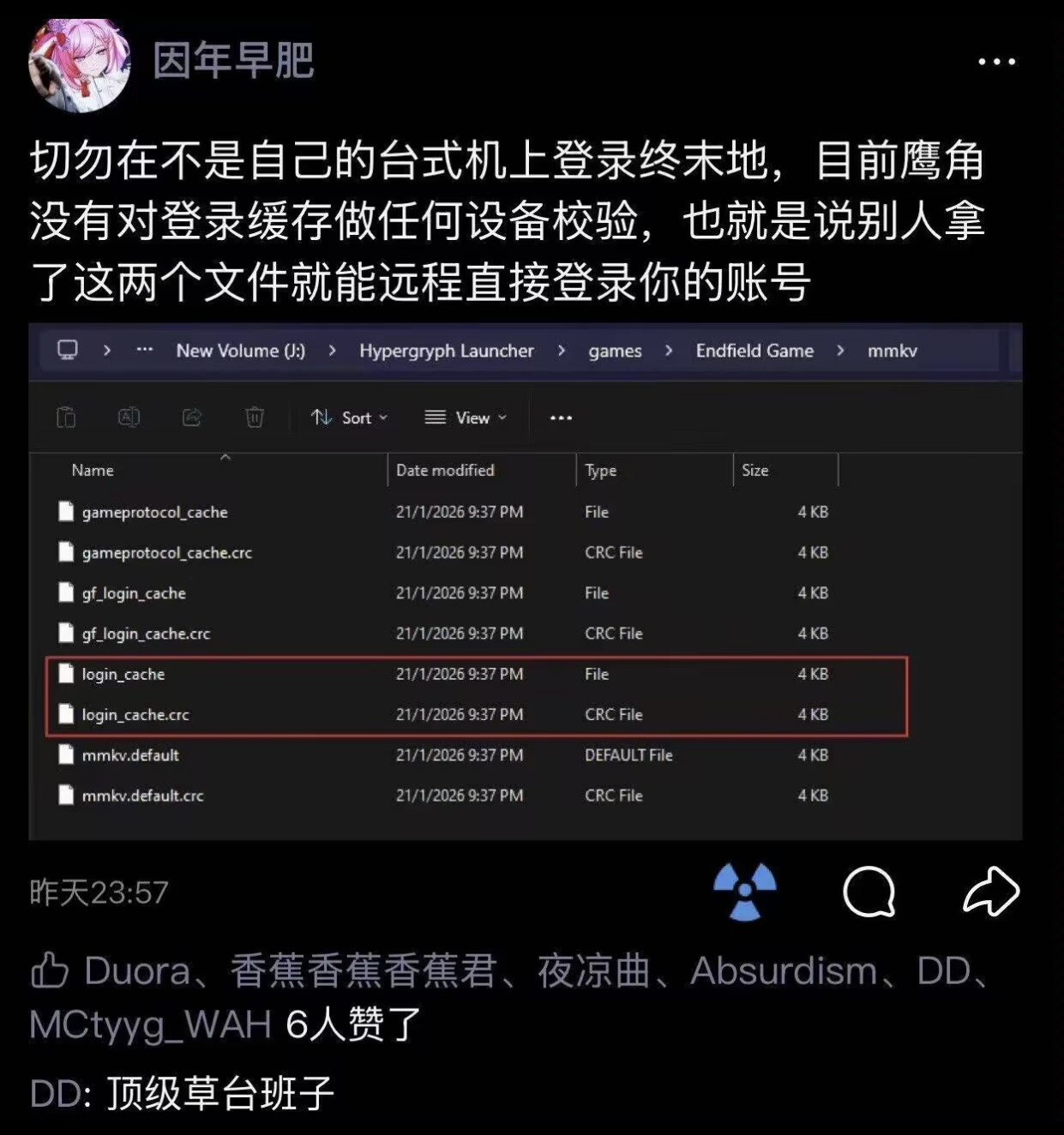

除了支付问题,社区中还流传着关于客户端安全的质疑。

1、本地缓存与会话劫持

有传言称,鹰角没有对登录缓存做严格的设备指纹校验。这意味着,如果黑客或者别有用心的人,获取了玩家 A 电脑上的登录凭证文件(通常是 JSON 或加密的二进制文件),将其复制到玩家 B 的电脑上,就可以直接绕过密码验证登录玩家 A 的账号。

2、设备指纹的重要性

虽然该传言的真实性尚待核实,但这在技术上是完全可能的。在开发跨平台应用(尤其是使用 Electron、Unity 等引擎)时,如果 Token 仅仅保存在本地文件,而在服务端校验 Token 时不比对 ClientId、MacAddress 或 HardwareID,那么"会话劫持"就变得异常简单。成熟的做法应当是在登录时计算设备指纹并与 Token 绑定,一旦检测到请求来自不同的物理设备,立即通过 WebSocket 推送下线指令或要求二次验证。

五、现场招聘法务专家,鹰角仓促备战胜率如何?

有心细的网友发现,鹰角网络在 1 月 22 日事故爆发当天,紧急发布了一则招聘信息,职位是"项目法务(合同专家)"。**明确要求有"支付类等重大商事合同审核经验",并具备"英文法律文件起草及沟通能力"。**这种"缺什么补什么"的即时招聘,很难不让人联想到是为了应对此次海外 PayPal 乱扣款引发的集体诉讼风险。要知道,海外的集体诉讼可不比国内,国内这种事故发一千源石可能就糊弄过去了,海外可没那么好糊弄。

在海外发行游戏,数据隐私和金融合规是高压线。此次乱扣款不仅违反了消费者权益保护法,更可能触犯了 GDPR(如果涉及欧洲用户数据泄露)以及金融监管机构对于反洗钱和支付安全的规定。如果 PayPal 认定商户系统存在重大安全漏洞,可能会冻结商户账户甚至处以巨额罚款。鹰角此时急寻法务专家,无疑是在为即将到来的法律博弈构筑防线。

截止小瓜撰文时间,2026.1.25,鹰角网络招聘官网仍挂着这个招聘信息。

六、结语

这次事故给所有想做全球化游戏的公司上了一课。美术卷得再好,那是面子;服务端稳不稳,那是底裤。鹰角这次不仅底裤被人看光了,还得花大价钱去平事。对于我们开发者来说,这也再次敲响了警钟:涉及钱的代码,千万别为了省事偷懒,单元测试、压力测试、幂等性校验,一个都不能少。

只有锻炼思维才能可持续地解决问题,只有思维才是真正值得学习和分享的核心要素。如果这篇博客能给您带来一点帮助,麻烦您点个赞支持一下,还可以收藏起来以备不时之需,有疑问和错误欢迎在评论区指出~

其他热门文章,请关注:

极致的灵活度满足工程美学:用Vue Flow绘制一个完美流程图

你真的会使用Vue3的onMounted钩子函数吗?Vue3中onMounted的用法详解

测评:这B班上的值不值?在不同城市过上同等生活水平到底需要多少钱?

通过array.filter()实现数组的数据筛选、数据清洗和链式调用

TreeSize:免费的磁盘清理与管理神器,解决C盘爆满的燃眉之急

通过Array.sort() 实现多字段排序、排序稳定性、随机排序洗牌算法、优化排序性能

高效工作流:用Mermaid绘制你的专属流程图;如何在Vue3中导入mermaid绘制流程图

通过MongoDB Atlas 实现语义搜索与 RAG------迈向AI的搜索机制

前端实战:基于Vue3与免费满血版DeepSeek实现无限滚动+懒加载+瀑布流模块及优化策略

深入理解 JavaScript 中的 Array.find() 方法:原理、性能优势与实用案例详解

el-table实现动态数据的实时排序,一篇文章讲清楚elementui的表格排序功能

JavaScript双问号操作符(??)详解,解决使用 || 时因类型转换带来的问题

内存泄漏------海量数据背后隐藏的项目生产环境崩溃风险!如何避免内存泄漏

MutationObserver详解+案例------深入理解 JavaScript 中的 MutationObserver