标签:汽车电子、AUTOSAR、UDS、Bootloader、ECU刷写、功能安全

在智能网联与软件定义汽车(SDV)时代,ECU 软件远程升级(OTA) 已成为标配。而支撑这一能力的核心底层技术,正是 Bootloader ------ 那段在 ECU 上电瞬间默默决定"运行哪个程序"的关键引导代码。

然而,刷写过程一旦失败(如断电、通信中断、数据损坏),ECU 极可能"变砖",导致整车无法启动。如何确保即使刷写失败,ECU 仍能恢复到可用状态? 答案就是:安全回滚(Safe Rollback)机制。

本文将从汽车诊断角度,深入剖析 Bootloader 的设计原理,重点讲解 双Bank架构 与 安全回滚实现策略,为汽车电子工程师提供实用参考。

一、什么是汽车ECU中的Bootloader?

在汽车电子控制单元(ECU)中,Bootloader 是一段固化在 Flash 中的小型、高可靠引导程序,其核心职责包括:

- 上电时选择并跳转到有效的应用程序;

- 提供通过 UDS(Unified Diagnostic Services) 协议更新应用软件的能力;

- 在刷写失败时保障系统可恢复,避免"变砖"。

⚠️ 注意:Bootloader 通常独立于 AUTOSAR 应用层,由芯片厂商或 Tier1 开发,运行在裸机或轻量 RTOS 上。

二、Flash存储布局:双Bank架构是回滚的基础

要实现安全回滚,Flash 必须合理分区。典型的布局如下:

text

+---------------------+

| Bootloader | ← 固化区(硬件写保护)

+---------------------+

| Application A | ← 当前激活的主程序(Active Bank)

+---------------------+

| Application B | ← 备份/待升级程序(Inactive Bank)

+---------------------+

| Calibration Data | ← 可单独更新的标定参数

+---------------------+

| NVRAM / DTC / VIN | ← 非易失数据区

+---------------------+这种 A/B 双Bank(Dual-Bank)架构 是安全回滚的物理基础:任何时候,至少有一个完整、有效的应用程序可供启动。

| 地址范围 | 区域名称 | 说明 |

|---|---|---|

| 0x00000 | Bootloader | 固化,硬件写保护 |

| 0x08000 | Application A | 当前激活主程序(Active Bank) |

| 0x28000 | Application B | 备用程序(Inactive Bank) |

| 0x48000 | Calibration Data | 标定参数 |

| 0x4F000 | NVRAM | DTC、VIN、故障记录等 |

三、安全回滚的核心原理

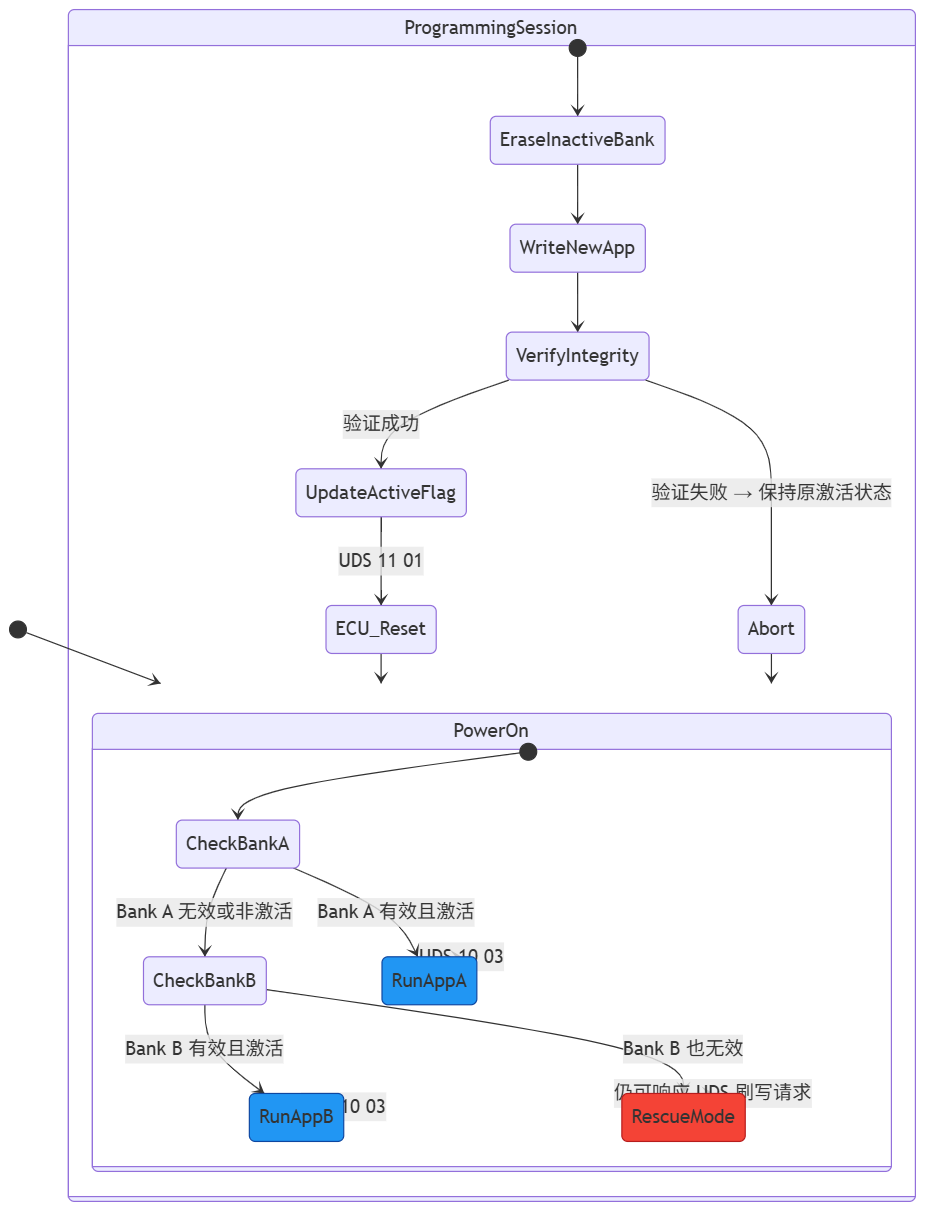

1. 上电启动流程

Bootloader 在每次上电时执行以下逻辑:

c

void Bootloader_Main(void) {

if (is_valid_app(BANK_A) && is_active(BANK_A)) {

jump_to_app(BANK_A);

}

else if (is_valid_app(BANK_B) && is_active(BANK_B)) {

jump_to_app(BANK_B);

}

else {

// 两个应用均无效 → 进入救援模式

enter_safety_mode(); // 响应诊断、点亮故障灯

}

}- 有效性检查:通过 CRC32、SHA256 或数字签名验证;

- 激活标志:存储在 Flash 的专用标志区(Flag Sector)。

2. 刷写流程(含回滚保障)

整个 UDS 刷写过程严格遵循"先写备用,验证再切换"原则:

| 步骤 | 操作 | 安全设计 |

|---|---|---|

| ① | 进入编程会话(10 03) |

应用停止,交出控制权 |

| ② | 擦除 非激活 Bank | 绝不擦除当前运行的 Bank! |

| ③ | 写入新软件到备用 Bank | 断电 → 旧版本仍完好 |

| ④ | 验证完整性(CRC/签名) | 失败则标记为无效 |

| ⑤ | 仅当验证成功,更新激活标志 | 原子操作,避免中间态 |

| ⑥ | ECU 复位(11 01) |

启动新软件 |

✅ 关键点:激活切换是最后一步,且必须原子完成。

3. 回滚触发场景

| 场景 | 回滚行为 |

|---|---|

| 刷写中途断电 | 下次上电仍运行旧版本 |

| 新软件校验失败 | 不激活新 Bank,继续用旧版 |

| 新软件启动崩溃 | Bootloader 检测失败次数,自动切回 |

| 诊断指令回滚 | OEM 可通过自定义 UDS 服务手动回滚 |

4. 安全回滚状态机

部分高端系统还支持 "试运行(Trial Run)":

首次启动新软件后,若未在规定时间内收到"确认有效"指令(如 UDS

2E写入特定DID),自动回滚至旧版本。

四、安全增强机制

为满足 ISO 21434(汽车网络安全) 和 功能安全(ISO 26262) 要求,现代 Bootloader 通常集成以下机制:

🔐 1. 加密与签名

- 新软件需用 OEM 私钥签名;

- Bootloader 用公钥验证,防止非法刷写。

🛡 2. 硬件写保护

- Bootloader 区域设为 Flash 硬件写保护,即使恶意代码也无法覆盖。

🔁 3. 标志区冗余

- "激活标志"存储在多个物理地址,通过投票机制防止单点失效。

🆘 4. 最小功能保障

- 即使两个应用都损坏,Bootloader 仍能:

- 响应 UDS 诊断(

10、27、34~37); - 允许重新刷写;

- 点亮 MIL 灯提示用户。

- 响应 UDS 诊断(

五、AUTOSAR中的相关模块

在 AUTOSAR Classic 平台中,Bootloader 虽非标准 BSWM 模块,但与其紧密协作:

| 模块 | 作用 |

|---|---|

| BswM | 管理 Bootloader 与 Application 的模式切换 |

| NvM | 存储激活标志、校验数据 |

| Fls | 提供 Flash 擦写驱动 |

| Crypto / Crc | 实现签名验证与完整性检查 |

💡 实践建议:Bootloader 应尽量减少对 AUTOSAR 依赖,以保证最小启动开销和最高可靠性。

六、总结:安全回滚设计五大原则

| 原则 | 说明 |

|---|---|

| 永不覆盖当前运行程序 | 总是在备用 Bank 写入 |

| 验证后再激活 | CRC/签名通过才切换标志 |

| 原子切换激活状态 | 避免中间态导致启动失败 |

| Bootloader 自身不可破坏 | 硬件写保护 + 独立存储 |

| 支持诊断救援 | 即使应用全损,仍可通信刷写 |

七、延伸思考

随着 OTA 普及,未来 Bootloader 将面临更高要求:

- 支持 差分升级(Delta Update) 减少流量;

- 集成 HSM(硬件安全模块) 实现国密算法;

- 与 车辆健康管理系统 联动,实现智能回滚决策。

如果你正在开发汽车 ECU 软件,务必重视 Bootloader 的健壮性设计------它不仅是软件更新的入口,更是整车功能安全的最后一道防线。

📚 参考资料

- ISO 14229-1:2020 --- Unified Diagnostic Services (UDS)

- ISO 24089:2023 --- Road vehicles --- Software update engineering

- AUTOSAR Specification R22-11

- SAE J2534 --- Recommended Practice for ECU Reprogramming

欢迎留言讨论!

你是否在项目中遇到过刷写失败问题?是如何解决的?

关注我,持续分享汽车电子、AUTOSAR、UDS 诊断等实战技术!

✅ 版权声明:本文为原创技术文章,转载请注明出处。禁止用于商业培训或未授权转载。