Linux IPsec 深度解析: 架构, 原理与实战指南

1 引言: IPsec 的历史沿革与技术定位

在我们今天身处的互联网时代, 数据安全传输已成为网络通信的基石. 如果你使用过企业VPN连接远程办公室, 或者在公共Wi-Fi下通过安全隧道访问公司资源, 那么你很可能已经在不知不觉中受益于IPsec技术. IPsec (Internet Protocol Security) 并非一个单一的协议, 而是一个协议簇, 它通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇

回顾历史, IPsec的发展轨迹颇为有趣. 早在上世纪90年代初, 美国海军研究实验室 (NRL) , 哥伦比亚大学和Trusted Information Systems (TIS) 的研究团队分别独立开展了IP层加密的研究. 其中, TIS的科学家徐崇伟 (Wei Xu) 在白宫信息高速公路项目的支持下, 开发了第一代IPsec协议, 并在1994年发布了集成了3DES硬件加密的 "手铐防火墙" 产品. 1996年, NRL为IPsec开发的规范成为IETF标准跟踪规范 (RFC 1825到RFC 1827) , 这标志着IPsec技术的正式标准化

IPsec工作在OSI模型的第三层 (网络层) , 这一设计使其在单独使用时适于保护基于TCP或UDP的协议. 与工作在更高层的TLS/SSL相比, IPsec需要处理网络层的可靠性和分片问题, 这增加了它的复杂性和处理开销, 但也赋予了它独特的优势------能够保护整个IP数据包, 包括IP头部 (在AH认证中)

IPsec发展历程 1992-1995: 独立研究阶段 NRL: SIPP项目 哥伦比亚大学: swIPe协议 TIS: 第一代IPsec协议 1994: 首个商用产品

'手铐防火墙' 1996: IETF标准化

RFC 1825-1827 当前: 广泛集成于

操作系统与网络设备 IPsec技术定位 网络层安全 保护IP层通信 支持端到端与网关到网关 IPv4与IPv6原生支持 IPsec核心价值 四大安全功能 数据机密性 数据完整性 数据源认证 抗重放攻击

如今, IPsec已经成为构建**虚拟专用网络 (VPN) ** 的重要技术之一, 并被内置于IPv6协议中 (在RFC 6434之前是必选内容) . 在Linux系统中, IPsec的实现经历了从KAME项目到各发行版集成的发展过程, 形成了今天成熟稳定的网络安全基础设施

2 IPsec 核心协议组件: AH, ESP与安全关联

2.1 认证头 (AH) : 完整性与数据源认证

认证头 (Authentication Header, AH) 是IPsec协议簇中负责提供数据完整性 和数据源认证的协议. 想象一下寄送一份重要文件, 你不仅希望文件内容在运输过程中不被篡改 (完整性) , 还希望收件人能确认这份文件确实是你寄出的 (数据源认证) . AH正是实现这两个目标的机制

AH通过附加一个加密校验和到IP数据包来实现其功能, 这个校验和基于整个IP数据包计算 (除了在传输过程中可能变化的字段, 如TTL) . 这意味着接收方可以验证数据包在传输过程中是否被修改, 以及它是否确实来自声称的发送方

AH数据包格式如下表所示:

| 字段 | 长度 (位) | 描述 |

|---|---|---|

| 下一个头 | 8 | 标识被传送数据所属的协议 |

| 载荷长度 | 8 | 认证头包的大小 |

| 保留 | 16 | 为将来的应用保留 (目前都置为0) |

| 安全参数索引 (SPI) | 32 | 与IP地址一同用来标识安全参数 |

| 序列号 | 32 | 单调递增的数值, 用来防止重放攻击 |

| 认证数据 | 可变 | 包含了认证当前包所必须的数据 |

表: AH数据包格式字段说明

值得注意的是, AH不提供加密功能, 因此数据内容仍然是明文的. 这适用于需要完整性保证但不需要机密性的场景. 例如, 网络监控数据可能需要确保未被篡改, 但内容本身可能不需要加密

2.2 封装安全载荷 (ESP) : 机密性, 完整性与认证

如果说AH是给数据包加上防篡改的 "封印" , 那么封装安全载荷 (Encapsulating Security Payload, ESP) 则是给数据包加上一个 "保险箱" . ESP提供机密性 (加密) , 数据完整性 , 数据源认证 以及抗重放保护

与AH不同, ESP通常不认证IP头部 (隧道模式除外) , 这使得它更适合与NAT (网络地址转换) 一起工作. 在实际应用中, ESP比AH使用更为广泛, 因为它同时提供了加密和认证功能

ESP数据包格式包含以下关键字段:

- **安全参数索引 (SPI) **: 32位, 与IP地址一起唯一标识一个安全关联 (SA)

- 序列号: 32位, 单调递增, 用于抵抗重放攻击

- 载荷数据: 可变长度, 实际要传输的数据 (加密后)

- 填充: 0-255字节, 用于满足加密算法的块长度要求

- 填充长度: 8位, 指示填充数据的长度

- 下一个头: 8位, 标识被封装数据的协议类型

- 认证数据: 可变长度, 完整性校验值 (ICV)

c

// ESP头部结构示例 (概念性表示)

struct esp_header {

uint32_t spi; // 安全参数索引

uint32_t seq; // 序列号

// 加密的载荷数据跟随其后

};

// ESP尾部结构

struct esp_trailer {

uint8_t padding_len; // 填充长度

uint8_t next_header; // 下一个头

// 可选的填充数据

// 认证数据 (ICV) 跟随在尾部之后

};代码示例: ESP头部与尾部结构概念示意

2.3 安全关联 (SA) : IPsec的安全上下文基础

安全关联 (Security Association, SA) 是IPsec中最基础也最重要的概念. 可以将SA看作是**两个IPsec端点之间的单向 "安全合同" **, 它定义了保护两者间通信所需的所有安全参数

每个SA由三个要素唯一标识:

- 安全参数索引 (SPI): 32位伪随机数

- 目标IP地址: SA接收方的IP地址

- 安全协议标识符: AH或ESP

SA是单向的, 这意味着双向通信需要两个SA: 一个用于入站流量, 一个用于出站流量. 每个SA包含以下关键信息:

- 加密算法和密钥 (如用于ESP)

- 认证算法和密钥 (如用于AH或ESP认证)

- 操作模式 (传输模式或隧道模式)

- SA的生存期 (时间或字节数限制)

- 抗重放攻击的序列号计数器

- 路径MTU信息

在Linux内核中, SA信息存储在安全关联数据库 (SAD) 中, 而决定哪些流量需要IPsec保护以及如何保护的规则则存储在安全策略数据库 (SPD) 中

IPsec安全关联SA 三大标识要素 安全参数索引 SPI 目标IP地址 安全协议 AH/ESP SA包含的参数 加密算法与密钥 认证算法与密钥 操作模式 生存期限制 序列号计数器 路径MTU SA的双向性 入站SA: 处理接收的数据 出站SA: 处理发送的数据 SA的存储位置 安全关联数据库 SAD 安全策略数据库 SPD

3 IPsec 工作模式: 传输模式与隧道模式详解

3.1 传输模式: 端到端的直接保护

传输模式 (Transport Mode) 是IPsec的两种操作模式之一, 用于保护端到端的通信. 在这种模式下, IPsec头部 (AH或ESP) 被插入到原始IP头部和传输层协议 (如TCP, UDP) 之间

为了更好地理解传输模式, 想象一下邮寄一封机密信件. 在传输模式下, 你相当于直接在原始信件上使用防篡改信封 (AH) 或加密信封 (ESP) , 然后贴上邮寄地址 (IP头部) 寄出. 接收方收到后, 可以直接验证信封的完整性或解密信件内容

传输模式的数据包结构:

原始IP包: [IP头][TCP/UDP头][数据]

AH传输模式: [IP头][AH头][TCP/UDP头][数据]

ESP传输模式: [IP头][ESP头][TCP/UDP头][数据][ESP尾][认证数据]传输模式的主要特点包括:

- 保护端到端通信: 适用于主机到主机的直接通信

- 最小化开销: 不添加额外的IP头部, 效率较高

- 暴露IP地址: 原始IP头部不被加密 (ESP模式下) 或保护 (AH模式下)

- NAT不友好: 由于IP层信息可能被认证, 难以通过NAT设备

在Linux中, 传输模式常用于保护内部网络中主机之间的通信, 或用于某些特定的安全应用, 如 "投机性IPsec" (Opportunistic IPsec) , 这种技术允许主机在支持IPsec的情况下自动建立安全连接

3.2 隧道模式: 网关间的安全通道

隧道模式 (Tunnel Mode) 是IPsec的另一种操作模式, 也是构建VPN最常用的模式. 在这种模式下, 整个原始IP包 (包括IP头部) 被加密和/或认证, 然后封装在一个新的IP包中

继续使用信件比喻, 隧道模式相当于将原始信件 (包括信封) 整个放入一个更大的安全信封中, 然后贴上新的邮寄地址. 外部只能看到外层信封的信息, 完全不知道内层信封的内容和地址

隧道模式的数据包结构:

原始IP包: [IP头][TCP/UDP头][数据]

AH隧道模式: [新IP头][AH头][原始IP头][TCP/UDP头][数据]]

ESP隧道模式: [新IP头][ESP头][原始IP头][TCP/UDP头][数据][ESP尾][认证数据]隧道模式的主要特点包括:

- 保护网关间通信: 适用于站点到站点VPN (网关到网关)

- 隐藏内部网络拓扑: 原始IP头部被封装, 对外不可见

- 支持NAT穿越: 内层IP信息不受NAT影响

- 额外开销: 增加了一个完整的IP头部, 开销较大

- 灵活的策略控制: 网关可以基于内部IP实施访问控制

3.3 模式选择与应用场景对比

在实际部署中, 传输模式和隧道模式的选择取决于具体的应用场景和安全需求. 下表对比了两种模式的主要特点:

| 特性 | 传输模式 | 隧道模式 |

|---|---|---|

| 保护对象 | 传输层载荷 | 整个原始IP包 |

| 新增IP头 | 否 | 是 |

| 典型应用 | 主机到主机安全通信 | 网关到网关VPN, 远程访问VPN |

| NAT兼容性 | 差 (AH完全不行, ESP部分可行) | 好 (ESP with NAT-T) |

| 网络拓扑隐藏 | 无 (原始IP地址可见) | 有 (原始IP地址被封装) |

| 开销 | 较小 | 较大 (增加IP头部) |

| 配置位置 | 终端主机 | 安全网关或终端主机 |

在实际的Linux IPsec实现中, 模式选择通常通过安全策略配置指定. 例如, 在使用setkey命令或ip xfrm命令配置IPsec策略时, 需要明确指定使用传输模式还是隧道模式

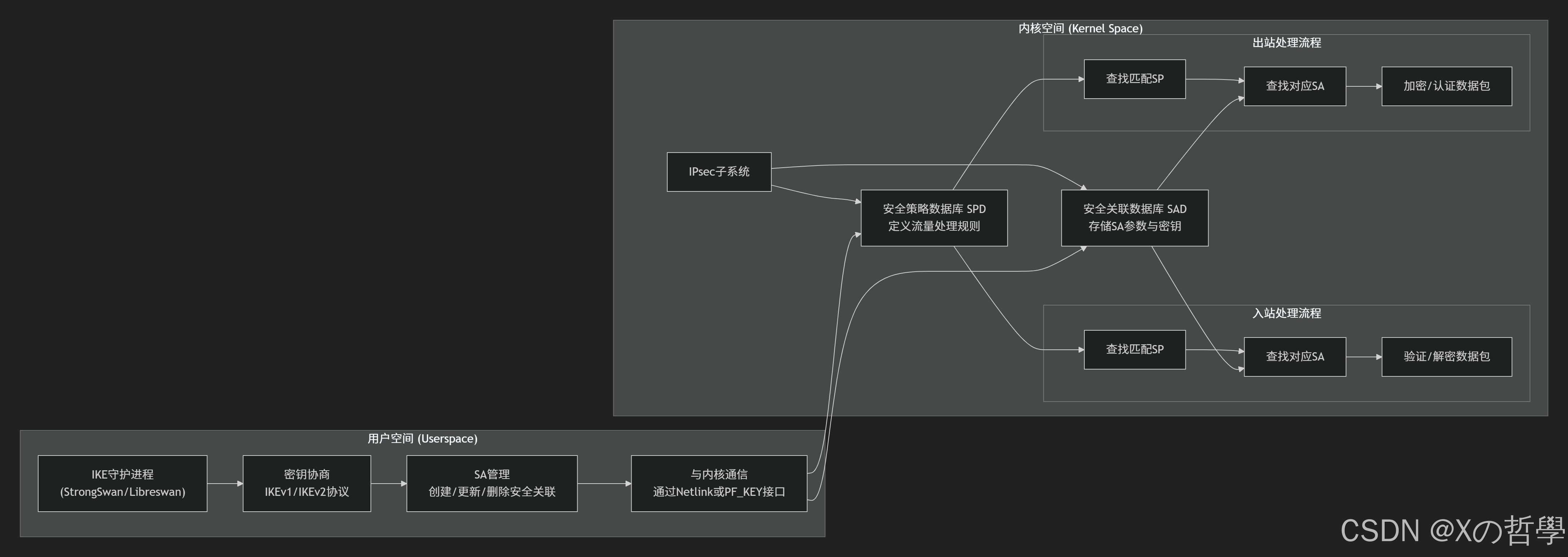

4 Linux IPsec 实现架构: 用户空间与内核空间的协同

4.1 整体架构: 分工明确的双层设计

Linux IPsec实现采用了经典的用户空间-内核空间分离架构, 这种设计既保证了密钥协商的灵活性, 又确保了数据包处理的高性能. 简单来说, 复杂的密钥管理交给用户空间程序处理, 而高效的数据包加解密则在内核中完成

这种分工可以类比为一个高效的快递系统: 用户空间的IKE守护进程像是 "物流调度中心" , 负责与远程站点协商建立安全的运输路线和协议 (密钥交换) ;而内核IPsec模块则是 "本地分拣中心" , 负责按照既定协议对每个数据包进行实际的安全处理 (加密/解密, 认证)

4.2 用户空间组件: IKE守护进程

在Linux中, IPsec的用户空间部分主要由IKE (Internet Key Exchange) 守护进程实现, 最常见的是StrongSwan和Libreswan. 这些守护进程负责执行复杂的密钥交换协议, 与对等体协商安全参数, 并将协商结果传递给内核

IKE协议的主要功能包括:

- 身份认证: 验证对等体的身份

- 安全关联协商: 协商加密算法, 认证算法等参数

- 密钥材料生成: 通过Diffie-Hellman交换生成共享密钥

- SA生命周期管理: 定期更新或重新协商SA

一个有趣的现象是, 尽管StrongSwan和Libreswan是不同的软件包, 但它们都会安装一个名为ipsec的二进制文件来管理IPsec连接. 这两个ipsec二进制文件并不是相同的程序, 但担任相同的角色

以下是IKE协商过程中涉及的关键数据结构示例:

c

// 安全关联参数结构 (概念性)

struct sa_params {

uint32_t spi; // 安全参数索引

struct in_addr dst; // 目标地址

uint8_t proto; // 协议: ESP或AH

// 加密算法参数

struct {

uint8_t alg; // 算法: 如AES-CBC, 3DES等

uint8_t key_len; // 密钥长度

uint8_t key[]; // 加密密钥

} encryption;

// 认证算法参数

struct {

uint8_t alg; // 算法: 如HMAC-SHA1-96等

uint8_t key_len; // 密钥长度

uint8_t key[]; // 认证密钥

} authentication;

uint32_t lifetime; // 生存期 (秒或字节数)

uint32_t seq; // 序列号

uint8_t mode; // 模式: 传输或隧道

};4.3 内核空间组件: IPsec子系统

Linux内核中的IPsec子系统负责高效处理网络数据包的安全转换. 该子系统的核心是转换引擎 (Transformation Engine, 简称xfrm) , 这也是为什么IPsec相关命令以ip xfrm开头的原因

内核IPsec子系统的主要组件包括:

- 安全策略数据库 (SPD): 定义哪些流量需要IPsec保护以及如何保护

- 安全关联数据库 (SAD): 存储活动SA的安全参数

- 转换引擎: 实际执行加密, 解密, 认证等操作

- 状态与模式处理: 管理序列号, 抗重放窗口等状态信息

内核通过以下接口与用户空间通信:

- Netlink套接字: 现代Linux内核主要使用Netlink XFRM接口

- PF_KEY套接字: 传统的密钥管理API, 基于RFC 2367

当数据包到达时, IPsec子系统的工作流程如下:

-

入站数据包处理:

- 根据数据包的SPI, 目标地址和协议查找SAD

- 如果找到匹配的SA, 执行解密 (ESP) 和/或验证 (AH/ESP)

- 根据处理后的数据包查找SPD, 验证是否符合安全策略

- 如果验证通过, 将数据包传递给上层协议栈

-

出站数据包处理:

- 根据数据包的源地址, 目标地址, 协议和端口查找SPD

- 如果策略要求IPsec保护, 查找或创建相应的SA

- 使用SA中的安全参数执行加密 (ESP) 和/或认证 (AH/ESP)

- 发送处理后的数据包到网络

5 IPsec 核心算法与加密机制

5.1 认证算法: HMAC与完整性保护

IPsec使用**基于哈希的消息认证码 (HMAC) ** 来提供数据完整性和数据源认证. HMAC是一种将加密哈希函数与密钥结合使用的机制, 确保只有持有密钥的通信方能够生成有效的认证数据

HMAC的工作过程可以比作一种特殊的 "安全印章" : 发送方使用共享密钥和消息内容生成一个独特的 "印章" (HMAC值) , 接收方使用相同的密钥和接收到的消息重新计算 "印章" , 如果两个 "印章" 匹配, 则证明消息在传输过程中未被篡改且确实来自声称的发送方

IPsec中常用的HMAC算法包括:

| 算法 | 哈希输出长度 | 密钥长度 | 安全性 | 性能 |

|---|---|---|---|---|

| HMAC-MD5 | 128位 | 可变 (通常128位) | 较低 (已发现弱点) | 高 |

| HMAC-SHA1 | 160位 | 可变 (通常160位) | 中等 | 中 |

| HMAC-SHA256 | 256位 | 可变 (通常256位) | 高 | 中低 |

| HMAC-SHA384 | 384位 | 可变 (通常384位) | 高 | 低 |

| HMAC-SHA512 | 512位 | 可变 (通常512位) | 高 | 低 |

表: IPsec常用HMAC算法对比

在Linux中, IPsec支持的算法可以通过内核配置或模块加载来扩展. 系统提供了一组API函数来查询可用的算法, 如getipsecalgbyname()和getipsecalgbynum(), 这些函数返回描述算法特性的ipsecalgent结构

c

// 算法信息查询结构 (基于RFC 2407)

typedef struct ipsecalgent {

char **a_names; // 算法名称数组

int a_proto_num; // 协议号 (ESP或AH)

int a_alg_num; // 算法编号

char *a_mech_name; // 机制名称

int *a_block_sizes; // 支持的块大小

int *a_key_sizes; // 支持的密钥大小

int a_key_increment; // 密钥大小增量

} ipsecalgent_t;代码示例: IPsec算法信息结构

5.2 加密算法: 对称加密与数据机密性

对于需要机密性的应用, IPsec使用对称加密算法保护数据载荷. ESP协议支持多种加密算法, 从传统的DES到现代的AES

常见IPsec加密算法对比:

| 算法 | 密钥长度 | 块大小 | 安全性 | 性能 | 备注 |

|---|---|---|---|---|---|

| DES | 56位 | 64位 | 低 (已不推荐) | 高 | 仅用于遗留系统 |

| 3DES | 168位 (有效112位) | 64位 | 中 | 中 | 三重DES, 仍在使用 |

| AES-CBC | 128/192/256位 | 128位 | 高 | 高 | 最常用的现代算法 |

| AES-GCM | 128/192/256位 | 128位 | 高 | 高 | 同时提供加密和认证 |

| ChaCha20-Poly1305 | 256位 | 流密码 | 高 | 高 | 新兴算法, 性能优秀 |

在Linux内核中, 加密算法的实现通常通过Crypto API提供统一的接口. IPsec子系统可以查询可用的加密算法, 并根据安全策略选择适当的算法

c

// 简化的加密算法选择逻辑 (概念性)

struct xfrm_algo {

char alg_name[64]; // 算法名称

unsigned int alg_key_len; // 密钥长度 (位)

unsigned int alg_icv_len; // ICV长度 (位)

char alg_key[]; // 算法密钥

};

// 在IPsec上下文中的使用

struct xfrm_state {

// ... 其他字段

union {

struct xfrm_algo_aead *aalg; // 认证加密算法

struct xfrm_algo *ealg; // 加密算法

struct xfrm_algo *calg; // 压缩算法

struct xfrm_algo_auth *halg; // 认证算法

} alg;

// ... 其他字段

};5.3 密钥交换: IKE协议与Diffie-Hellman

IPsec本身不包含动态密钥交换机制, 这一功能由IKE协议实现. IKE使用Diffie-Hellman密钥交换算法, 允许两个通信方在不安全的信道上建立共享密钥

Diffie-Hellman的工作原理可以通过一个颜色混合的比喻来理解: 假设通信双方公开约定一种基础颜色 (公开参数) , 然后各自选择一个私有颜色 (私钥) . 双方混合基础颜色和自己的私有颜色, 交换混合后的颜色. 最后, 各自再将收到的混合颜色与自己的私有颜色混合, 得到相同的最终颜色 (共享密钥) . 即使攻击者截获了所有公开交换的信息, 也无法推导出共享密钥

IKE协议有两个主要版本:

- IKEv1: 功能完整但复杂, 定义在RFC 2409

- IKEv2: 更简单, 更安全, 定义在RFC 7296, 是当前推荐版本

IKE协商过程分为两个阶段:

- 第一阶段: 建立安全通道 (IKE SA) , 用于保护后续协商

- 第二阶段: 通过安全通道协商IPsec SA

在Linux系统中, 可以通过ipsec statusall命令查看当前的IKE和IPsec SA状态

6 Linux IPsec 配置与管理实战

6.1 核心管理工具: ip xfrm命令详解

在Linux中, 管理IPsec的主要工具是ip xfrm命令 , 它是iproute2软件包的一部分. xfrm代表"transform", 指的是IPsec的数据包转换功能

6.1.1 安全策略管理

安全策略定义了哪些流量需要IPsec保护以及如何保护. 可以使用以下命令查看和管理安全策略:

bash

# 查看当前安全策略

sudo ip xfrm policy

# 或简写

sudo ip x p

# 输出示例:

# src 10.0.1.0/24 dst 10.0.2.0/24

# dir out priority 1234

# tmpl src 192.168.1.1 dst 192.168.1.2

# proto esp reqid 123 mode tunnel添加安全策略:

bash

# 添加出站策略: 从10.0.1.0/24到10.0.2.0/24的流量使用隧道模式ESP保护

sudo ip xfrm policy add src 10.0.1.0/24 dst 10.0.2.0/24 \

dir out tmpl src 192.168.1.1 dst 192.168.1.2 \

proto esp mode tunnel删除安全策略:

bash

sudo ip xfrm policy delete src 10.0.1.0/24 dst 10.0.2.0/24 dir out6.1.2 安全关联管理

安全关联存储了IPsec通信的实际安全参数, 包括密钥和算法:

bash

# 查看当前安全关联

sudo ip xfrm state

# 或简写

sudo ip x s

# 输出示例:

# src 192.168.1.1 dst 192.168.1.2

# proto esp spi 0x12345678 reqid 123 mode tunnel

# replay-window 32

# auth-trunc hmac(sha256) 0x0123456789abcdef0123456789abcdef0123456789abcdef0123456789abcdef

# enc cbc(aes) 0x0123456789abcdef0123456789abcdef添加安全关联:

bash

# 添加入站SA

sudo ip xfrm state add src 192.168.1.2 dst 192.168.1.1 \

proto esp spi 0x87654321 \

mode tunnel \

auth sha256 0x0123456789abcdef0123456789abcdef0123456789abcdef0123456789abcdef \

enc aes 0x0123456789abcdef0123456789abcdef

# 添加出站SA (注意SPI不同)

sudo ip xfrm state add src 192.168.1.1 dst 192.168.1.2 \

proto esp spi 0x12345678 \

mode tunnel \

auth sha256 0xfedcba9876543210fedcba9876543210fedcba9876543210fedcba9876543210 \

enc aes 0xfedcba9876543210fedcba98765432106.2 传统工具: setkey命令

除了ip xfrm命令, Linux还提供了传统的setkey命令来管理IPsec策略和安全关联. setkey使用更接近BSD系统的语法, 在某些场景下仍然有用

setkey配置示例:

bash

# 创建setkey配置文件 /etc/ipsec.conf

#!/usr/sbin/setkey -f

# 刷新SPD和SAD

flush;

spdflush;

# 添加安全关联

add 192.168.1.1 192.168.1.2 esp 0x12345678 \

-m tunnel \

-E aes-cbc 0x0123456789abcdef0123456789abcdef \

-A hmac-sha256 0x0123456789abcdef0123456789abcdef0123456789abcdef0123456789abcdef;

add 192.168.1.2 192.168.1.1 esp 0x87654321 \

-m tunnel \

-E aes-cbc 0xfedcba9876543210fedcba9876543210 \

-A hmac-sha256 0xfedcba9876543210fedcba9876543210fedcba9876543210fedcba9876543210;

# 添加安全策略

spdadd 10.0.1.0/24 10.0.2.0/24 any \

-P out ipsec \

esp/tunnel/192.168.1.1-192.168.1.2/require;

spdadd 10.0.2.0/24 10.0.1.0/24 any \

-P in ipsec \

esp/tunnel/192.168.1.2-192.168.1.1/require;应用配置:

bash

sudo setkey -f /etc/ipsec.conf6.3 用户空间工具: StrongSwan与Libreswan

对于完整的IPsec VPN解决方案, 通常需要用户空间的IKE守护进程. 最流行的两个选择是StrongSwan 和Libreswan

StrongSwan基本配置示例 (/etc/ipsec.conf) :

# 连接定义

conn myvpn

left=192.168.1.1

leftsubnet=10.0.1.0/24

leftid=@site1.example.com

leftcert=site1.cert

leftfirewall=yes

right=192.168.1.2

rightsubnet=10.0.2.0/24

rightid=@site2.example.com

rightcert=site2.cert

auto=start

keyexchange=ikev2

ike=aes256-sha256-modp2048!

esp=aes256-sha256!

rekey=yes

dpdaction=restart管理连接:

bash

# 启动StrongSwan

sudo systemctl start strongswan

# 查看状态

sudo ipsec statusall

# 启动特定连接

sudo ipsec up myvpn

# 停止连接

sudo ipsec down myvpn7 故障排除与调试技巧

7.1 常见问题诊断流程

当IPsec连接出现问题时, 可以按照以下系统化的流程进行诊断:

IPsec连接故障 连接阶段判断 第一阶段失败

IKE SA无法建立 第二阶段失败

IPsec SA无法建立 数据传输失败

已建立但无法通信 检查IKE配置一致性 检查身份认证 检查网络连通性 检查防火墙/NAT 检查IPsec策略 检查SPD/SAD 检查加密算法兼容性 检查路由 检查MTU/分片 检查SA生存期 检查序列号同步

7.2 关键调试命令与技巧

7.2.1 内核调试

启用IPsec调试信息:

bash

# 启用内核IPsec调试 (输出到syslog)

sudo sysctl -w net.inet.ipsec.debug=1

# 对于IPv6

sudo sysctl -w net.inet6.ipsec6.debug=1查看内核IPsec统计信息:

bash

# 查看IPsec统计

cat /proc/net/xfrm_stat

# 输出示例:

# XfrmInError: 0

# XfrmInBufferError: 0

# XfrmInHdrError: 0

# XfrmInNoStates: 0

# XfrmInStateProtoError: 0

# XfrmInStateModeError: 0

# XfrmInStateSeqError: 0

# XfrmInStateExpired: 0

# XfrmInStateMismatch: 0

# XfrmInStateInvalid: 0

# XfrmInTmplMismatch: 0

# XfrmInNoPols: 0

# XfrmInPolBlock: 0

# XfrmInPolError: 0

# XfrmOutError: 0

# XfrmOutBundleGenError: 0

# XfrmOutBundleCheckError: 0

# XfrmOutNoStates: 0

# XfrmOutStateProtoError: 0

# XfrmOutStateModeError: 0

# XfrmOutStateSeqError: 0

# XfrmOutStateExpired: 0

# XfrmOutPolBlock: 0

# XfrmOutPolDead: 0

# XfrmOutPolError: 07.2.2 IKE调试

StrongSwan调试:

bash

# 使用详细日志启动连接

sudo ipsec up myvpn --debug

# 查看charon守护进程日志

sudo journalctl -u strongswan -f

# 增加特定组件的日志级别

sudo ipsec stroke loglevel cfg 4

sudo ipsec stroke loglevel knl 4

sudo ipsec stroke loglevel net 4Libreswan调试:

bash

# 启用调试日志

sudo ipsec whack --debug-all

# 实时监控pluto日志

sudo tail -f /var/log/pluto.log

# 查看连接详细信息

sudo ipsec auto --status myvpn7.2.3 网络层调试

数据包捕获与分析:

bash

# 捕获IPsec相关数据包 (ESP协议号50, AH协议号51)

sudo tcpdump -i eth0 'ip proto 50 or ip proto 51'

# 捕获IKE数据包 (UDP端口500和4500)

sudo tcpdump -i eth0 'udp port 500 or udp port 4500'

# 使用Wireshark解码IPsec数据包 (需要预共享密钥)

# 在Wireshark中: 编辑 -> 首选项 -> 协议 -> ESP -> 输入预共享密钥路由与策略检查:

bash

# 检查IPsec策略是否正确应用

sudo ip xfrm policy

sudo ip xfrm state

# 检查路由表

ip route show table all

# 检查连接跟踪 (对于NAT-T很重要)

sudo conntrack -L | grep 45007.3 常见问题与解决方案

下表总结了IPsec常见问题及其解决方案:

| 问题现象 | 可能原因 | 检查方法 | 解决方案 |

|---|---|---|---|

| IKE第一阶段失败 | 预共享密钥不匹配 | 检查双方密钥配置 | 确保预共享密钥一致 |

| 身份证书问题 | 检查证书有效性/过期 | 更新或重新签发证书 | |

| 防火墙阻止UDP 500/4500 | 使用tcpdump捕获 | 配置防火墙允许IKE流量 | |

| IKE第二阶段失败 | IPsec策略不匹配 | 比较双方SPD配置 | 统一双方策略定义 |

| 加密算法不兼容 | 检查IKE提议 | 配置兼容的算法套件 | |

| 子网冲突 | 检查本地和远程子网 | 调整子网避免重叠 | |

| 已连接但无法通信 | 路由问题 | traceroute检查路径 | 添加适当的路由 |

| MTU问题 | ping测试不同大小包 | 调整MTU或启用MSS钳制 | |

| 安全关联过期 | 检查SA生存期 | 调整SA生存期或启用DPD | |

| NAT穿越问题 | NAT检测失败 | 检查NAT-T是否启用 | 明确配置nat_traversal=yes |

| 多级NAT环境 | 检查连接跟踪 | 调整NAT超时时间 |

8 性能优化与高级特性

8.1 性能优化技巧

IPsec处理会引入一定的性能开销, 特别是在高吞吐量场景下. 以下是一些优化建议:

加密算法选择:

- 硬件加速支持: 选择支持AES-NI等CPU指令集的算法

- 平衡安全与性能: 根据实际需求选择算法强度

- 考虑AEAD算法: 如AES-GCM, 比传统加密+认证组合更高效

内核参数调优:

bash

# 增加IPsec接收缓冲区

sudo sysctl -w net.core.rmem_max=134217728

sudo sysctl -w net.core.rmem_default=134217728

# 增加转换表哈希大小 (高并发连接)

sudo sysctl -w net.ipv4.xfrm4_gc_thresh=32768

sudo sysctl -w net.ipv6.xfrm6_gc_thresh=32768

# 禁用冗余的完整性检查 (如果已经由加密保证)

# 注意: 这会降低安全性多队列与中断平衡 (对于多核系统) :

bash

# 启用RSS (接收端缩放)

sudo ethtool -L eth0 combined 8

# 配置IRQ平衡

sudo systemctl enable irqbalance

sudo systemctl start irqbalance8.2 高级特性与应用

8.2.1 虚拟隧道接口 (VTI)

Linux支持IPsec虚拟隧道接口, 将IPsec隧道作为网络接口管理:

bash

# 创建VTI接口

sudo ip tunnel add ipsec0 mode vti local 192.168.1.1 remote 192.168.1.2 key 123

# 配置IP地址

sudo ip addr add 10.0.100.1/24 dev ipsec0

# 启用接口

sudo ip link set ipsec0 up

# 配置策略指向VTI

sudo ip xfrm policy add src 10.0.1.0/24 dst 10.0.2.0/24 \

dir out tmpl src 192.168.1.1 dst 192.168.1.2 \

proto esp mode tunnel \

if_id 1238.2.2 链路故障转移与负载均衡

对于关键业务, 可以配置多路径IPsec:

bash

# 多个安全网关配置

conn primary

left=192.168.1.1

leftsubnet=10.0.1.0/24

right=192.168.2.1

rightsubnet=10.0.2.0/24

auto=start

priority=10

conn backup

left=192.168.1.1

leftsubnet=10.0.1.0/24

right=192.168.3.1

rightsubnet=10.0.2.0/24

auto=start

priority=58.2.3 与容器和虚拟化集成

在现代云原生环境中, IPsec可以用于保护容器间通信:

bash

# 使用Kubernetes Calico与IPsec

# 安装Calico CNI与IPsec支持

kubectl apply -f https://docs.projectcalico.org/manifests/tigera-operator.yaml

kubectl apply -f https://docs.projectcalico.org/manifests/custom-resources.yaml

# 启用IPsec加密

cat > ipsec-config.yaml <<EOF

apiVersion: operator.tigera.io/v1

kind: Installation

metadata:

name: default

spec:

calicoNetwork:

ipPool:

- cidr: 192.168.0.0/16

encapsulation: IPIP

natOutgoing: Enabled

linuxDataplane: Iptables

mtus:

- interface: tunl0

value: 1440

variant: Calico

ipPools:

- cidr: 192.168.0.0/16

encapsulation: IPIP

natOutgoing: true

---

apiVersion: operator.tigera.io/v1

kind: IPsecConfiguration

metadata:

name: default

spec:

enabled: true

EOF

kubectl apply -f ipsec-config.yaml9 总结

经过对Linux IPsec的深入分析, 我们可以看到这一技术在现代网络安全的基石地位. IPsec的设计哲学------在网络层提供透明的安全服务------使其成为构建安全网络基础设施的理想选择

9.1 IPsec的核心优势

- 网络层透明性: IPsec工作在OSI第三层, 对上层的应用程序完全透明, 无需修改应用即可获得安全保护

- 全面的安全服务: 提供机密性, 完整性, 认证和抗重放攻击的完整解决方案

- 灵活的部署模式: 支持端到端 (传输模式) 和网关到网关 (隧道模式) 等多种部署场景

- 标准化的互操作性: 基于IETF标准, 不同厂商的实现可以互操作

9.2 Linux IPsec实现的特点

Linux IPsec实现展现了开源社区的强大技术实力:

- 清晰的内核-用户空间分离: 平衡了性能与灵活性

- 丰富的算法支持: 从传统DES到现代AES-GCM和ChaCha20-Poly1305

- 成熟的生态系统: StrongSwan, Libreswan等用户空间工具提供完整解决方案

- 广泛的部署案例: 从企业VPN到5G移动网络核心网